-

Víctimas que accedieron al chantaje pagaron 0,02 BTC (unos USD 600).

-

La empresa fabricante actualizó la API de sus dispositivos para corregir el fallo.

Investigadores hallaron y publicaron el código fuente usado por un grupo de hackers para ejecutar un ataque de ransomware a un juguete sexual de la empresa china Qiui, conocido como CellMate (jaula de castidad masculina). El dispositivo funciona con tecnología basada en Internet de las Cosas (IoT).

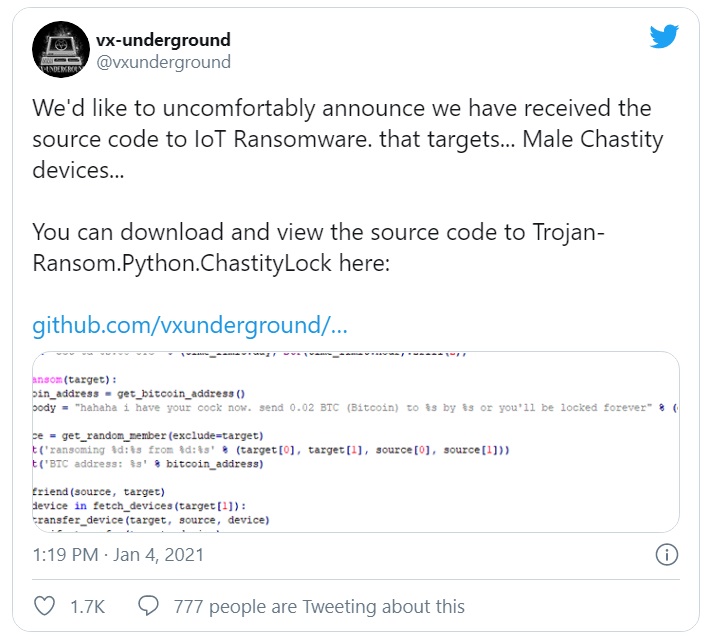

El código utilizado para realizar el ransomware fue identificado como ChastityLock. Un usuario víctima del ataque lo entregó al grupo vx-subterráneo, con fines investigativos.

Los ataques se vienen produciendo desde finales del año pasado, cuando un grupo de piratas informáticos comenzó a bloquear de forma remota la aplicación durante su uso, dejando a muchos usuarios encerrados en el dispositivo. Luego pidieron a los afectados un pago de 0,02 bitcoin (USD 250 para cuando comenzaron los ataques y USD 600 a la fecha actual) para poder desbloquearlos.

El código usado para los ataques incluye una serie de comandos que escogen al azar dispositivos y envían el siguiente mensaje: «jajaja yo tengo tu polla ahora, manda 0,02 bitcoin o estarás bloqueado por siempre». Adentro se especifica la dirección de BTC adonde debe enviarse el dinero.

El CellMate funciona como una jaula para encerrar el miembro masculino y es operado a distancia mediante una aplicación. Al inicio de los ataques solo permitía el desbloqueo a través de una interfaz de programación (API, por sus siglas en inglés) que conectaba el dispositivo con el celular, utilizando una contraseña.

Cuando comenzaron los ataques quienes se vieron afectados entraron en pánico y accedieron a pagar los 0,02 bitcoin. Algunos fueron bloqueados en más de una oportunidad. Otros usuarios no cedieron al chantaje y contactaron al fabricante para que les diera acceso nuevamente a sus dispositivos. Tras el hack la empresa fabricante decidió agregar a los dispositivos algunas mejoras, entre ellas un método de desmontaje manual.

Un ataque ransomware que se pudo evitar

En junio del año pasado investigadores de TechCrunch detectaron fallos en la API del juguete sexual y advirtieron a la compañía. Meses después, Qiui hizo una actualización que funcionaba con quienes compraron dispositivos nuevos, pero los usuarios existentes han seguido operando con la misma interfaz no segura.

Para octubre de 2020 investigadores de Pen Test Partners descubrieron otra serie de vulnerabilidades de seguridad que afectaban a estos dispositivos. Entre ellas, estaba el poder acceder a los datos personales de los usuarios como: ubicación, contraseña, chats privados, nombre, número de teléfono, fecha de nacimiento, las coordenadas exactas de donde abrió la aplicación y su memberCode (código de miembro).

Sin embargo, no fue hasta que se dieron los primeros ataques, a final de año, que el fabricante corrigió los fallos de seguridad y lanzó la nueva versión de su API que, en teoría, ya debería ser segura.

Lamentablemente, como informamos en CriptoNoticias, en el año 2020 la pandemia del coronavirus se prestó para que ocurrieran muchos ciberataques. Un ejemplo fue el ataque, igualmente con un ransomware, que sufrió la productora de Master Chef y Black Mirror en noviembre.

En ese mismo mes ocurrió en Argentina otro hack mediante el cual robaron al gobierno más de 50 GB de información de la Dirección Nacional de Vialidad. Pedían un pago en criptomonedas.