-

La difusión de mensajes engañosos fue una de las estrategias más usadas por los hackers.

-

El avance del ransomware afectó a países de América Latina.

El 2020 pasará a la historia como el año de la expansión del coronavirus en el mundo. A medida que la pandemia fue recorriendo los diferentes países, una nueva forma de vida -basada en el uso de las nuevas tecnologías- comenzó a ser parte de la cotidianidad. El comercio electrónico y el teletrabajo cobraron auge e integran la llamada «nueva normalidad».

En medio de este cambio, «las empresas se volvieron menos seguras debido a la implementación apresurada de soluciones de trabajo remoto», señala un reciente informe de la firma de seguridad Kaspersky Allí se resalta el hecho de que algunos negocios ni siquiera contaban con suficientes computadoras portátiles para proporcionar a sus empleados.

«Tenían que comprar todo lo que encontraban en el mercado minorista, incluso si las máquinas no cumplían con los estándares de seguridad de la organización».

La firma explica como este hecho abrió las puertas a mayores vulnerabilidades y ataques cibernéticos en 2020, aun cuando las empresas lograron mantener los negocios en funcionamiento.

Esas máquinas mal configuradas tuvieron que conectarse a sistemas remotos, algo para lo que no estaban preparados. La falta de capacitación de los empleados, las configuraciones predeterminadas de las computadoras portátiles que no se modificaron y las conexiones de acceso remoto vulnerables hicieron posible todo tipo de ataques, incluido el ransomware (secuestro de datos) dirigido.

Kaspersky.

En torno a este tema, el informe de preparación cibernética de Acronis, que surgió de la entrevista a más de 3.400 representantes de empresas, entre jefes de tecnología y trabajadores remotos. Expone que el 92,3% de las organizaciones globales encuestadas adoptaron nuevas tecnologías después de cambiar al trabajo remoto en respuesta a la pandemia.

Los resultados indican que más del 80% de las compañías estudiadas reconocieron no haber estado debidamente preparadas para su transición al trabajo digital. Resalta el hecho de que para septiembre 2020 el 31% de las empresas habían recibido ataques cibernéticos diariamente en un período de 3 meses.

El reporte agrega que «dado que los piratas informáticos se dirigen a trabajadores remotos, las modalidades de ataque más comunes fueron la suplantación de identidad, la denegación de servicio distribuida (DDoS) y los ataques de videoconferencia».

Los hackers cambiaron la estrategia del ransomware en 2020

En el transcurso del año el ransomware experimentó un cambio de estrategia. El hackeo y secuestro de archivos se vio reforzado por la doble extorsión y la filtración de datos.

Tal como reportó CriptoNoticias, las diferentes bandas de ransomware usaron como táctica presionar a las víctimas amenazándolas con publicar los datos robados, de no realizar el pago. A tales fines, crearon sitios en la web oscura especialmente diseñados para filtrar la información.

El aumento y el éxito de estos ataques ha sido reportado por los mismos hackers. En noviembre de 2020 un vocero del ransomware REvil explicó su modelo de negocio y aseguró que para esa fecha las ganancias de la banda, por los robos perpetrados, ya sumaban los USD 100 millones.

Al respecto, un reporte de la aseguradora Coalition destacó que el 41% de las reclamaciones de seguros cibernéticos de Estados Unidos y Canadá durante el primer semestre del año, estuvieron relacionadas con el secuestro de datos. La empresa también detectó un incremento del 47% en la cantidad de dinero que exigían los hackers para liberar la información.

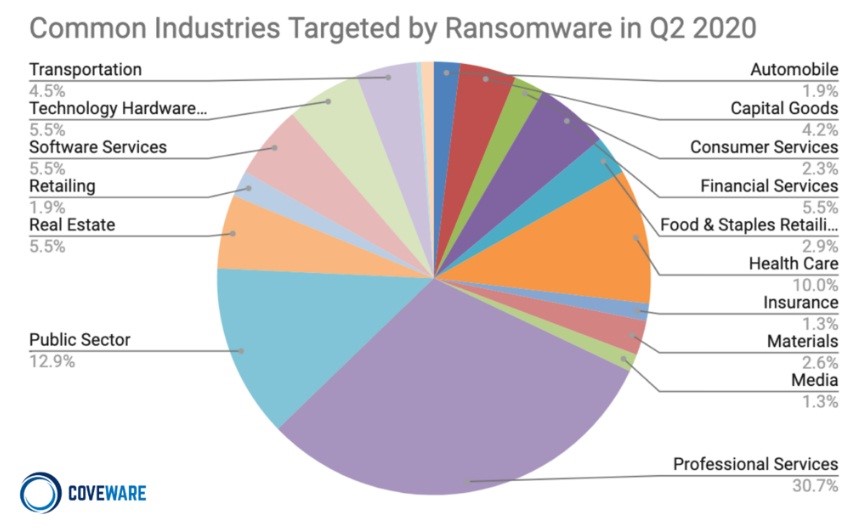

En ese sentido, los datos de la firma de ciberseguridad Coverware indican que, para el cierre del segundo trimestre, el 30% de los casos de ransomware ya incluían la amenaza de liberar datos robados y solicitaban pagos con bitcoin (BTC) y monero (XMR). Indican que solo en el 2% de los casos se produjeron impagos.

Vale acotar que, aunque las estimaciones de Coverware muestran que la mayoría de los ataques se dirigen a pequeñas empresas que ofrecen servicios profesionales, este año se vieron afectadas organizaciones ligadas al sector salud, más activas en medio de la pandemia.

En consecuencia, se experimentó una oleada de ataques a hospitales y centros de salud alrededor del mundo, según la Oficina Federal de Investigaciones de Estados Unidos (FBI).

A finales de junio pasado, la Universidad de California en San Francisco se vio obligada a pagar 118 bitcoin (USD 1,39 millones) por el rescate de los archivos que contenían datos de las investigaciones sobre el Covid-19.

Tomando en cuenta estos hechos, el Departamento del Tesoro de Estados Unidos advirtió que las víctimas que paguen para liberarse del secuestro, podrían enfrentar duras sanciones. En un aviso publicado en octubre el organismo señaló que hasta aquellos que respalden los pagos, en nombre de las víctimas, estarán sujetos a multas.

La medida resulta controvertida, sobre todo si se considera que cuando la información robada es altamente confidencial, las empresas se verán forzadas a pagar para protegerse aun a riesgo de ser sancionadas.

El Departamento del Tesoro también ha creado una lista negra en la que figuran varios operadores de ransomware vinculados con Irán, Corea del Norte y Rusia.

Aumentan los ataques de ransomware en América Latina

Este 2020 destaca igualmente porque los ataques de ransomware se vieron crecer en países de América Latina. Las estadísticas de Kaspersky indican que, de enero a septiembre de este año, se registraron 1,3 millones de intentos de ransomware en la región. Esto se traduce en unos 5.000 ataques diarios.

El país de la región más afectado por esta amenaza es Brasil, con 46,69% de los ataques. Le siguen México (22,57%), Colombia (8,07%), Perú (5,56%), Ecuador (3,86%), Chile (2,29%), Venezuela (2,17%) y Argentina (1,93%). La principal brecha para los ataques son vulnerabilidades en los programas utilizados por las empresas y entidades gubernamentales, que suelen manejar software obsoleto o versiones pirateadas, y usar contraseñas simples.

En este contexto, este medio reportó algunos de los casos. En Brasil, varios ayuntamientos en Río de Janeiro y Sao Paulo fueron el blanco de hackers que pidieron rescates en bitcoin.

Algo semejante ocurrió en Argentina, donde a finales de noviembre la banda de ransomware REvil aseguró haber robado 50 gigabytes de información de la Dirección Nacional de Vialidad, dependiente del Ministerio de Obras Públicas de Argentina.

El hackeo se sumó a otros ataques sufridos por organismos gubernamentales y empresas del país suramericano. La web de la Dirección Nacional de Migraciones fue atacada en septiembre. Previamente, en julio, atacaron la empresa de telecomunicaciones Telecom, pidiendo 7,5 millones de dólares en monero (XMR). Otro ataque se registró en febrero contra la aplicación de transporte público «¿Cuándo llega?». En este caso los piratas exigían entre 50.000 y 200.000 dólares en bitcoin.

Mientras tanto, en Chile, un ataque de ransomware secuestró la red de las sucursales de BancoEstado a través de documento de Office malicioso que abrió un empleado de la entidad.

Casos de filtración de datos y avance del phishing

La nueva estrategia de las bandas de ransomware de filtrar datos busca beneficiarse de un negocio que también está en ascenso en los últimos años.

Se trata de información que tiene demanda en la web oscura y es útil para los malos actores que se dedican al phishing y otras técnicas de ataque con ingeniería social. Esto se hizo evidente con la filtración de datos de usuarios de Ledger, una cartera fría de Bitcoin.

Luego de que en junio pasado se robaran los datos del departamento de marketing de la empresa, en octubre los hackers iniciaron una campaña de phishing, y las personas comenzaron a recibir mensajes de texto y correos electrónicos engañosos.

Más recientemente algunos usuarios aseguran haber sido extorsionados, recibiendo amenazas. Muchos de ellos, molestos por la situación han amenazado con introducir una demanda. Sin embargo, la empresa aseguró que no dará ningún tipo de compensación a los afectados.

El ataque phishing contra Ledger también apuntó a los monederos de bitcoin Trezor, cuyos usuarios comenzaron a recibir mensajes engañosos y enlaces a sitios de malware. Hay un antecedente en lo ocurrido a un usuario del monedero Electrum a quien robaron unos USD 16 millones en bitcoins, luego de activar una actualización falsa creada a partir de una vulnerabilidad en las versiones antiguas de la cartera.

Ya en abril, Google debió eliminar de su tienda web unas 49 extensiones del explorador Chrome que se hacían pasar por carteras de criptomonedas, pero que contenían códigos maliciosos. Son aplicaciones phishing que roban frases nemotécnicas, secretos, claves privadas y archivos de almacenamiento de claves. Entre las carteras afectadas se hallan Jaxx, Electrum, MyEtherWallet, MetaMask, Exodus y KeepKey.

Fake news y ofertas engañosas como gancho para robar criptomonedas

Este caso sirve como muestra del trabajo de ingeniería social que adelantaron los hackers este 2020. Mucha de la actividad maliciosa del año partió de la difusión de mensajes falsos (fake news) en las redes sociales.

Con esta estrategia, muchos de los estafadores de Internet buscaron captar la atención de ciudadanos de México, Colombia y España, prometiendo grandes ganancias en bitcoin.

La imagen de empresarios y presidentes fueron usadas para difundir testimonios engañosos con la idea de persuadir a las personas para que depositaran dinero en supuestas plataformas de inversión que combinaron el nombre de Bitcoin con palabras como Time, Evolution, Revolution, Trader, Future, Era, System o Lifestyle.

El ataque de ingeniería social más emblemático del año se presentó en julio, cuando hackearon cuentas en la red social Twitter para promover mensajes engañosos y solicitar pagos en criptomonedas. Se vieron afectadas más de 130 cuentas y el robo ascendió a USD 250.000 en bitcoin.

Entre las cuentas atacadas figuran personajes políticos de primer plano, como el ahora presidente electo de EE. UU., Joe Biden; el exjefe de Estado Barack Obama; o el exalcalde de Nueva York Michael Bloomberg. También se vieron afectadas las cuentas de Binance, Elon Musk, Bill Gates y la app de transporte Uber.

Sobre este tipo fraudes un estudio de Whale Alert estimó que los robos totales para este año alcanzarán los USD 50 millones. Este monto representa un crecimiento superior al 800%, respecto a 2019.

«Solo en el fraude denominado Giveaway, los robos se acercan a los USD 10 millones», indica el documento. La táctica parte de una oferta falsa pero sencilla: un conocido magnate de las finanzas o personaje popular en el ecosistema de criptomonedas ofrece devolver los fondos enviados en BTC o en ETH multiplicados por 10 o por 100.

Además de Twitter, YouTube es una de las redes sociales preferidas para estas campañas. La plataforma se ha inundado de videos de conferencias y ponencias o declaraciones de personalidades como Vitalik Buterin, cofundador de Ethereum; Charles Hoskinson, fundador de Cardano, o Brad Garlinghouse, CEO de Ripple. El objetivo es transmitir confianza para captar la atención de usuarios desprevenidos.

Es por ello que entre las precauciones más aconsejadas contra robos y fraudes asociados con bitcoin y otras criptomonedas, la de mayor utilidad podría ser «si se trata de ganancias fáciles, rechace la oferta».

En cuanto a la protección contra las otras modalidades de ataque siempre se recomienda estar alerta con los correos electrónicos, no dar clic a enlaces sospechosos y actualizar el sistema operativo y software antivirus, e implementa el doble factor de autenticación.