-

La filtración de datos se usa como estrategia para presionar el pago del rescate.

-

Se estima que 11% de los ataques de ransomware en 2020 involucran filtración de datos.

La creación de sitios especialmente diseñados para filtrar datos robados es una estrategia que cobra fuerza en este 2020. Inicia con el uso de virus informáticos para secuestrar los archivos de empresas y grandes corporaciones y exigir un pago por su rescate, una práctica conocida como ransomware.

La novedad en los nuevos casos es que, si no se recibe el dinero, los hackers hacen pública información confidencial de las empresas atacadas en sitios de la web oscura (darknet). El objetivo es presionar a las víctimas para que se vean forzadas a pagar por el rescate de sus datos.

Los hackers esperan que los costos asociados a las violaciones de datos puedan impulsar a más víctimas a cancelar el monto exigido. Esto debido a que la filtración puede generar que las empresas enfrenten sanciones regulatorias, daños a la reputación y acciones legales por la divulgación de información de terceros. También pueden ver afectado el precio de sus acciones por la pérdida de propiedad intelectual.

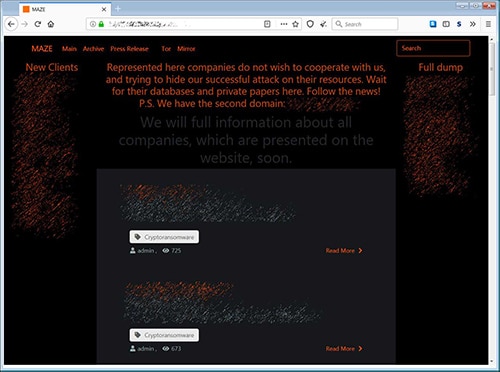

La práctica de filtración de datos fue iniciada en noviembre de 2019 por los hackers detrás del ransomware Maze, en un intento por forzar la entrega de bitcoin a cambio de los archivos.

Para esa fecha publicaron casi 700 MB de datos robados de Allied Universal, una empresa de servicios de seguridad de California, EE. UU. Era solo una parte de 5 GB de datos secuestrados por los cuales solicitaban un pago de 300 bitcoin.

Posteriormente, publicaron los datos de numerosas empresas a través de foros de piratas informáticos y, finalmente, en un sitio dedicado especialmente a la filtración.

Al ver estos ejemplos, los demás operadores de ransomware utilizaron la misma táctica de extorsión. Comenzaron por filtrar archivos robados en foros o enviar correos electrónicos a los medios. Poco después surgieron los sitios en la web oscura dedicados solo a las filtraciones.

Actualmente los sitios de filtración de datos robados se han multiplicado. La firma de seguridad Emisisoft estima que, en los primeros seis meses de 2020, más del 11% de las infecciones de ransomware involucraron potencialmente la filtración de datos.

De acuerdo a Raj Samani, científico jefe de la firma de seguridad McAfee y asesor de ciberseguridad de la Europol, la rápida adopción de sitios de filtración de datos puede deberse a que cada vez menos víctimas optan por pagar lo que los atacantes exigen.

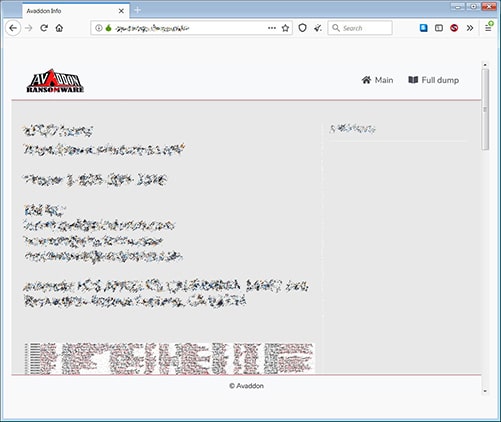

Nuevo ransomware Avaddon se suma a lista de filtradores

Siguiendo la tendencia de robar y filtrar datos, esta semana los operadores del ransomware Avaddon crearon un nuevo sitio de filtración de datos en la web oscura. Allí irán publicando archivos robados de las víctimas que decidan no pagar el rescate.

Al anunciar su nuevo sitio, identificado como «Avaddon Info», la banda se suma a la lista de ransomware que utilizan esta estrategia como mecanismo para presionar a sus víctimas.

La información, publicada en el medio especializado Bleeping Computer este 10 de agosto, fue difundida por la firma israelí de ciberseguridad, Kela. Explica que la línea de acción de Avaddon es la misma que ha utilizado Maze y otros hackers.

Hasta ahora, han incluido una sola víctima en el nuevo sitio, una empresa de construcción de la cual han filtrado 3,5 MB de documentos presuntamente robados.

«Publicaron una muestra de los datos obtenidos, con información relacionada con la actividad de la empresa en el Reino Unido, México, Filipinas, Malasia y Tailandia», según declaraciones de Kela.

Avaddon es un ransomware de aparición reciente. Se conoce desde junio de 2020 y se distribuye a través de una campaña masiva de spam. El malware se incrusta en correos con un archivo malicioso JavaScript que se disfraza como archivo de imagen .jpg.

Lista de ransomware con sitios para filtración de datos

Se estima que actualmente los sitios de filtración de datos robados son manejados por más de una docena de operadores de ransomware. Además de los ya mencionados, Avaddon y Maze, se exponen a continuación algunos de ellos.

AKO

Comenzó a operar en enero de 2020. Ako exige que las empresas más grandes con información más valiosa paguen un rescate y una extorsión adicional para eliminar los datos robados. Si no se realiza el pago, los datos de la víctima se publican en su «Blog de fuga de datos».

CL0P

Comenzó como una variante de CryptoMix y pronto se convirtió en el ransomware elegido por un grupo de APT conocido como TA505. Este grupo atacó 267 servidores en la Universidad de Maastricht. En marzo de 2020, CL0P lanzó un sitio de filtración de datos llamado ‘CL0P ^ -LEAKS‘, donde publican los datos de las víctimas.

DoppelPaymer

Conocido desde julio de 2019, DoppelPaymer o BitPaymer apunta a sus víctimas a través de hacks de escritorio remoto y acceso proporcionado por el troyano Dridex. En febrero de 2020, lanzó un sitio de filtración dedicado al que llaman «Dopple Leaks».

Nemty

Conocido desde enero de 2019 como Ransomware-as-a-Service (RaaS) llamado JSWorm, fue rebautizado como Nemty en agosto del año pasado. En marzo de 2020 Nemty creó un sitio de filtración de datos para publicar los datos de las víctimas.

Nephilim

En marzo pasado Nemty creó un equipo de afiliados para un Ransomware-as-a-Service privado llamado Nephilim. El ransomware nació reclutando solo a piratas informáticos y distribuidores de malware con experiencia. Poco después, crearon un sitio llamado ‘Corporate Leaks’ que utilizan para publicar los datos robados.

NetWalker

En mayo de 2020, NetWalker, también conocido como Mailto, comenzó a reclutar afiliados ofreciendo grandes pagos y un sitio de filtración de datos de publicación automática. Utiliza una cuenta regresiva para intentar asustar a las víctimas y forzarlas para que paguen.

Pysa (Mespinoza)

Apareció en octubre de 2019. En noviembre cambió la extensión de encriptación de archivos .locked a .pysa. En 2020 crearon un sitio de filtración de datos llamado ‘Pysa Homepage’ donde publican los archivos robados de sus «socios» si no se paga el rescate.

Ragnar Locker

Conocido desde febrero de 2020, este ransomware llamó la atención de los medios después de encriptar al gigante energético portugués Energías de Portugal, pidiendo un rescate de 1.580 bitcoins. Hace unos días hicieron un ataque a la empresa multinacional de gestión de viajes CWT, que terminó en el pago de USD 4,5 millones en bitcoin. Ragnar Locker Tiene un sitio web llamado ‘Ragnar Leaks News’ donde publican los datos robados.

REvil / Sodinokibi

Opera desde abril de 2019 y es el sucesor de GandCrab. Después de que Maze comenzó a publicar archivos robados, Sodinokibi hizo lo mismo. Primero publicó los datos robados en un foro de piratas informáticos y luego lanzó un sitio dedicado a la filtración de datos llamado «Blog feliz».

Sekhmet

Apareció en marzo de 2020 apuntando a redes corporativas. Los operadores de Sekhmet han creado un sitio web titulado ‘Fugas, fugas y fugas’, donde publican datos robados a las víctimas que no pagan el rescate.

¿Las víctimas ceden a la presión y pagan los bitcoins del ransomware?

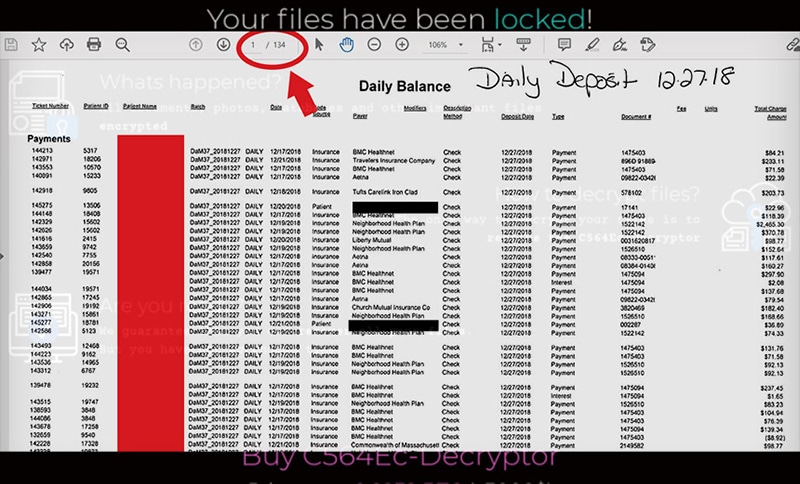

El propósito de los sitios de filtración suele seguir un camino en escalada diseñado para aumentar la presión psicológica sobre las personas víctimas del ataque.

En una primera fase el sitio de filtración solo enumera las víctimas recientes, prometiendo eliminar los nombres de la lista si aceptan pagar un rescate. Si no reciben el dinero (generalmente bitcoin), inicia la filtración de algunas muestras de los datos robados. Por último, si no hay pago, se descarga todo en línea.

En relación a si esta presión ha generado un mayor número de pagos de rescates, muchos investigadores señalan no estar seguros, puesto que no existen cifras claras. No obstante, hay un grupo que cree que la estrategia está teniendo éxito.

«Fue en noviembre de 2019 cuando vimos los primeros ejemplos de sitios con fugas, y eso se ha copiado y replicado porque tiene éxito. El hecho de que más personas estén pagando más rescates significa que esto no va a desaparecer», expresa Raj Sammani, de McAfee.

«Es un juego para maximizar el pago», dice el experto en ciberseguridad Jake Williams, presidente de la compañía de seguridad Rendition Infosec. «Si una táctica funciona, espere que los hackers la usen. Pero aún no está claro si amenazar a las víctimas con la filtración de datos es una estrategia eficaz».

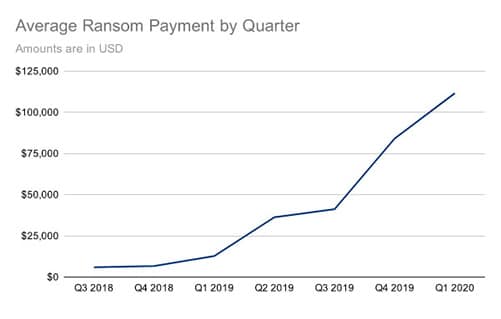

Tal como lo reporto CriptoNoticias recientemente, un informe de la firma Coverware, especializada en investigación de ciberseguridad, muestra que el promedio de pago por ataques ransomware durante el segundo trimestre de 2020 fue de USD 178.254. En la mayoría de los casos se pide que los pagos sean en bitcoin.

Además de la filtración de datos, hay claros indicios de que los hackers venden la información en los mercados de la darknet. Allí se subastan los datos al mejor postor.

«Este desarrollo no es para nada sorprendente», opina Brett Callow, analista de amenazas de Emsisoft. «El robo de datos proporciona a los grupos de ransomware opciones adicionales de monetización».