Hechos clave:

-

Una brecha de seguridad pudo haber estado activa desde noviembre a través de un servidor de Dashjr.

-

Es posible rastrear las transacciones que ha realizado el hacker y la forma en que se protege.

Tras una recopilación de datos obtenidos de conversaciones públicas, y el uso de una herramienta de seguimiento de transacciones, es posible seguir los pasos que habría dado el hacker que robó más de 200 BTC a Luke Dashjr, desarrollador de Bitcoin.

Un usuario de Twitter, identificado como Poppz, recopiló información relacionada con el hackeo de una clave PGP de Luke Dashjr y el posterior robo de 204 BTC de una de sus wallet, como informamos desde CriptoNoticias. La clave PGP a la que se alude, es un mecanismo para cifrar información y generar capas extra de seguridad para archivos que requerirían la firma de esta clave especial para ser descifrados.

De acuerdo con la información recopilada de publicaciones de Luke Dashjr en Twitter, donde hablaba sobre prácticas de seguridad, se deduce una serie de condiciones que habrían permitido al hacker dar el golpe. Entre estas publicaciones, se podía inferir la propia configuración de seguridad que el desarrollador usaba para proteger sus bitcoins.

En primer lugar, el desarrollador de Bitcoin tenía una wallet en línea vinculada a un nodo de Bitcoin. De hecho, el propio Luke Dashjr admitía en noviembre del año pasado que desde su punto de vista no es indispensable conectar un nodo de Bitcoin a un hardware wallet.

Además, guardó claves privadas, generadas antes de la creación de semillas de recuperación, en memorias USB encriptadas que no utilizaban multifirma y que no se protegieron en distintas ubicaciones o se vincularon a algún hardware wallet.

Por último, el 25 de diciembre Dashjr reveló en un tuit que necesitaba actualizar su servidor debido a que alguien había creado una puerta trasera a través de su servidor de Intel ME. Una puerta trasera es un método informático que permite tener acceso a un computador a través de una secuencia especial, evitando los sistemas de seguridad del software del dispositivo.

El 17 de noviembre alguien había tenido acceso a uno de sus servidores, como indicó en otro tuit. En aquel entonces el desarrollador advirtió a las personas que verificaran con claves PGP todas las descargas relacionad con knots, un cliente de Bitcoin que el día de hoy fue actualizado para corregir potenciales brechas de seguridad.

Se han registrado 8 transacciones vinculadas al robo

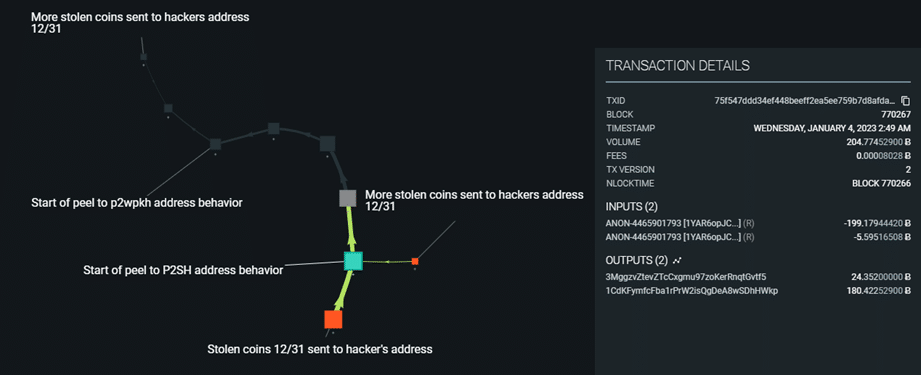

Según los datos recopilados por una herramienta de seguimiento de transacciones de OXT, el robo ocurrió el 31 de diciembre. En esa fecha, Dasjr se encontraba padeciendo los efectos del Covid que había contraído.

Llama la atención que los bitcoins sustraídos de las wallets de Luke Dashjr fueron transferidos a direcciones P2SH (pay-to-script-hash). Este tipo de direcciones permite crear otras direcciones para recibir o enviar transacciones con una serie de condiciones especiales. Por ejemplo, el uso de firmas múltiples, sin las cuales no se tendría acceso a los fondos.

Si no se cumplen esas condiciones, no se puede desbloquear la transacción y gastar los bitcoins. Por lo tanto, el hacker parece haber adoptado una primera instancia de seguridad para proteger su botín.

A través de otra cuenta de Twitter conocida como Bitcoinallcaps, se divulgó la posibilidad de que el hacker sea una misma persona o entidad.

Según un tuit, este sería el tercer caso de una práctica inadecuada de seguridad, realizado por 3 personas distintas en las últimas semanas: «potencialmente, hay un poderoso minero de sombrero negro en la naturaleza que aprovecha la mala entropía (…) que ha sido muy activo estas últimas semanas», sugirió.