-

El sotfware malicioso instala una versión auténtica de Adobe Flash Player y un minero web de monero.

-

Detectaron más de 400 URL y archivos maliciosos que ofrecen el instalador falso de Adobe.

Un falso instalador de Adobe Flash Player, que incluye un malware de minería de criptomonedas, ha sido expuesto este 11 de octubre por un investigador de Palo Alto Networks.

El investigador Brad Duncan publicó en una entrada que el falso instalador incluye un minero XMRig y una versión auténtica del software de Adobe (que permite actualizar a la última versión de Adobe Flash Player), motivo por el cual el software no levanta sospechas en los usuarios. Duncan señala que «debido a la actualización legítima de Flash, una víctima potencial puede no notar nada fuera de lo común. Mientras tanto, un minero de criptomonedas XMRig u otro programa no deseado se ejecuta silenciosamente en el fondo de la computadora Windows de la víctima».

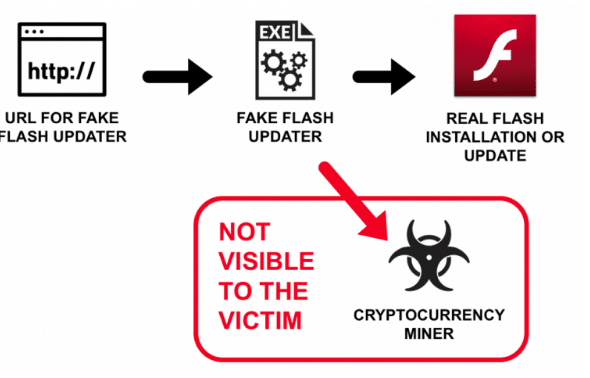

Duncan presentó un diagrama de flujo de la actividad de estas actualizaciones falsas de Adobe, el cual se muestra a continuación:

Duncan señaló que en su búsqueda él y su equipo se toparon con servidores web no pertenecientes de Adobe que ofrecían archivos ejecutables de nombre AdobeFlashPlayer__. De acuerdo con Duncan «Estas descargas siempre contenían la cadena flashplayer_down.php? Clickid = en la URL. Encontramos 113 ejemplos de malware que cumplen estos criterios desde marzo de 2018 en AutoFocus«.

De esos 113 ejemplares, Duncan indicó que 77 tenían una etiqueta CoinMiner en AutoFocus (una herramienta de análisis de ciberataques) mientras que los 36 restantes tenían etiquetas relacionadas con CoinMiner. Recalcó que entre marzo y septiembre de este año detectaron más de 400 nombres de archivos y URL con falsas actualizaciones de Adobe.

Duncan añadió que la información recabada con AutoFocus no precisaba cómo las víctimas llegaban a dar con esas direcciones web. A raíz de ello, evaluó a una de las muestras, la cual generaba ventanas emergentes de los instaladores Adobe Flash y Flash Player. Duncan apuntó que durante el proceso «Un minero de criptomonedas XMRig trabajó en el fondo de mi host Windows infectado», apuntó.

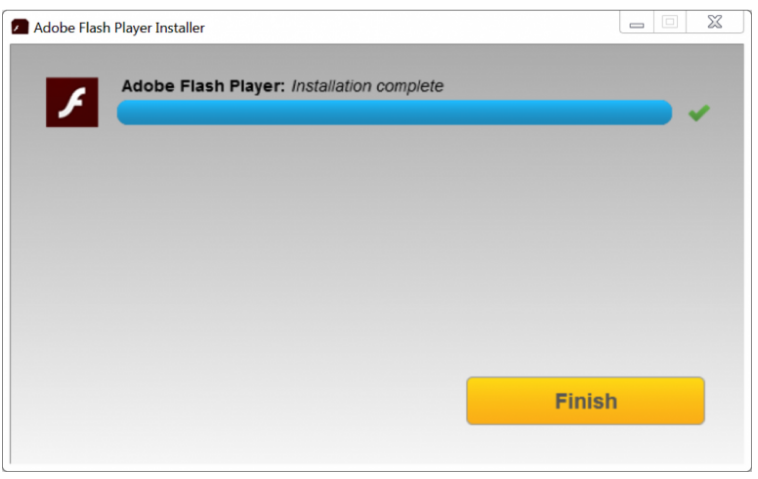

Duncan enfatizó que, al ejecutar el actualizador de Flash falso, Windows le envió alertas típicas ante editores desconocidos. Posterior a la ejecución del programa, se descargó una auténtica versión de Flash Player de Adobe, y seguidamente el programa presentó las opciones de actualización, de manera que durante la prueba hubo una descarga real del programa.

Duncan manifestó que durante la prueba el tráfico de red se enfocó en la actualización. Luego, tras bambalinas, hubo una generación de tráfico proveniente del rig de minería y detectó una dirección de monero, la criptomoneda que usualmente es generada a partir de mineros web.

Esta modalidad de minería encubierta es tan solo una de las distintas que han sido detectadas hasta ahora en el ecosistema. La difusión de este tipo de minería maliciosa es tal que el equipo de Monero lanzó recientemente un sitio web para ofrecer ayuda a personas cuyos equipos han sido afectados por los diversos malwares de minería no autorizada por usuarios.

Imagen destacada por Tomasz Zajda / stock.adobe.com