-

Un corredor de inversiones español vio sus BTC desaparecer ante sus ojos.

-

No se tienen indicios claros de acerca de las causas del robo.

El robo de una cantidad no revelada de bitcoins (BTC) desde una cartera fría del fabricante Ledger, consterna al ecosistema, pues aún no se ha descubierto cómo fue ejecutado este ataque.

Carlos Santiso, gestor de inversiones en la firma española Icaria Capital, envió un tuit el pasado 26 de enero de 2021, donde informaba del robo y dudaba del papel de Bitcoin como sustituto del oro.

El inversionista explicó que había estado comprando BTC en lugar de jugar la lotería y un día, cuando quiso revisar el saldo de su cartera, vio dos transacciones no autorizadas y su balance de fondos casi en 0. Lo sorprendente es que no han quedado indicios del modus operandi con el que el atacante logró sustraer los BTC.

Esta misma semana, Santiso compartió su historia en el podcast de Lunaticoin, un reconocido espacio de divulgación sobre Bitcoin en español.

El moderador del podcast, quien tiene una notable experiencia utilizando Bitcoin, intercedió por Ledger, señalando que se han comportado bien en atender este caso y que, en su opinión, es una de las carteras de hardware más seguras del mercado.

Al no haberse detectado errores de parte del usuario en cuidar sus monedas, todo indicaba que el dispositivo fue manipulado antes de despacharse. Esto ocurre ocasionalmente con equipos comprados fuera de las tiendas oficiales, es decir, en tiendas como Amazon e eBay.

Ledger aseguró a Lunaticoin que estos dispositivos son en ocasiones devueltos a la fábrica. Una vez recibidos por Ledger, los equipos son destruidos, no revendidos, informó el divulgador. Santiso comentó que el Ledger Nano S, cartera desde donde se compraron las monedas, lo recibió directamente de su fabricante.

En cuanto a las medidas de seguridad, Santiso explicó que tenía sus 24 palabras semilla bien seguras, escritas en un papel, al igual que el PIN de 4 dígitos del dispositivo, resguardados en un compartimiento secreto de su escritorio. Así, Lunaticoin confirmó que la frase secreta nunca salió de la casa de Santiso.

Algo notable del robo es que Santiso nunca había firmado transacciones desde esa cartera. Es decir, jamás envió bitcoins desde el dispositivo. Las transacciones del robo son las únicas registradas en el software Ledger Live. Además, las firmas de autenticidad de este software fueron verificadas por la víctima de este extraño ataque.

Las características del ataque, y las medidas de seguridad que se tomaron, parecen no dejar pistas sobre qué ocurrió. La única situación que Santiso piensa que pudo ser el punto vulnerable, fue que al momento de anotar las palabras sobre papel, algunos monitores con cámaras (webcam) apuntaban hacia él.

El hacker tenía mis claves desde un primer momento y estuvo esperando un tiempo prudencial a ver si depositaba más bitcoins y así poder robarme más. Por eso no me cuadra nada del momento del robo, porque tenía tiempo sin acceder y no estuve ese fin de semana trabajando en el ordenador. Fue la única explicación que encontré a todo esto (la teoría de las webcams).

Carlos Santiso, gestor de inversiones.

¿Funciona el KYC para rastrear el destino de los bitcoins?

La investigación arrojó que el atacante pudo haber cambiado los BTC por ethers (ETH) en el exchange HitBTC, establecida en Hong-Kong.

Arkad, especialista en seguridad en Bitcoin e invitado al podcast, comentó que las políticas de identificación del cliente (KYC, Conoce a tu Cliente) de HitBTC podrían ser flexibles o permisivas.

Asimismo, indicó que el hacker pudo haber cambiado las monedas a través de otros servicios no-KYC, que incluso podrían utilizar el servicio de HitBTC, de forma intermediada. Uno de estos servicios que no solicitan información personal para intercambiar criptomonedas es Changelly.

Igualmente, Arkad señaló que algunas consultoras de seguridad podrían tener contacto con las casas de cambio (exchanges) para interceptar estos fondos robados. Incluso, es posible que puedan tomarse medidas jurídicas de alcance internacional, si saben plantearse adecuadamente por abogados y fiscales desde España.

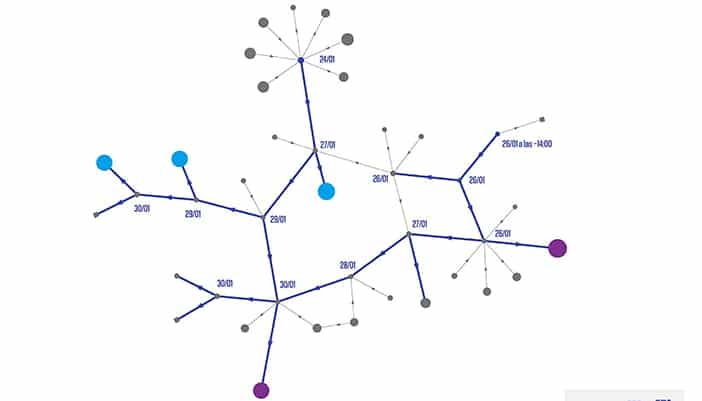

El especialista de seguridad se refirió a la técnica de ofuscación de transacciones peeling chain, «como quien quita gajos de una fruta», para dejar partes de los fondos en distintos lugares lejanos entre sí, a medida que se busca consolidarlos en una transacción futura. En total se han realizado 11 pagos, cada vez más difíciles de rastrear, añadió Lunaticoin.

El análisis se realizó con OXT, explorador de la blockchain de Bitcoin provisto por la cartera Samourai, permitiendo ver el rastro que el hacker dejó al realizar diversas transacciones.

Uno de los aspectos que resaltó Lunaticoin a partir de este análisis fue que el hacker depósito los BTC en el mercado de la darknet ruso, Hydra. Según Chainalisys, compañía de vigilancia blockchain, los mercados más grandes de bitcoin en Europa del Este tendrían relación con actividades delictivas en la web oscura, reportó CriptoNoticias a mediados del año pasado.

Además, el atacante también tiene equipos de minería donde recibe recompensas con frecuencia de parte de pools o grupos reconocidos de minería de Bitcoin, comentó Lunaticoin, según detectaron los investigadores de SemillaBTC.

De ese modo queda claro que, aunque el atacante no sigue las mejores prácticas de privacidad, mueve transacciones por la blockchain de Bitcoin sin ser detectado por las autoridades. «No se toma la molestia de hacer CoinJoins», ni otras técnicas de mezclado de criptomonedas.

El robo no fue un caso de phishing

Recientemente se reportó en CriptoNoticias cómo los datos de casi 300.000 clientes de Ledger fueron filtrados a la web oscura. La compañía está ofreciendo hasta 10 BTC por información valiosa y relevante que conduzca al arresto de los piratas cibernéticos responsables de ese robo masivo de información.

Si bien no es factible que una frase semilla se aloje en esta base de datos, sí se encuentran el número telefónico, la dirección geográfica e identidad del usuario, así como su correo electrónico. La fuga de datos trajo el clonado de tarjetas SIM para algunos, lo que permite vulnerar otros servicios de los que participe el usuario. La recomendación de seguridad es utilizar 2FA (Autenticación de Dos Factores).

Carlos Santiso, la víctima de este inusual robo de bitcoins desde una cartera fría, aseguró que por motivos de su profesión, recibe correos de phishing todo el tiempo, así que no cree haber caído en este tipo de ataque.

De todos modos, aseguró que se tomará un tiempo para volver a participar de Bitcoin y su tecnología, dado el mal sabor que le ha dejado esta desagradable experiencia, un crimen que parece haber sido perpetrado por expertos.