-

Una función hash resume datos de cualquier tamaño en una cadena corta de longitud fija.

-

Cambiar un solo bit en los datos genera un hash completamente distinto.

-

Las funciones hash son unidireccionales: no se puede recuperar la entrada desde el hash.

-

SHA-256 es la función más usada por Bitcoin para minería e identificación de transacciones.

-

Un hash sirve como identificador único de bloques y transacciones en blockchain.

Table of Contents

Las funciones hash son el «pegamento criptográfico» que une los bloques, garantiza la seguridad, la transparencia y la resistencia a la manipulación en las blockchains de criptomonedas, haciendo posible su funcionamiento descentralizado y confiable.

En Bitcoin y en otras blockchains, la función hash cumple un papel fundamental e insustituible para garantizar la seguridad, integridad y descentralización del sistema. Una de sus aplicaciones principales es en la identificación y encadenamiento de bloques, pero también es la base de la minería (prueba de trabajo) de la red Bitcoin.

1 ¿Qué es una función hash y para qué sirve?

Una función hash es una función matemática que toma un conjunto de datos de entrada —sin importar su tamaño o contenido— y devuelve una cadena de caracteres única, de longitud fija y representativa. Es un algoritmo que crea una especie de “huella dactilar digital” para cualquier tipo de información. Esta huella digital funciona como un identificador exclusivo: si los datos originales cambian, aunque sea mínimamente, el resultado del hash también cambia por completo.

Ahora bien, una función hash sirve para proteger, verificar y organizar información digital de forma segura y eficiente. Estos son, entre otros, sus usos más frecuentes:

Autenticación por desafío de hash: en el ámbito de la ciberseguridad, cuando un usuario introduce su clave, el sistema la convierte en un hash y lo compara con el hash almacenado. De este modo, aunque alguien acceda a la base de datos, no podrá conocer las contraseñas reales.

Anti-manipulación: se usa para verificar archivos, asegurando que no hayan sido modificados durante una descarga o transferencia. Si el hash del archivo recibido coincide con el hash original, se confirma que el contenido está intacto.

Firmas digitales: Estas son bastante más complejas, pero en esencia, se puede firmar el hash de un documento hasheándolo con la clave privada, lo que genera una firma digital para el documento. Cualquier otra persona puede comprobar la autenticación del texto validando la firma con la clave pública.

Función hash vs. Encriptación

La función hash y la encriptación no son lo mismo. La función hash transforma datos en un resumen de tamaño fijo que sirve para verificar integridad y autenticidad, pero no permite recuperar los datos originales. La encriptación, en cambio, codifica los datos para que solo puedan ser leídos por quien tenga la clave adecuada. Es reversible, ya que la intención es proteger información que luego debe ser recuperada.

2 ¿Cuáles son las propiedades de una función hash?

Las funciones hash, especialmente las diseñadas para uso criptográfico, deben cumplir con unas propiedades fundamentales que garantizan su seguridad y utilidad en entornos como blockchain, firmas digitales y almacenamiento de contraseñas. A continuación, te explicamos las principales:

1. Resistencia a la colisión. Esta propiedad significa que es prácticamente imposible encontrar dos entradas diferentes que generen el mismo valor hash. Si dos datos distintos producen el mismo hash, se produce lo que se llama una colisión, y eso puede comprometer la seguridad del sistema. Una buena función hash minimiza al extremo la posibilidad de que esto ocurra.

En ese sentido, “la clave de la resistencia a colisiones no es la ausencia de colisiones, sino la dificultad de encontrarlas” (Arvind Narayanan, Bitcoin and Cryptocurrency Technologies).

Colisiones: difíciles, pero no imposibles

Las colisiones existen y se puede probar por un simple método de conteo: las entradas de una función hash son mayores que sus salidas. Pero es inviable encontrar una, ya sea por los recursos de maquina o por el tiempo necesarios para encontrarla con los recursos actuales.

2. Propiedad de ocultamiento. Esta propiedad asegura que, si solo se conoce el resultado de la función hash, no es factible averiguar cuál fue la entrada original que produjo ese resultado, siempre que esa entrada incluya un componente secreto y aleatorio.

Para que el ocultamiento funcione de verdad, la información que se «hashea» debe ser muy aleatoria o «extendida». Por eso, en criptografía, lo que se hace es añadir un valor aleatorio secreto (llamado nonce) al mensaje que se quiere ocultar, y luego se calcula el hash de la combinación. Como el nonce es impredecible y secreto, aunque el mensaje original sea simple, el atacante no podrá adivinar el nonce y, por lo tanto, no podrá revertir el hash para encontrar el mensaje.

3. Amigabilidad con el acertijo. Esta propiedad es especialmente importante en el contexto de la minería de criptomonedas. Significa que, para un determinado hash de destino, no hay una forma más rápida de encontrar una entrada válida que probando muchas combinaciones al azar. Esto asegura que todos los participantes tengan las mismas oportunidades de resolver el “acertijo” y crear el siguiente bloque, como ocurre en el mecanismo de Prueba de trabajo (proof of work) en Bitcoin.

3 ¿Cómo funciona una función hash?

Las funciones hash reciben datos de diferentes tamaños y los convierten en un resultado que siempre tiene una longitud fija. Una función hash criptográfica no solo procesa esos datos, sino que también incluye características de seguridad para proteger la información.

La red Bitcoin usa mayoritariamente la función Secure Hashing Algorithm 256 (SHA-256) para diferentes aplicaciones. Esto lo hace pasando los datos a través de SHA-256, luego tomando el resultado y pasándolo nuevamente a través de SHA-256.

Veamos cómo funciona esta función hash.

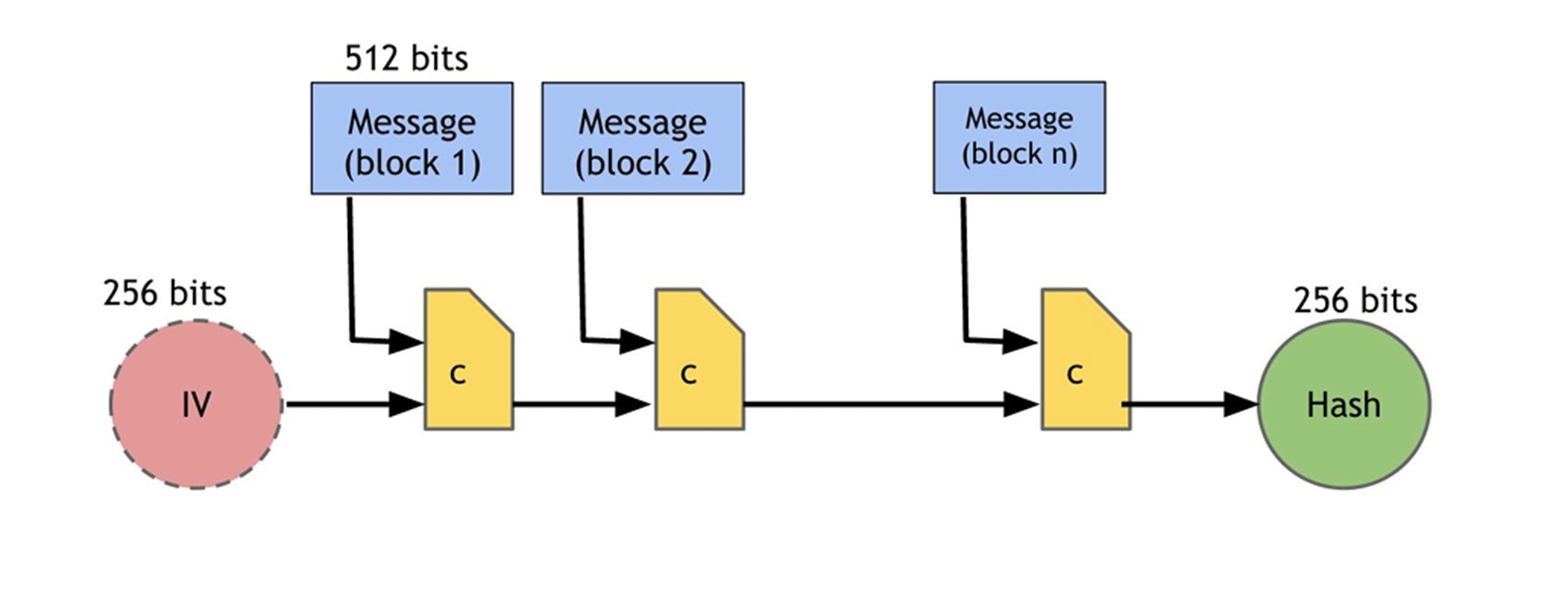

- La función hash SHA-256 usa una función de compresión que toma entradas de 768-bit y produce salidas de 256-bit. El tamaño de cada bloque del mensaje es de 512-bit.

- La función de compresión es una función hash resistente a colisión de longitud fija, por lo que la función hash total también lo es.

- El mensaje de entrada, que puede ser de cualquier tamaño, es dividido en bloques de longitud m-n.

- La función de compresión c toma entradas de longitud m y produce salidas de longitud n más pequeña.

- Se pasa cada bloque junto con la salida del bloque anterior a la función de compresión. La longitud de entrada a la función de comprensión será entonces (m-n) + n = m.

- Para el primer bloque se usa un Vector de Inicialización IV de longitud n.

- La salida del último bloque es el resultado que devuelve.

4 ¿Cuales funciones hash usa Bitcoin?

La red Bitcoin usa 5 funciones hash con distintos propósitos. La principal y más usada es HASH256, que consiste en aplicar SHA-256 dos veces consecutivas: SHA−256(SHA−256(datos), pero también emplea los algoritmos hash SHA-256 aplicado una sola vez, HASH160, HMAC-SHA512 y PBKDF2.

El algoritmo HASH256 es una de las piezas cruciales en el funcionamiento de Bitcoin, ya que garantiza la seguridad, integridad y consenso distribuido de la red. Este doble hash es esencial para hacer hashes de encabezados de bloques y datos de transacciones y básicamente cualquier cosa que necesite ser hasheada en Bitcoin. Los cambios más recientes en Bitcoin han comenzado a utilizar una sola ronda de SHA-256 en lugar de HASH256: Hashes de script (P2WSH).

“Satoshi estandarizó el uso de doble SHA256 para hashes de 32 bytes, y SHA256+RIPEMD160 (cada uno una vez) para hashes de 20 bytes, presumiblemente debido a una preocupación (probablemente equivocada) acerca de ciertos ataques (como los ataques de extensión de longitud, que solo se aplican cuando se hace hashes de datos secretos), y luego los usó en todas partes.”

Pieter Wuille, bitcoin.stackexchange.com

Por otro lado, el algoritmo HASH160 es usado para generar direcciones públicas más cortas y seguras, el HMAC-SHA512 se aplica en procesos como la generación de semillas para billeteras HD y el PBKDF2 crea una semilla para una billetera HD a partir de una frases mnemotécnica (y una contraseña opcional).

Bitcoin no usa algoritmos de cifrado

No hay cifrado en Bitcoin, porque nada necesita ser cifrado. No hay información encriptada que requiera ser recuperada usando una clave de descifrado. Gracias a la criptografía moderna hay muchas técnicas que implican ocultar información de alguna manera, pero son distintas del cifrado.

5 Usos de la función hash en Bitcoin

Como se señaló en el apartado anterior, la función hash se usa ampliamente en Bitcoin para garantiza la seguridad, integridad y el consenso distribuido de la red. A continuación, se detallan algunas de las operaciones hash más importantes.

1. Minería de Bitcoin

Uno de los usos más conocidos del algoritmo de hashing HASH256 es en el proceso de minería de Bitcoin. Para añadir un nuevo bloque a la cadena, los mineros deben encontrar un número único llamado nonce que, al ser combinado con los datos del bloque y pasar por SHA-256 (dos veces), produzca un hash que comience con una cierta cantidad de ceros.

Lo interesante de este sistema es que no hay atajos: la única forma de resolver el acertijo es probando múltiples combinaciones al azar hasta encontrar una que funcione. Esta característica se conoce como la propiedad de amigabilidad con el acertijo (mencionada en párrafos anteriores) y es esencial para el mecanismo de prueba de trabajo.

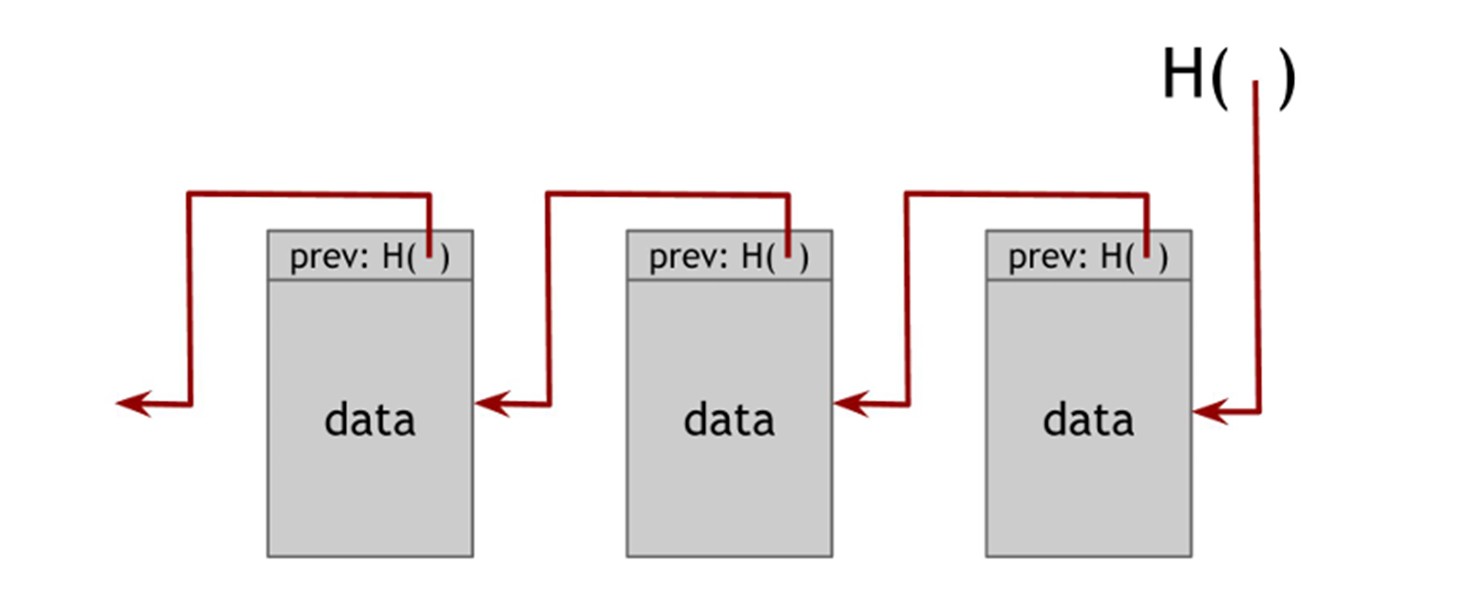

2. Encadenamiento de bloques

Cada bloque de la blockchain contiene el hash del bloque anterior, calculado con SHA-256. Esto crea una cadena en la que cada bloque depende del anterior. Si alguien intenta modificar la información de un bloque, su hash cambia, rompiendo el vínculo con el siguiente bloque. Gracias a esto, la blockchain de Bitcoin es resistente a manipulaciones.

3. Identificación de transacciones y bloques.

Cada transacción en Bitcoin tiene un identificador único, conocido como TXID, que se genera aplicando SHA-256 (dos veces) a los datos de la transacción. Lo mismo ocurre con los bloques: su identificador se obtiene de resolver el hash puzzle o el acertijo (a estos se les conoce como hashes de cabecera). Vale resaltar que estos hashes actúan como etiquetas únicas y permiten rastrear fácilmente las operaciones dentro de la red.

4. Generación del Merkle Root.

Dentro de cada bloque se incluye un resumen único de todas las transacciones que contiene, conocido como Merkle root. Este valor se obtiene combinando los hashes de las transacciones dos a dos y aplicando SHA-256 hasta llegar a un único hash que resume todo el contenido del bloque. Este sistema permite verificar que una transacción está incluida en un bloque sin tener que revisar todas.

6 El acertijo hash y la minería de Bitcoin

El concepto de acertijo hash está en el corazón del proceso de minería en Bitcoin. Se trata de un desafío matemático que los mineros deben resolver para poder agregar nuevos bloques a la cadena. Este acertijo se basa en el uso intensivo de la función hash SHA-256, y garantiza tanto la seguridad como el carácter descentralizado del sistema.

Como mencionamos brevemente en párrafos anteriores, el acertijo hash consiste en encontrar un número —llamado nonce— que, al ser combinado con los datos del bloque y pasar por la función SHA-256 (dos veces), produzca un hash que cumpla con una condición específica: el resultado debe comenzar con cierta cantidad de ceros.

La dificultad del acertijo depende de cuántos ceros iniciales debe tener el hash. Cuantos más ceros, más difícil es encontrar una solución, ya que no hay una forma inteligente de resolver el problema: la única manera es probar y fallar muchas veces hasta acertar. Este sistema de prueba y error es lo que se conoce como Prueba de trabajo (Proof of Work), y cumple varias funciones clave en Bitcoin:

Regula la emisión de nuevos bitcoins: solo quien resuelve el acertijo puede agregar el siguiente bloque y recibir la recompensa en BTC, lo que introduce nuevas monedas al sistema de forma controlada.

Dificulta el ataque del 51%. La prueba de trabajo no impide por completo el ataque del 51%, pero hace que sea extremadamente costoso y difícil de ejecutar. Para realizar esto, un atacante necesitaría controlar más del 50% del hashrate total de la red.

Asegura la descentralización de la autoridad: La prueba de trabajo mantiene la descentralización porque cualquier minero puede validar bloques sin depender de una autoridad central. El poder está distribuido entre quienes compiten por resolver el acertijo, lo que evita el control por parte de una sola entidad.

¿Qué es un ataque del 51%?

Un ataque del 51% ocurre cuando alguien controla más de la mitad del poder de cómputo de una red blockchain. Con ese control, puede modificar el historial reciente y hacer doble gasto, pero no robar fondos ajenos ni cambiar las reglas del sistema.

7 ¿Qué otras funciones hash se usan en criptomonedas?

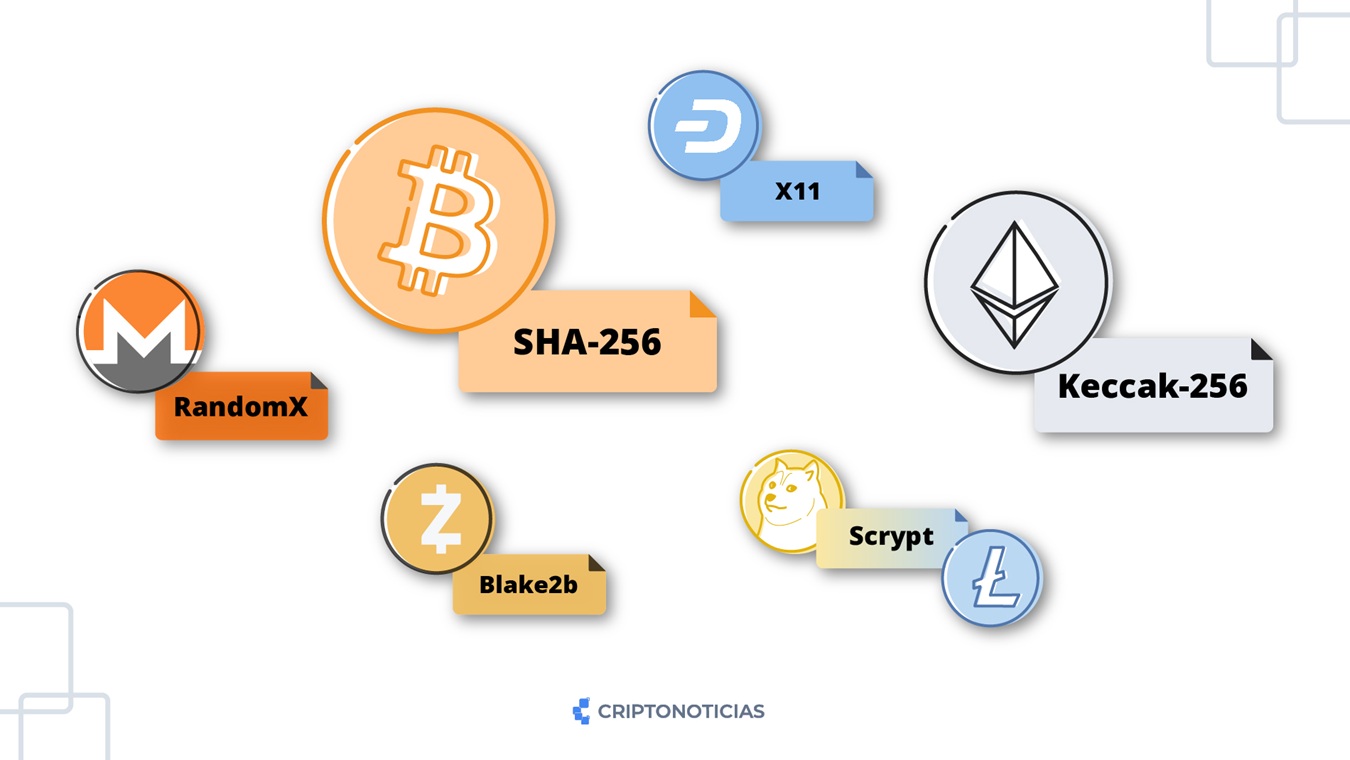

1. Scrypt. Fue adoptada por criptomonedas como Litecoin y Dogecoin con el objetivo de hacer la minería más accesible a usuarios comunes con equipos CPUs y GPUs, en contraste con los ASICs altamente especializados que dominan la minería de Bitcoin.

2. Keccak-256. Ethereum utiliza una variante del estándar SHA-3 llamada Keccak-256. Esta función se usa en múltiples aspectos del protocolo: desde la creación de direcciones hasta el funcionamiento de los contratos inteligentes.

3. Blake2b. Es una función hash moderna que destaca por ser más rápida que SHA-256 sin sacrificar seguridad. Ha sido utilizada por algunas criptomonedas centradas en el rendimiento, como Zcash, en tareas complementarias al protocolo principal.

4. RandomX. La criptomoneda orientada a la privacidad, Monero, emplea la función hash RandomX para su mecanismo de prueba de trabajo. A diferencia de otras funciones hash más tradicionales, RandomX está diseñada para ejecutarse eficientemente en CPUs comunes.

5. X11. Dash implementa un sistema llamado X11, que consiste en una secuencia de once funciones hash encadenadas, incluyendo Blake, Groestl, Skein, Keccak y SHA-512, entre otras. El objetivo de esta combinación es aumentar la seguridad del algoritmo y reducir el consumo energético.