-

Versiones inferiores a la 10.11.2 de MetaMask pueden ser afectadas por esta vulnerabilidad.

-

Ante una posible vulnerabilidad, MetaMask recomienda migrar los fondos a una nueva wallet.

Se ha detectado una vulnerabilidad en las wallets de extensión de explorador que permite acceder de forma remota a la semilla de recuperación. La falla aplica para versiones anteriores de MetaMask, específicamente la 10.11.2 lanzada el 22 marzo pasado, y corregida justo un día después.

La vulnerabilidad fue detectada por el equipo de investigación y ciberseguridad Halborn, quienes publicaron la documentación sobre esta falla que permitía a los atacantes el acceso a los fondos de los usuarios.

Según destaca la publicación de Halborn, la vulnerabilidad se le conoce como Demonic Vulnerabilty CVE-2022-32969 y fue dada a conocer ayer, 15 de junio, con el propósito de contactar a los equipos desarrolladores para contrarrestar posibles ataques.

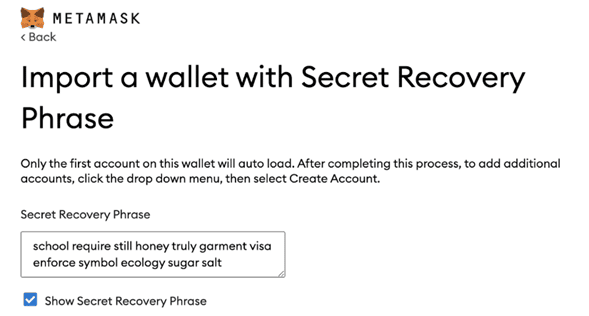

La falla se produce al exponer la semilla de recuperación al momento de crearla. En el paso a paso de importar una wallet en MetaMask, existe una opción que permite ver la semilla de recuperación («Mostrar frase de recuperación secreta»). Al hacer este proceso, se guarda una copia dentro del disco duro, el cual, de no estar este encriptado, da la facilidad a un atacante a acceder y, como consecuencia, robar los fondos de los usuarios.

Según expone el equipo de Halborn, en MetaMask, todas las versiones anteriores a la 10.11.2 pueden ser vulnerables a este ataque. No obstante, vale señalar que la versión actual disponible para descargar de esta wallet corresponde a la 10.14.2.

Vale destacar también que, debido a que MetaMask se trata de un proyecto de código abierto, todas las wallets de explorador basadas en su código fuente, como lo es Phantom, Brave y xDeFi, pueden sufrir de esta vulnerabilidad.

Pocos usuarios se verían afectados

MetaMask por su parte, respondió que la vulnerabilidad «solo afecta a un pequeño grupo de usuarios muy específicos», dado que el archivo que muestra la frase de recuperación se borra del disco, aunque no pueden asegurar en qué momento. Halborn aconseja que, para prevenir este tipo de casos, se debe esperar, una vez importada la wallet, un promedio de tiempo de 30 segundos y reiniciar el explorador, para que se cumpla el proceso de borrado de la semilla de recuperación de la memoria temporal.

Esta vulnerabilidad podría ser explotada por una persona con acceso físico a su máquina o por malware. Sin embargo, si su dispositivo se ve comprometido por malware, ya hay muchos otros ataques contra los que no podemos protegernos (como keyloggers, acceso directo a la memoria y control de programas).

Dan Finlay, especialista de Consesys, empresa desarrolladora de MetaMask.

MetaMask también asegura que esta vulnerabilidad no afecta en lo absoluto su versión para dispositivos móviles. Del mismo modo, se desconoce, por ahora, si ha habido persona afectadas por esta falla.

MetaMask y la lucha contra los robos y hackeos

El error o vulnerabilidad descubierto por el equipo de Halborn no es el primero al que se enfrenta una de las principales wallets de Ethereum.

Recientemente, a inicios de junio, se pudo conocer, según lo reseñó CriptoNoticias, de que MetaMask reparó una vulnerabilidad que permitía a los atacantes acceder a la wallet del usuario sin que este fuera consiente mientras interactuaba en una web. El equipo que descubrió esta vulnerabilidad recibió un premio por USD 120.000. Asimismo, el equipo de Halborn, con el recibiente descubrimiento, ha recibido un premio por parte de MetaMask de USD 50.000.

MetaMask parece estar bastante comprometido con la seguridad de los usuarios. Además de otorgar premios en efectivo a quienes colaboren en el proceso de descubrir nuevas vulnerabilidades, la wallet ha lanzado un servicio de soporte y asistencia a victimas de robos y hackeos.