-

La empresa dijo que puede acceder, exportar y analizar datos de teléfonos que utilizan la app.

-

Analistas y expertos no tienen duda de que Signal sigue siendo una aplicación segura.

La compañía de inteligencia israelí Cellebrite publicó en su blog un artículo en el que afirma haber logrado descifrar los mensajes y archivos adjuntos enviados con la aplicación de mensajería cifrada Signal. Sin embargo, la firma eliminó la publicación después de que Edward Snowden y otros expertos desestimaran sus afirmaciones.

Signal es una aplicación de mensajería instantánea y archivos adjuntos. Es de código abierto y con énfasis en la privacidad y la seguridad. Permite que los usuarios puedan enviar mensajes de texto, documentos, imágenes, videos e información de contacto cifrados automáticamente manteniéndolos a salvo de la vigilancia y la intromisión de terceros.

En la publicación, que permanece almacenada en internet, Cellebrite dijo que su dispositivo de extracción forense universal (UFED, por sus siglas en inglés), ahora permitía decodificar información y datos de Signal. La empresa proporcionó una explicación detallada de cómo «descifró el código», para lo cual analizó el protocolo de código abierto de Signal y lo usó en su contra.

Cellebrite añadió que las autoridades se están esforzando por exigir a los desarrolladores de software encriptado que incluyan una «puerta trasera» que les permita acceder a los datos de los usuarios. También dijo que hasta que se alcancen estos acuerdos, seguirá colaborando con las agencias policiales y de inteligencia de los países para «permitir que descifren y decodifiquen los datos de la aplicación Signal».

¿Qué dicen los expertos en privacidad?

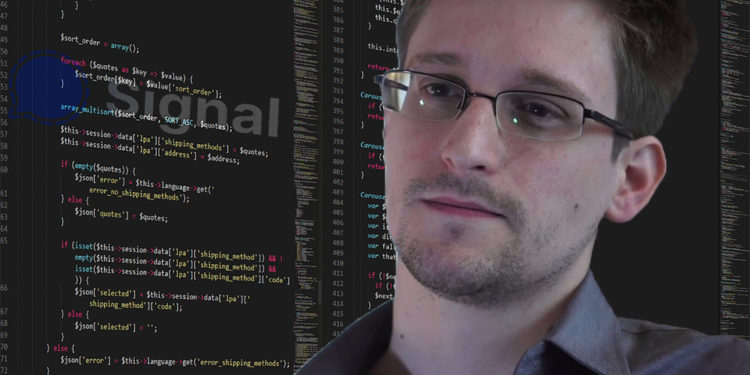

Uno de los primeros en comentar la publicación de Cellebrite fue el investigador de seguridad informática Moxie Marlinspike, coautor del protocolo y CEO de Signal. Para él, lo que está haciendo la empresa israelí es extraer los mensajes de los dispositivos que encuentran desbloqueados, tal como escribió en un tuit. Edward Snowden respalda su teoría.

No, Cellebrite no puede descifrar las comunicaciones de Signal. Lo que venden es un dispositivo forense para que los policías se conecten a teléfonos inseguros y desbloqueables para descargar un montón de datos de aplicaciones populares más fácilmente que hacerlo manualmente. Acaban de agregar Signal a esa lista de aplicaciones. Eso es. No hay magia. El principio de seguridad general es que si puedes ver algo en un teléfono desbloqueado sin ingresar una contraseña, obviamente cualquier otra persona que tenga un teléfono desbloqueado puede hacer lo mismo. No lo llamamos romper criptografía, lo llamamos obvio.

Edward Snowden, consultor tecnológico y activista por la libertad de expresión.

Por su parte, Etienne Maynier, investigador de seguridad de Amnistía Internacional, dijo al medio Middle East Eye que Cellebrite no tiene en sus manos nada nuevo. Como ha venido haciendo, una vez que la herramienta [UFED] tiene acceso completo a los datos del teléfono, no hay nada que técnicamente le impida acceder a los datos de Signal. Lo que quiere decir que para que tenga acceso a los datos de Signal y ejecute un análisis forense, la empresa israelí solo necesita ingresar a los teléfonos ya sea a través de una contraseña, una identificación táctil o reconocimiento facial.

Según Maynier, hay dos vías para obtener el acceso a los dispositivos móviles. Puede ser aplicando presión y obligando al usuario a que proporcione la contraseña de acceso, o mediante un enfoque técnico que explota los problemas de seguridad que tiene el sistema del dispositivo.

Un software espía de cuidado

Fundada en 1999, la tecnología de Cellebrite se utiliza en más de 150 países, entre ellos organismos de seguridad de los Estados y agencias policiales o de inteligencia de gobiernos con malos antecedentes en materia de derechos humanos. Entre ellos hay países represivos como Venezuela, Bielorrusia e Indonesia. El producto UEFD les permite extraer mensajes SMS, registros de llamadas, historiales de navegación por Internet y datos almacenados o eliminados de los teléfonos, tal como señala una publicación del medio Haaretz.

La semana pasada, ocho escuelas públicas estadounidenses compraron herramientas forenses para dispositivos móviles de Cellebrite con el fin de acceder a los datos en los teléfonos de sus estudiantes, según reveló Apple Insider.

Empresas como Cellebrite buscan sacar provecho de este dilema encontrando nuevas vulnerabilidades y hacks para eludir la seguridad del iPhone. Ellos empaquetan estas vulnerabilidades en dispositivos llamados herramientas forenses de dispositivos móviles o MDFT y los venden para obtener grandes ganancias, principalmente a las fuerzas del orden y otras agencias gubernamentales.

Publicación de Aple Insider.

La privacidad de los usuarios parece tener más enemigos que nunca. Sin embargo, en una entrevista exclusiva con CriptoNoticias, el desarrollador líder de Monero, Riccardo Spagni dijo que la privacidad se mantendrá pese a que hay esfuerzos por disminuirla. Este medio también informó a principios de diciembre que la organización canadiense sin fines de lucro Open Privacy está trabajando en Cwtch, una aplicación de mensajería más descentralizada que Telegram o Signal, que tiene la privacidad como una de sus principales prioridades.