La Corte del Distrito Central de California, en Estados Unidos, ha publicado una investigación que acusa a un grupo de hackers norcoreanos, liderados por Park Jin Hyok, de haber realizado actividades de Pishing y ransomware en la Internet. Los investigadores utilizaron como evidencias las transacciones realizadas entre la blockchain de Bitcoin y Monero.

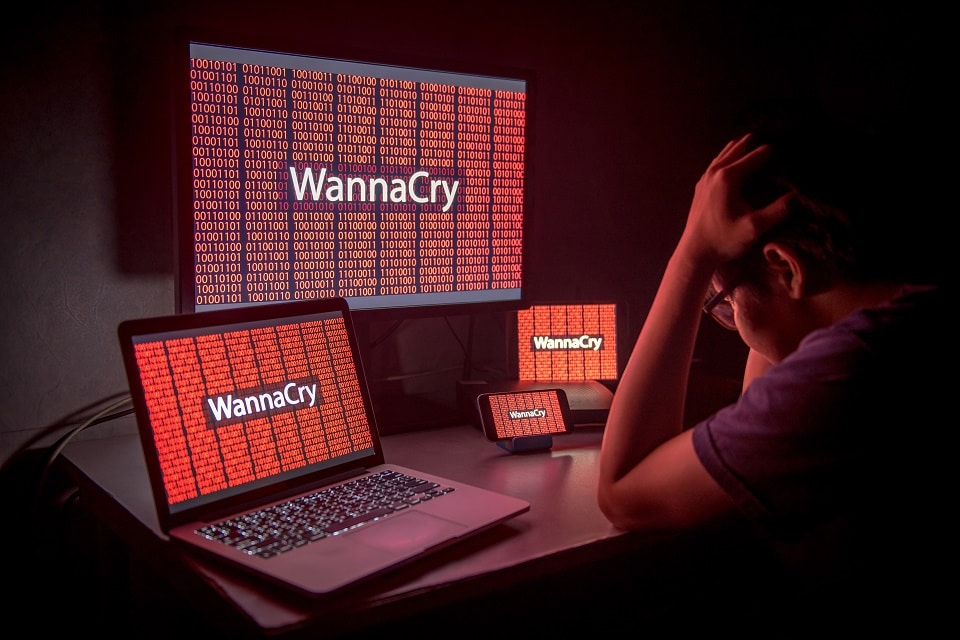

El informe titulado «Queja a Park Jin Hyok» se encuentra habilitado para el público en Scribd. Se trata de una queja judicial en donde se acusa a Park Jin Hyok —famoso programador y hacker norcoreano— de haber participado en la distribución del ransomware WannaCry el pasado 2017, ataque que afectó a unos 150 países a través del secuestro de archivos y la solicitud de rescates en bitcoins.

Entre las pruebas presentadas por la corte, destacó que los investigadores utilizaron transacciones de blockchain como evidencia para sustentar su investigación criminal, con el fin de identificar a los posibles perpetradores del WannaCry, así como de otras actividades ilícitas de pishing y estafas.

En este sentido, las autoridades señalaron que los hackers habrían realizado transacciones desde una cartera de rescate de Bitcoin a una casa de cambio para intercambiarlos por XMR, activos de la blockchain de Monero, y así despistar su paradero. En medio de estas prácticas, los investigadores descubrieron que 5 direcciones IP que realizaron dichas transacciones provenían de un nodo de Tor con un mismo Agente de Usuario del navegador, evidencias que junto a las investigaciones realizadas a la constitución del WannaCry sustentaron la posibilidad de que el ransomware fuese generado por una misma persona residente de norcorea.

Al igual que con el lavado de los rescates asociados con la Versión 1 [del virus], después de que los rescates de la Versión 2 [del virus] se enviaran a los intercambios de divisas, los fondos se convirtieron en Monero. Al menos algunas de esas transferencias usaron direcciones IP que se identificaron como nodos de salida para la red TOR, y usaron la misma cadena de navegador User-Agent, «Mozilla / 5.0 (Windows NT 6.1; rv: 52.0) Gecko / 20100101 Firefox / 52.0.

Esta no es la primera vez que una corte judicial utiliza registros de una blockchain como evidencia en un caso de delito cibernético. Este tipo de acciones le da relevancia a la tecnología en el seno judicial y reconocimiento legal. Por ejemplo, recientemente en China las autoridades aprobaron que cualquier transacción en una blockchain puede ser mostrada como evidencia fehaciente. Igualmente, un caso de asesinato fue resuelto por un hacker en los Estados Unidos, gracias a las transacciones en la red de Bitcoin.

Aunque esta investigación de la corte no se trate de un reporte forense de transacciones en una o varias blockchains, sus conclusiones también podría abrir nuevamente discusiones en el seno gubernamental y el ecosistema de las criptomonedas respecto al posible uso de estas herramientas financieras para la realización de actividades ilegales, como ha ocurrido en el pasado. Un tema altamente controvertido entre las esferas del poder y que ha sido contraproducente para el desarrollo del mercado de las criptomonedas amparado por la ley.

Otras pruebas del caso

Además de lo anteriormente dicho, las autoridades también comprobaron que las tres versiones del mismo virus posiblemente sean de un solo creador, ya que sus componentes y constitución son muy parecidos unos a otros.

Las distintas versiones de WannaCry tratan de mejoras al ransomware, afirman las autoridades, ya que al malware se le han agregado nuevas características sin modificar su código fuente —por lo cual, suponen que la persona que realiza dichas modificaciones debe tener acceso al código fuente de la primera versión—.

Asimismo, destacaron que por medio de un estudio de anteriores malwares creados por el grupo de hacker norcoreanos, Lazarus, WannaCry tiene una estructura muy similar a sus predecesores. En consonancias con estas pruebas, las contraseñas usadas para acceder a los códigos de estos malwares son muy parecidas las unas a las otras, elementos que indican que posiblemente el malware fue constituido por una misma persona.

Las acusaciones de que grupos de hackers norcoreanos se encontraban tras el virus WannaCry han sido realizadas con anterioridad por la Casa Blanca. Sin embargo, es por medio de este reciente reporte que las autoridades estadounidenses han decidido poner nombre a los involucrados, sancionando directamente al programador Park Jin Hyok.

En el pasado 2017, alrededor de 150 países sufrieron uno de los ataques de ransomware más comprometedores —según cifras de la Europol—, que logró incluso afectar autoridades gubernamentales y grandes corporativas a nivel internacional. Por ejemplo, el Servicio Nacional de Salud de Reino Unido (NHS) perdió la totalidad de los registros de sus pacientes y se registraron perdidas monetarias multimillonarias.

WanaCry trabajaba contaminando los computadores conectados a una red local infectada con un malware o vía Internet, alojándose en el disco duro de la PC. De esta manera, el ransomware lograba encriptar todos los archivos del computador y pedir un rescate por la liberación de los mismos, el cual era cobrado en formato de bitcoins.

La peligrosidad de este ransomware radicaba en dos elementos: tenía la capacidad de autopropagación y no se certificaba que luego del pago del rescate los archivos fuesen liberados. Asimismo, el ransomware no estaba dirigido a una víctima en particular, situación que lo hizo aún más poderoso.

En caso de que WannaCry estuviese bajo el mando el grupo Lazarus, Park Jin Hyok — programador informático de la compañía Chosun Expo Joint Venture— se anotaría otra ilegalidad conspiratoria, además del hackeo a Sony Pictures Entertainment el pasado 2014 y el famoso ingreso a las terminales informáticas del Bangladesh Bank en el 2016.

Por si fuera poco, el reporte también destacó que el grupo Lazarus ha utilizado y difundido correos pishing y otros tipos de ransomware para acceder a las cuentas de sus victimas, actividades que se encuentran relacionadas entre sí debido a la estructura de los ataques y la coincidencia de los IP entre varios de los focos de propagación del virus.

Imagen destacada por zephyr_p / stock.adobe.com