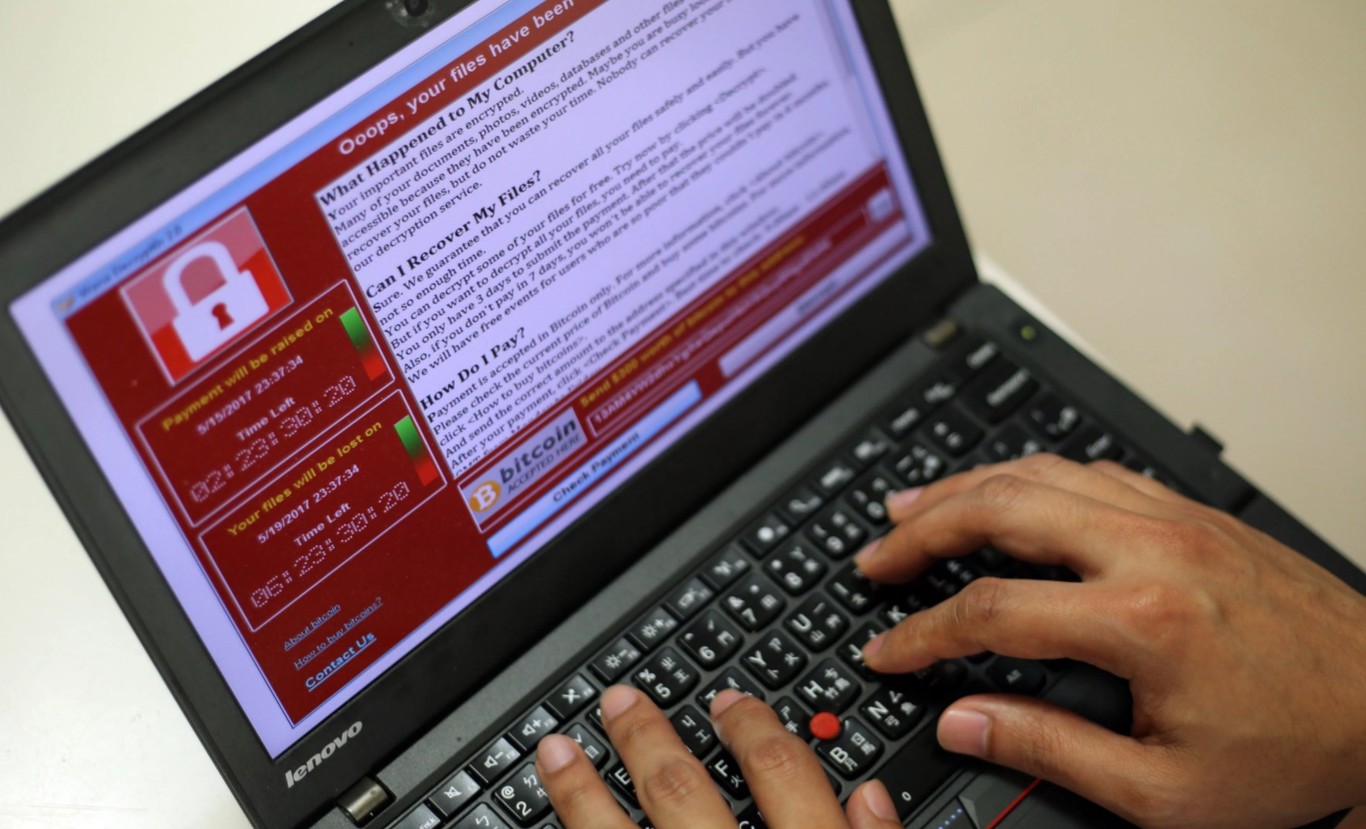

La pandemia digital comenzó el 12 de mayo en Asia y no tardó en extenderse por todo el globo. Cientos de miles de pantallas han tenido hasta la fecha el infortunio de mostrar a sus —desorientados— administradores una ventana explicativa en color rojo y 28 idiomas que, en resumidas cuentas, les amenaza con borrar todos sus archivos si no pagan cierta cantidad en bitcoins. Este es el llamado WannaCry o WannaCrypt, considerado el mayor ataque de ransomware de toda la historia.

¿Qué hace el WannaCry?

Se trata de un virus ransomware que, método de expansión aparte, actúa como cualquier otro ransomware: una vez en un computador, busca infectar toda la red conectada y cifra casi todos los archivos (en su caso de casi 200 tipos), incluyendo documentos, imágenes, vídeos, música e incluso bases de datos enteras y código fuente de proyectos digitales. Los archivos adquieren la extensión extra .WCRY, con lo que quedan inaccesibles. Entonces la imagen de fondo del computador cambia a un mensaje inquietante en letras rojas o bien aparece directamente la ventana con las instrucciones para llevar a cabo el pago en bitcoins a cambio de recuperar los archivos infectados.

Pese a que parece un ejemplo común de ransomware, lo más inquietante del WannaCry es su método de expansión. Mientras que en otros ejemplares de su tipo la distribución se da gracias al phishing (correo electrónico y páginas web falsas), donde el usuario da click en links sospechosos o abre adjuntos en el correo que vienen infectados con el virus, el WannaCry no tiene que engañar a sus víctimas. De hecho, estas no tienen que hacer absolutamente nada para resultar afectadas.

El grupo de hackers Shadow Brokers se encargó de robar y filtrar las armas cibernéticas creadas por otro grupo de hackers, el Equation Group, asociado a la Agencia Nacional de Seguridad (NSA) estadounidense. Entre esas armas estaba la EternalBlue, que aprovecha una vulnerabilidad crítica en Windows para ‘colarse’ en el sistema. Y así es como el WannaCry, hasta el momento, llega a un computador o red de computadores: escaneando la red en busca de dispositivos vulnerables a EternalBlue. Tal exploit apenas fue parchado por Microsoft en marzo, pero la mayoría de individuos y organizaciones no habían instalado aún esta actualización en sus sistemas, lo que permitió el gran alcance este ataque.

¿Qué países y organizaciones fueron afectados?

Hasta el 14 de mayo, según Rob Wainwright, Director de la Europol, se habían reportado 200 mil víctimas en al menos 150 países, de las cuales la mayoría son empresas, incluyendo grandes corporaciones.

Entre los casos más destacados se encuentran las Policías de China y de Andhra Pradesh, un estado de India; los manufactureros automovilísticos Nissan Motor, Renault y Automobile Dacia, la compañía de logística FedEx, la gigante japonesa Hitachi, el Ministerio de Asuntos Exteriores de Rumania, la empresa estatal Ferrocarriles Rusos (una de las compañías ferroviarias más importantes del mundo); PetroChina, el mayor productor de petróleo de ese país; la Corte de Justicia de São Paulo, el Sberbank, el banco más grande Rusia; el Servicio Nacional de Salud (NHS) del Reino Unido; la compañía de medios de comunicación y entretenimiento Disney; y, hacia los hispanohablantes, la gigante de telecomunicaciones Telefónica, la aerolínea LATAM Airlines y el Instituto Nacional de Salud de Colombia.

Sin embargo, el conflicto en la información que se ha dado sobre las víctimas en México, donde Kaspersky Lab afirma que al menos hay 500 víctimas corporativas mientras que la policía cibernética nacional informó que no se habían reportado infecciones, indica que muchas compañías prefieren mantener a salvo su reputación ocultando el ataque. Así lo afirmó Dmitry Bestuzhev, Director de Investigación y Análisis de Kaspersky Lab en América Latina: “muchas empresas deciden ocultar esta información para proteger lo que ellos llaman su prestigio”.

Por tanto, el número de víctimas contabilizado es tan sólo un aproximado: el número sin lugar a dudas es mayor y probablemente continúa creciendo ahora mismo.

¿Cuáles son los costos?

Para empezar, el ransomware exige a sus víctimas entre 300 y 600 dólares en bitcoins por computador afectado, y dado que el WannaCry puede extenderse rápidamente por toda la red de computadoras conectada, estos pueden llegar a ser cientos y, por tanto, sumar varios miles de dólares por institución. Pero tal escenario es sólo si el individuo o la compañía ceden a las exigencias de los hackers, algo que ha demostrado no ser tan usual, puesto que, pese a su magnitud, hasta los momentos las direcciones reportadas por Kasperky Lab sólo suman alrededor de 105.000 dólares en bitcoins.

El verdadero costo de este ataque va más allá del pago a los hackers. Según ha calculado la firma de ciberseguridad Cyence, los costos potenciales del WannaCry pueden llegar a sumar 4 billones de dólares a nivel global dado que, de una u otra forma, los afectados tendrán que reponer sus archivos y sistemas, por no mencionar el tiempo que hayan estado detenidos a causa del ransomware. Todo lo cual se traduce, sin duda, en dinero.

¿Cómo defenderse?

La respuesta más evidente es actualizar Windows a la prontitud; aunque, por supuesto, esta es una medida preventiva y no paliativa. Una vez infectado totalmente por WannaCry, resulta imposible recuperar los archivos, quizás ni siquiera pagando el rescate, dado que hasta los momentos los pagos han sido más bien pocos y ninguna de las organizaciones afectadas ha recomendado pagar.

Por otro lado, diferentes expertos y firmas de seguridad están trabajando en sus propias medidas paliativas. Para empezar, el investigador británico independiente Marcus Hutchins, conocido bajo el seudónimo de MalwareTech, logró encontrar un bug en el WannaCry que permitía “apagarlo” y salvar los archivos tras la infección. Por desgracia, las versiones más recientes del virus ya no cuentan con el mismo fallo.

No obstante, Telefónica, uno de las primeras infectadas, publicó su propia herramienta para la recuperación parcial de algunos archivos, siempre y cuando se apague o reinicie el ordenador apenas se contraiga el virus. Por el contrario, la compañía de ciberseguridad Comae advierte que para utilizar su herramienta de descifrado, llamada WannaKiwi, no debe apagarse el computador; aunque también es parcial y debe aplicarse lo más rápido posible.

Cuando se trata de ransomware —incluido el WannaCry— la mejor opción es siempre prevenir. Por ello, si eres usuario de Windows (o incluso si no), debes instalar las actualizaciones y respaldar toda tu información.

Señalando culpables

A la pregunta ¿quién está detrás de todo esto?, la respuesta parece estar en Corea del Norte. Neel Mehta, investigador de Google, fue el primero en encontrar una importante similitud entre el código del WannaCry y una herramienta previamente desarrollada por el Lazarus Group, un grupo de hackers vinculado a Corea del Norte. Otras firmas de ciberseguridad, como Kasperky Lab, Comae y Symantec han confirmado estas similitudes.

Sin embargo, esta es sólo una pista y no es concluyente. Se ha considerado que puede ser también un intento de culpar al Lazarus Group por parte de otros hackers, e inclusive que el código ha sido reutilizado sin más. Pero, más allá de los cibercriminales, no han tardado en señalarse culpables del lado de la ley.

Quizás la más señalada ha sido la Agencia Nacional de Seguridad (NSA) de Estados Unidos, de donde proviene para empezar la ciberarma que permitió la expansión global del WannaCry. Y si bien es cierto que les fue robada, el simple desarrollo de la EternalBlue y, de hecho, el que su robo haya resultado posible, no ha sido visto con buenos ojos.

If @NSAGov had privately disclosed the flaw used to attack hospitals when they *found* it, not when they lost it, this may not have happened https://t.co/lhApAqB5j3

— Edward Snowden (@Snowden) 12 de mayo de 2017

Por otro lado, para el Reino Unido se ha convertido en un debate político. El Servicio Nacional de Salud, por falta de presupuesto, opera mayormente con Windows XP, un sistema operativo para el cual Microsoft ya ni siquiera ofrece soporte. Por tanto, el parche disponible desde marzo para los demás sistemas ni siquiera estaba entre las opciones de la NHS hasta este mes, cuando notando el alcance del ataque Microsoft ofreció actualizaciones especiales para sus sistemas más viejos.

La criticada seguridad de Windows es, de hecho, otro de los culpables que podrían señalarse, junto al descuido de muchos usuarios. Aunque, si bien es cierto que el parche para la vulnerabilidad estaba disponible desde un mes antes del ataque, según la firma de ciberseguridad Cylance este nunca constituyó una opción plausible para las empresas.

Cuando se trata de instalar actualizaciones críticas, las compañías deben estudiar en primer lugar si estas no afectarán sus propias aplicaciones. Con anterioridad, la instalación de este tipo de parches ha logrado malograr infraestructuras corporativas, por lo que la evaluación debe realizarse con cuidado y puede llegar a durar un mes. De este modo, las compañías probablemente no tuvieron suficiente tiempo para instalar el parche antes de la infección.

Y cosas peores vendrán

Como ya hemos reportado, nuevas versiones de este ataque, como el Uixix, están aprovechando la misma vulnerabilidad de Windows. El Adylkuzz, de hecho, probablemente empezó a aprovechar a EternalBlue mucho antes que el WannaCry, y dado que opera silenciosamente para minar Monero, lleva más un millón de dólares recaudados.

Pero tal vez este es sólo el comienzo de la peor serie de ciberataques de la historia. Desde un post de Steemit, el grupo de hackers ShadowBrookers, quienes filtraron la EternalBlue en primer lugar, ha amenazado con publicar y vender en junio nuevas vulnerabilidades y ciberarmas, incluyendo esta vez al sistema Windows 10 —no afectado por el WannaCry— y la red bancaria internacional SWIFT.

Ante ello, la mejor forma de estar preparado es instalar todas las actualizaciones disponibles y mantener un buen antivirus que ofrezca protección contra amenazas que puedan expandirse mediante vulnerabilidades, como los botnets y el ransomware.