-

El fraude suplanta pop-ups de wallets como MetaMask y Phantom.

-

Un clic sin revisar la URL puede habilitar el drenaje total de fondos.

Un nuevo método de estafa está afectando a usuarios de criptomonedas mediante ventanas emergentes falsas que imitan el funcionamiento de los monederos digitales.

El esquema fue detallado por un desarrollador y especialista en ciberseguridad conocido en X como NFT_Dreww, quien advirtió que los atacantes están aprovechando un hábito común: aceptar solicitudes de firma sin revisar su origen.

La maniobra comienza cuando la víctima llega a un sitio fraudulento a través de ingeniería social, anuncios de pagos o enlaces engañosos en redes sociales. Estas páginas copian de forma exacta sitios legítimos y simulan campañas conocidas, como supuestos airdrops.

En uno de los casos analizados, el sitio falso imitaba una página vinculada a Jupiter Exchange, una plataforma de Solana, aunque la oferta no era real.

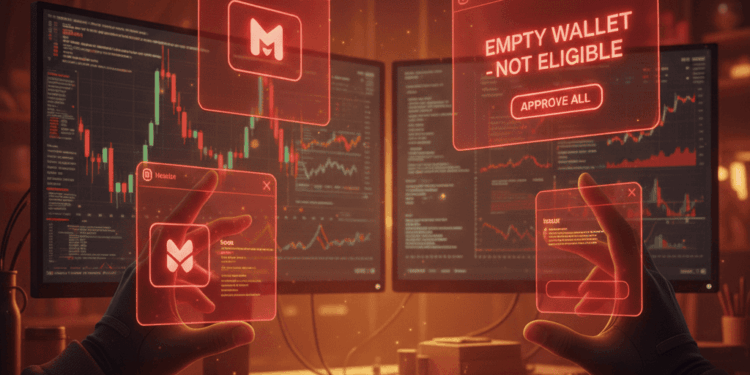

El sitio fraudulento reproduce el flujo normal: invita a «conectar la wallet» y detecta qué monederos están instalados en el navegador. Aquí aparece el punto crítico.

En lugar de activar la extensión real del monedero, el sitio abre una nueva ventana del navegador que suplanta visualmente a wallets populares como MetaMask o Phantom. Esta ventana falsa muestra una dirección web y una interfaz casi idéntica a la original, generando una sensación de legitimidad.

¿Cómo opera este tipo de estafa que drena wallets de criptomonedas?

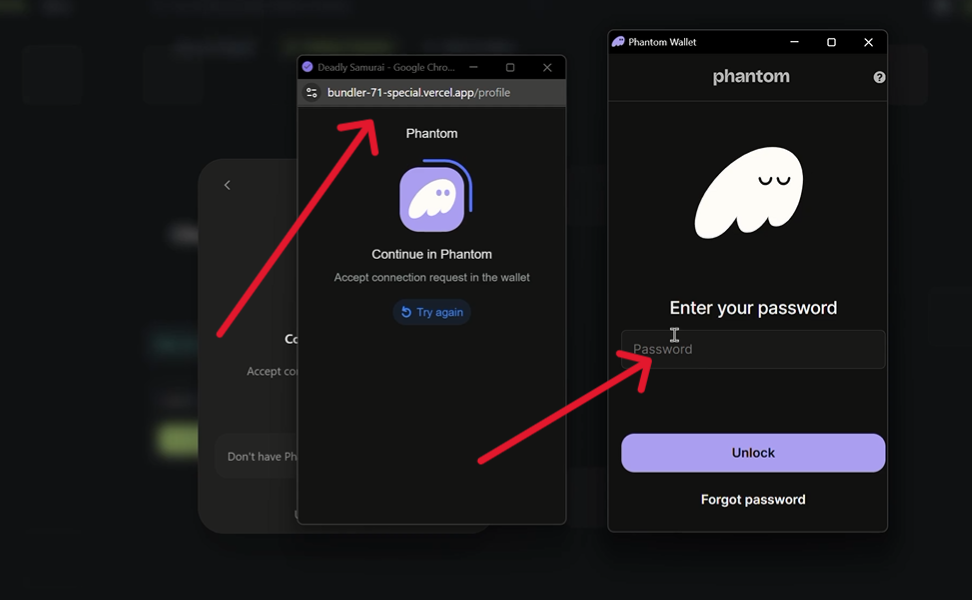

La captura de pantalla a continuación, extraída de un video explicativo difundido por el desarrollador, ilustra con claridad cómo opera el engaño al querer conectar una wallet, en este caso Phantom.

En el centro se observa una ventana emergente que aparenta ser Phantom, pero que en realidad se abre como una pestaña independiente del navegador y no como la extensión legítima del monedero.

La flecha roja izquierda señala una dirección web ajena al dominio oficial, una de las principales señales de alerta.

A la derecha, en paralelo, aparece la ventana auténtica de Phantom solicitando la contraseña, lo que permite al sitio fraudulento superponer su propia ventana emergente falsa y preparar la solicitud de firma maliciosa que puede derivar en el drenaje de la wallet.

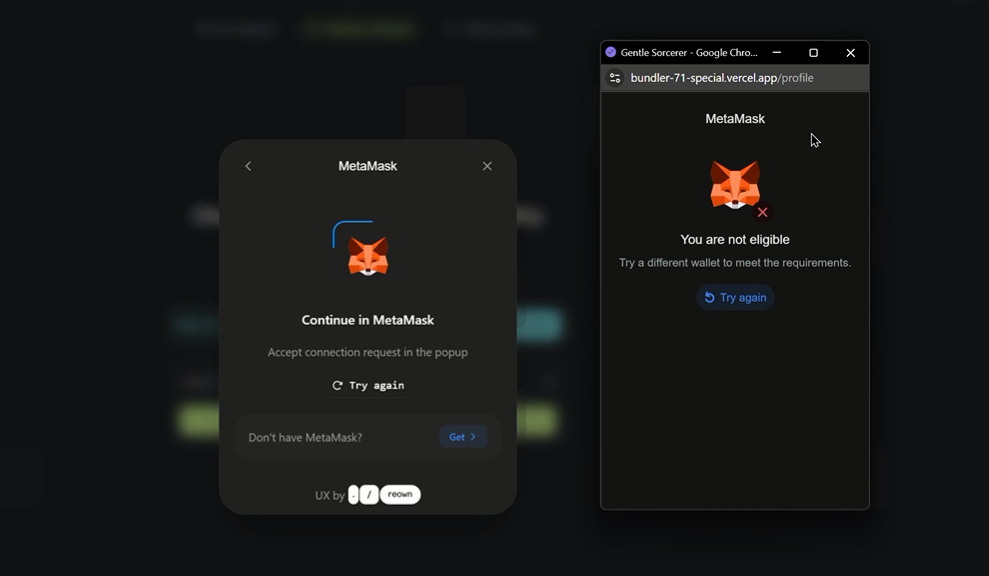

Por otro lado, según el investigador, al tiempo de querer conectar MetaMask en el sitio fraudulento, desde que esa wallet no poseía fondos, la ventana emergente le rechazó la conexión, invitándolo a usar otro monedero.

El investigador aclaró que el sitio fraudulento no puede saber si una wallet tiene criptomonedas antes de que una persona la conecte. Primero, solo detecta qué monedero está instalado en el navegador y, recién, cuando el usuario acepta la conexión, obtiene información sobre la cuenta.

A partir de ese momento, si hay fondos disponibles, el sistema avanza con la solicitud de firma destinada a vaciar la wallet.

Muchas personas caen porque no revisan qué están firmando. Detalles simples, como una URL extraña en la barra de direcciones (por ejemplo, alojamientos genéricos usados para pruebas) son indicios clave para detectar el fraude.