-

El troyano Mekotio se especializa en el robo de bitcoin y credenciales bancarias.

-

Es capaz de reemplazar en el portapapeles una dirección de destino cuando se envía bitcoin.

La compañía de seguridad informática Eset publicó este martes 14 de julio un análisis del malware Mekotio, un troyano que ya ha circulado en países latinoamericanos y España, y que en estos momentos concentra mucha de su actividad en Chile. Entre sus capacidades maliciosas está el robo de criptomonedas y de credenciales bancarias, señala Eset.

Desde su aparición en 2018, el troyano Mekotio, dirigido a computadores personales con Windows, ha tenido como objetivo varios países latinoamericanos. Se inició, según el estudio de Eset, con un fuerte foco en Brasil para luego distribuirse mayoritariamente en Chile, Brasil, y Colombia. También se han detectado recientemente variantes de este troyano dirigidas a usuarios de España.

Un 50% de los ataques detectados de Mekotio han ocurrido en Chile; 32% en Brasil; y 12%, en Colombia; mientras que en México y Perú los porcentajes de penetración son apenas del 3% en cada país.

Fases de la infección

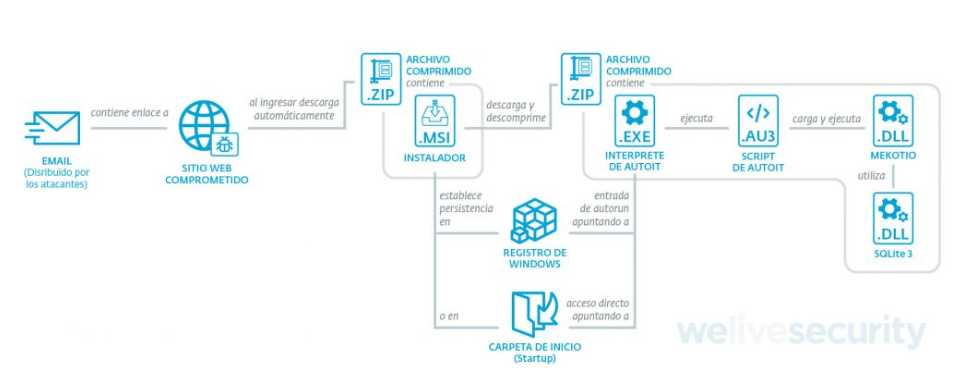

La etapa inicial es común a todas las variantes de Mekotio. A través de una campaña de spam se envía un correo electrónico, supuestamente de parte de un organismo gubernamental, por ejemplo, o de una operadora telefónica. Dicho mensaje envía la notificación de una factura por pagar, con el enlace hacia la supuesta factura impaga.

Cuando el usuario hace click en el enlace, comienza la instalación del software malicioso que trabajará tras bambalinas, para intentar hacerse con las claves de acceso del usuario a sus cuentas bancarias.

Otra forma en que opera es reemplazando direcciones de carteras de bitcoin cuando se está realizando un envío, en caso de que el usuario copie y pegue la dirección al portapapeles. Mekotio cambia el contenido del portapapeles y si el usuario no se percata de esto, terminará enviando los fondos a una dirección bajo control de los hackers.

Las otras fases para lograr instalar el malware comprenden la descarga de dos archivos comprimidos: uno con el instalador y otro con los archivos tipo script que conforman el malware.

El robo de las claves bancarias requiere una identificación previa de la cuenta que se consulta desde el PC infectado. En el caso de Chile, Mekotio está preparado para lanzar ventanas emergentes que imitan la interfaz de 24 bancos, y de 27 instituciones bancarias en el caso de Brasil.

Tal como lo reportó CriptoNoticias, un brote de Casbaneiro, de la misma familia de troyanos que Mekotio, fue detectado en octubre de 2019, con versiones adaptadas a Brasil y México.

Como prevención ante este tipo de ataques, se recomienda no abrir enlaces ni descargar archivos adjuntos contenidos en correos no deseados. En caso de que un archivo comience a descargarse automáticamente, no abrirlo.

Es necesario ser prudentes al descargar y extraer archivos comprimidos .zip/.rar de fuentes no confiables, así como descargar y ejecutar instaladores .msi o ejecutables .exe, ya que suelen ser utilizados para ocultar malware y esquivar ciertos mecanismos de seguridad. Verificar bien la fuente de los correos electrónicos puede ser de las mejores estrategias. Y, por supuesto, contar con un producto de seguridad actualizado.