-

La organización evalúa desactivar el soporte http del navegador Tor.

-

El directorio de Tor asegura que eliminó los grupos maliciosos que atacaron en mayo y junio pasado.

El Proyecto Tor emitió un comunicado el pasado viernes para confirmar que estudia medidas para defenderse de ataques de nodos maliciosos. Con la aparente idea de robar bitcoin de los usuarios, un atacante o grupo de ellos, llegó a apoderarse al menos de una cuarta parte de la capacidad de enrutamiento del navegador anónimo.

En la comunicación publicada en su blog oficial, la organización señala que para contener los ataques y proteger a los usuarios, evalúa desactivar el soporte http del Navegador Tor. Mientras tanto, recomienda usar HTTPS en todas partes.

La organización confirma en su comunicado los datos aportados por el investigador denominado ‘nusenu’, quien alertó sobre la vulnerabilidad que expone los relés de salida de Tor, tal como informó CriptoNoticias.

En el punto álgido del ataque, el 23% de todo el tráfico de salida de Tor estaba bajo el mando de uno o varios atacantes cuyo objetivo final era robar bitcoins de los usuarios. «Si un usuario visitaba la versión HTTP (es decir, la versión no encriptada y no autenticada) de uno de estos sitios, impedían que el sitio redirigiera al usuario a la versión HTTPS (es decir, la versión encriptada y autenticada) del sitio», tal como describe la comunicación oficial.

Eliminamos estos relés de ataque de la red Tor en mayo de 2020. En junio de 2020 encontramos otro grupo de relés haciendo un ataque similar, y eliminamos esos relés también. No sabemos si algún usuario fue atacado con éxito, pero por el tamaño de los relés involucrados, y el hecho de que el atacante lo intentó de nuevo (el primer grupo ofrecía aproximadamente el 23% de la capacidad total de salida, y el grupo de reemplazo ofrecía alrededor del 19%), es razonable asumir que el atacante pensó que era un buen uso de sus recursos para sostener el ataque.

Comunicado oficial del Proyecto Tor.

Para prevenir ataques de agentes maliciosos, el Proyecto Tor recomienda a los usuarios y administradores de los sitios web que habiliten ‘https’ por defecto y activen la extensión HTTPS Everywhere, que es parte del estándar del navegador Tor. Con esta extensión los usuarios aseguran que la versión https se cargue directamente, en lugar de ser redirigida después de que se haya establecido una conexión insegura.

Mientras tanto, el Proyecto Tor asegura que continuará evaluando si el soporte http debe ser totalmente desactivado del navegador Tor, tomando en cuenta que la mayoría de los sitios web actualmente utilizan https.

Todavía la organización no tiene claro cuál será el impacto de la medida que desactivará el acceso a los sitios http. Sin embargo, también señalan que pueden tener una solución más permanente si se eliminan los nodos de salida que no son de confianza. Con suerte, eso debería solucionar los relés de salida que aparecen de la nada y que luego resultan ser maliciosos.

Tenemos una propuesta de diseño para mejorar la situación de una manera más fundamental, limitando la influencia total de los relés que no «conocemos» a alguna fracción de la red. Entonces podríamos decir que por definición confiamos en al menos el 50% (o el 75%, o cualquier umbral que elijamos) de la red.

Comunicado oficial del Proyecto Tor.

Por otra parte, la comunicación oficial informa que actualmente el Proyecto Tor no tiene suficiente capacidad para monitorear la red Tor, por lo que no puede del todo detectar servidores corruptos.

Para monitorear la red de una manera más efectiva, el Proyecto Tor creó un «Equipo de Salud de la Red» el año pasado. Este equipo tenía que asegurarse de que los servidores corruptos fueran detectados más rápidamente. Pero el pasado mes de abril, debido a la situación económica, tuvo que despedir a un tercio de la organización de Tor, por lo que el personal del equipo de la Red de Salud fue transferido a otras partes.

Como resultado, señalan que ahora les resulta más difícil identificar agentes maliciosos que operan en la red. Sin embargo, el Proyecto Tor está planeando reactivar el equipo de salud. Por lo tanto, hace un llamado a los donantes y patrocinadores. Es de destacar que el 20% de las donaciones que recibe esta organización sin fines de lucro son hechas con criptomonedas, como reportó CriptoNoticias en abril de este año.

Atacando la privacidad de la red Tor para robar Bitcoin

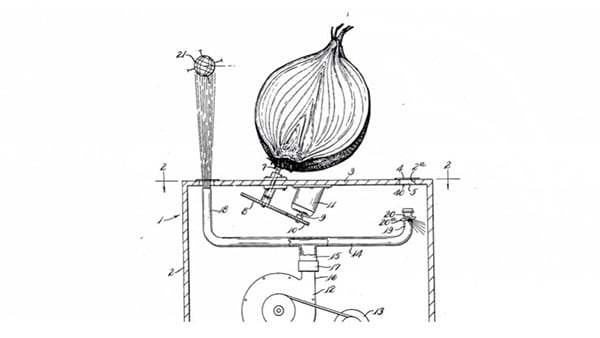

La red Tor también conocida como The Onion Router o «el router cebolla», fue desarrollada con el objetivo de proporcionar mejor seguridad y privacidad a los usuarios. De tal manera que quien use Internet pueda hacerlo con identidad protegida.

Para ofrecer privacidad, la red Tor funciona con una variedad de servidores voluntarios que manejan el tráfico de los usuarios. En todo caso, el primer servidor funciona cifrando toda la información en la entrada y reenvía la petición del usuario al nodo de retransmisión. Así la información pasa de este servidor al nodo de salida, que envía la solicitud a Internet. Los repetidores se ejecutan voluntariamente y dirigen el tráfico para ofuscar las direcciones IP rastreables e identificables de los usuarios.

En este proceso, quien disponga de un router de salida de la red Tor puede ver toda la información descifrada y en el caso particular del tráfico http, el administrador del nodo de salida, también podrá modificar el tráfico. Esta vulnerabilidad fue la que aprovecharon los atacantes en su intento por identificar sitios web relacionados con criptomonedas. Específicamente, el ataque apuntaba a servicios de mezcla de bitcoin.