-

Los ataques han robado más de 800 bitcoins.

-

Los desarrolladores aconsejan solo descargar actualizaciones desde la página oficial.

La compañía de seguridad informática MalwareBytes publicó un estudio en el que analiza los ataques que ha sufrido el llavero de Bitcoin Electrum en los últimos meses.

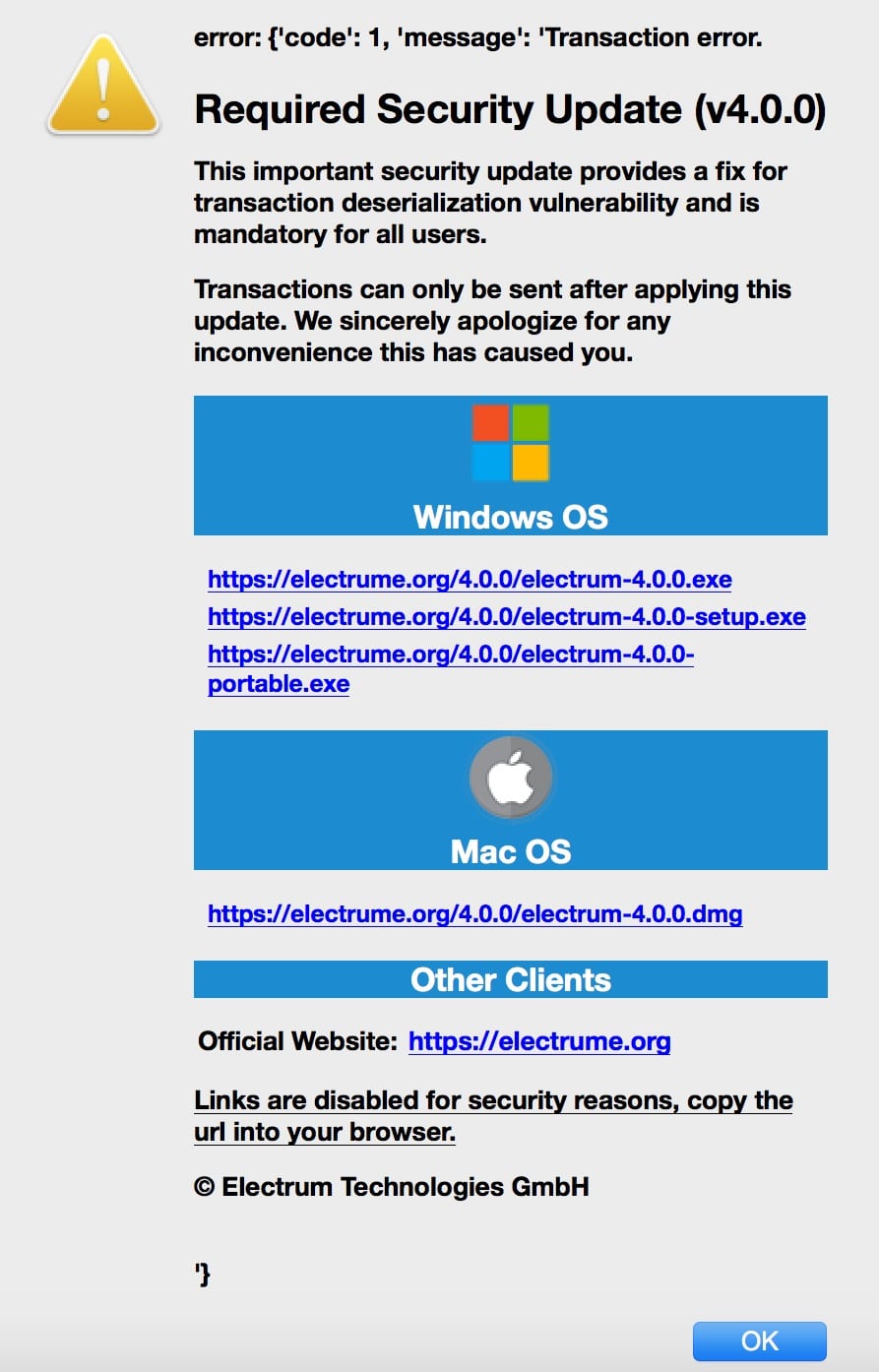

Entre el 21 y el 27 de diciembre del 2018, varios usuarios del llavero recibieron una notificación en la aplicación que anunciaba que debían actualizar el software. Sin embargo, este anuncio falso se debía a un ataque de tipo Sybil, en el que se crearon una serie de servidores maliciosos para interceptar las transacciones y robar las llaves privadas de los usuarios.

Cualquier persona puede operar como un servidor de Electrum y, en las versiones previas a la 3.3.3, donde fue solventado ese vector de ataque, los servidores podían presentar notificaciones sobre errores en textos HTML. En esa ocasión, un desarrollador de la aplicación apodado SomberNight explicó que “el servidor al que te conectas puede intentar engañarte al decirte que instales un malware (disfrazado de una actualización)”, y recomendaba ignorar estos mensajes y actualizar únicamente a través de la página oficial.

Los investigadores de MalwareBytes determinaron dos variantes del malware. En la primera, la actualización contenía un código ofuscado que exportaba el código semilla y la llave privada y logró robar más de 218 BTC. La dirección IP a la que se registraron los dominios usados para la operación de phishing que proporcionaba la actualización fraudulenta están asociados a la compañía rusa Reg.ru.

En la segunda variante, los atacantes alojaron la actualización en el dominio www.electrumsafe.org y, entre otras acciones, anularon la posibilidad de realizar transacciones RBF (Replace-by-Fee). Esto se usa para aumentar la comisión de una transacción previa y acelerar su confirmación en la cadena de bloques. Sin embargo, si la víctima se daba cuenta a tiempo del robo, podía efectuar una operación RBF para revertir el envío realizado por los hackers. Con esta variante se sustrajeron más de 637 BTC que, sumado a lo del primer ataque, da un monto de más de 855 bitcoins robados.

Como los desarrolladores de Electrum aprovecharon la misma vulnerabilidad para inducir a los usuarios a descargar la actualización y no utilizar los servidores comprometidos, los atacantes realizaron un ataque de denegación de servicio distribuido (DDoS) a inicios de este mes.

Con el uso de una red de bots, los atacantes sobrecargaron los servidores confiables para obligar al software a utilizar los comprometidos. Aunque no hay datos sobre la cantidad de bots utilizados, se sabe que los hackers usaron aplicaciones que ofrecían ganancías en minería para reclutar los equipos y desde ahí atacar los servidores.

El estudio afirma que este ataque continúa y que los servidores confiables pueden mitigarlo descargando la lista de direcciones comprometidas y bloqueandolas, así como creando una función que limite la cantidad de conexiones posibles.

Los fondos robados, según detalló el estudio, han sido divididos en montos pequeños a través de varias direcciones, llegando finalmente a la casa de cambio Bitfinex.

Previo a estos ataques reseñados por MalwareBytes, hay que recordar que en mayo del año pasado una página web falsa también llevó a cabo un ataque de phishing que, al igual que estos, hacía descargar una versión fraudulenta del llavero.

Imagen destacada por Myst / stock.adobe.com