-

Según un estudio, unos USD 100.000 en DAI han sido robados por un grupo de estafadores.

-

Investigadores prevén que esta modalidad se vaya adaptando a las plataformas más usadas.

Mientras el ecosistema de las finanzas descentralizadas (DeFi) va ganando en popularidad, también crecen las estafas asociadas a este mundo. Entre los robos en este ecosistema, destaca la aparición de sitios web que estafan haciéndose pasar por la plataforma para convertir la stablecoin DAI con un solo colateral (SAI) al DAI multicolateral de la DeFi MakerDAO, expone un estudio publicado este jueves 24 de junio.

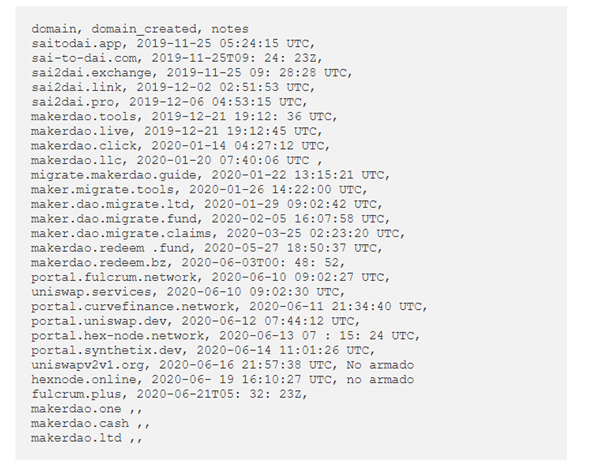

El informe, a cargo de las firmas MyCrypto y PhishFort, expone la existencia de más de dos decenas de sitios web que se hacen pasar por servicios de plataformas como MakerDAO, Fulcrum, Uniswap o Curve Finance, además de los mencionados sitios para el paso a DAI, variaciones del sitio oficial sai2dai.xyz.

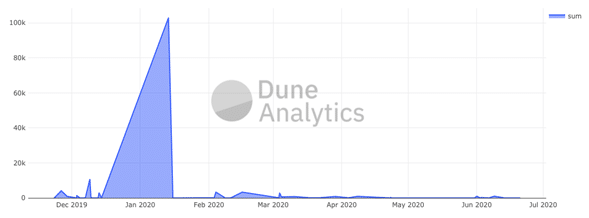

A través de esos sitios falsos, estafadores habrían logrado captar más de USD 100.000 en DAI, señala el informe publicado a través de Medium. Principalmente, la estafa tuvo lugar en enero de este año, cuando los usuarios enviaron unos USD 100.000 a la dirección de los estafadores.

La gráfica proporcionada en el estudio muestra que esa dirección recibió algunas transacciones en diciembre. También ha seguido recibiendo fondos de forma esporádica luego del mes de enero, aunque los volúmenes son mucho más bajos que los de enero.

El proceso para migrar de SAI a DAI comenzó en noviembre pasado, con la actualización del colateral por parte de MakerDAO, como reportó CriptoNoticias. El informe señala precisamente que los estafadores incluyeron algunos fondos en la dirección para hacerla lucir más legítima ante los ojos de sus potenciales víctimas, finalmente captadas en enero.

Múltiples sitios, un mismo grupo de atacantes

Según el texto, todos los sitios están alojados en lo que “parece ser un servidor de alojamiento web compartido ofrecido por Namecheap”. Pero considerando los contenidos y el método de la estafa, los investigadores concluyen que “es seguro asumir que las campañas están siendo ejecutadas por los mismos actores”.

Las estafas, además de ejecutarse al solicitar el envío de fondos, también se aplican con la solicitud de las semillas de recuperación de monederos en las plataformas fraudulentas. Con esas semillas, los estafadores ganan control sobre los fondos de sus usuarios y ejecutan las transacciones directamente, revela igualmente el estudio.

Estafadores ponen su atención en DeFi

La investigación revela que los estafadores se han tomado la tarea de posicionar los sitios web fraudulentos para que aparezcan de forma privilegiada en motores de búsqueda. Por ejemplo, muestran que en el buscador DuckDuckGo la búsqueda “sai to dai” arrojaba como primer resultado una de las páginas de estafa. Al momento de redacción de esta nota, verificamos y ya no aparece ese sitio entre los primeros resultados.

En su informe, MyCrypto y PhishFort auguran un mayor crecimiento de esta amenaza en el entorno de las plataformas DeFi. Principalmente, consideran que los ataques irán migrando para adaptarse a “las aplicaciones de criptomonedas más utilizadas, más comentadas o más ‘en las noticias’».

Los investigadores mencionan particularmente a Compound y Yield Farming, como próximos potenciales objetivos de este tipo de estafas, dado su reciente notoriedad en el ecosistema DeFi.