-

Especialistas logran interceptar las claves del guardián Windows Bitlocker.

-

El vector de ataque puede estar en el hardware de las computadoras portátiles.

Expertos en seguridad de la firma F-Secure encontraron una vulnerabilidad que perjudica al protector de disco BitLocker, a través de la intervención del hardware de un equipo con Windows 10.

La investigación concluye en haber demostrado que las claves de BitLocker pueden extraerse de un chip interno sin utilizar herramientas costosas. “El ataque requiere intervención física sobre el equipo objetivo y tan solo unos minutos de usar herramientas automatizadas”, aseguran.

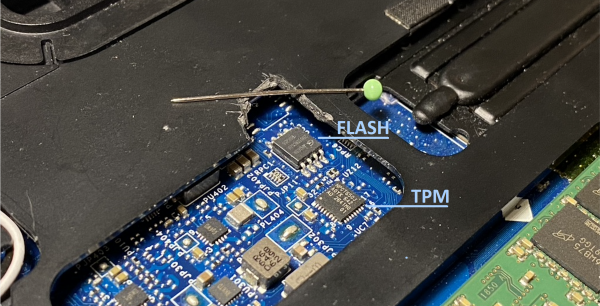

Es el caso específico del portátil modelo Dell Latitude E5470, donde se puede acceder fácilmente al Módulo de Plataforma de Confianza (TPM) con tan solo abrir la cubierta posterior, o el teclado del portátil, indica el reporte.

El TPM es uno de los principales controladores del sistema y permanece en constante comunicación con el CPU. Aunque es cierto que esta interacción no está cifrada por defecto, desmontar e intervenir el TPM no resulta ni práctico ni factible. Pero desde una memoria flash expuesta se puede extraer el firmware del TPM, a través de las varias salidas físicas de este chip basado en SPI.

Para mitigar este vector de ataque, la firma de seguridad sugiere utilizar PIN y llave física de inicio del equipo. Mientras el PIN lo conoce el usuario o dueño del equipo de memoria, la llave física podría ser un dispositivo USB que se conecte cada vez que el equipo encienda y deba comunicarse con el módulo TPM. En esos casos, la única forma de atacar el equipo sería en el momento que se introduzca el PIN, la llave y se autorice el encendido.

Vector de ataque aprovecha exposición de chip en el hardware

El vector de ataque ocurre a través de un chip dentro de la computadora portátil. Al conectar unas pinzas al chip y ejecutar una aplicación para leer los pulsos eléctricos del circuito, se pueden descifrar los mensajes y comandos del software Bitlocker.

Este chip está construido según el protocolo SPI (Serial Peripheral Interface), un estándar de comunicación para circuitos electrónicos integrados y sincronizados en alta velocidad.

Este sistema de participantes en periferia, habilita la comunicación entre chips o módulos informáticos, integrando un proceso de encriptación que es utilizado por Bitlocker para generar, almacenar y resguardar las contraseñas que cifran la información en un disco determinado.

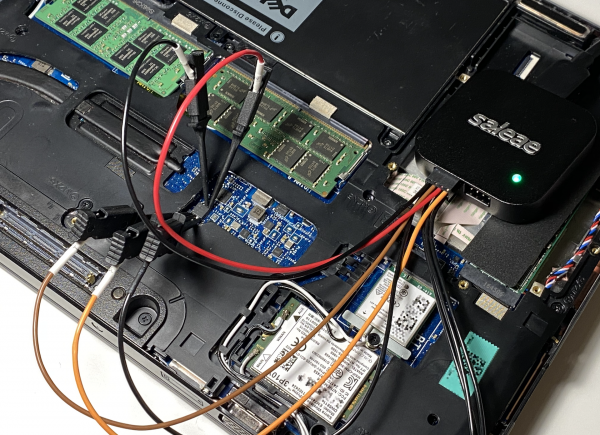

Los investigadores apuntan la relativa facilidad con la que puede ejecutarse este ataque, abriendo fácil y rápidamente el equipo para intervenirlo.

“Esta táctica elimina la necesidad de soldar de nuevo el equipo y el ataque se puede realizar en un tiempo razonable (…) Capturamos las señales SPI con el analizador Saleae Logic Pro 8, capaz de registrar 4 señales de hasta 100 MHz. Los varios terminales del paquete SOIC-8 permiten enganchar las pinzas de prueba sin esfuerzo. Todo el proceso de registro puede realizarse en menos de un minuto”, indican.

A través de dicho programa, se desencripta e interpreta esta información en un proceso que devela finalmente el contenido del mensaje interceptado, como puede ser la contraseña maestra de BitLocker en el equipo.

Aunque las amenazas de ciberseguridad en 2020 no dieron tregua, es importante considerar los vectores de ataque existentes en el hardware, siempre protegiéndolos debidamente con suficientes respaldos y contraseñas seguras, un punto que es especialmente prudente por ejemplo, en cuanto a las carteras de hardware de Bitcoin y criptomonedas.