-

Autoridades rastrean el robo y lavado de criptomonedas relacionado con Corea del Norte.

-

La firma OXT realiza un análisis de las transacciones involucradas y revela los métodos de lavado.

Un nuevo reporte profundiza en los métodos usados por hackers afiliados a Corea del Norte para lavar las criptomonedas robadas a sus víctimas, principalmente casas de cambio.

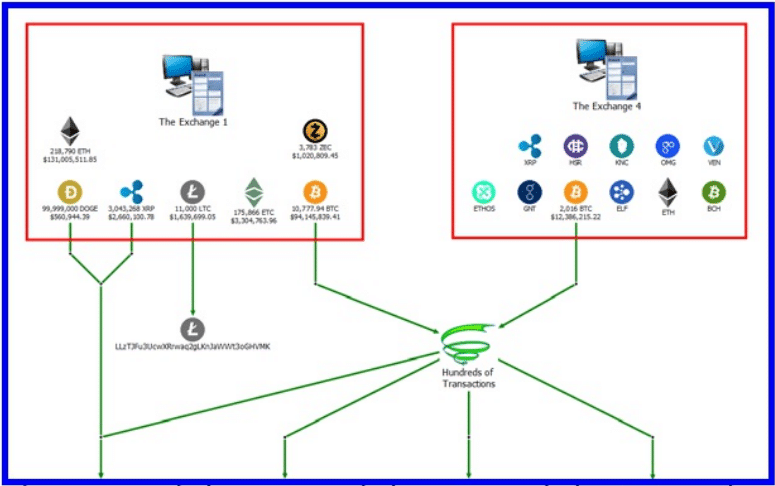

Partiendo de analizar la demanda civil número 20-606, introducida el pasado 2 de marzo ante las autoridades judiciales de Estados Unidos, la firma OXT analizó los movimientos y transacciones de Bitcoin y otras redes, descubriendo los métodos utilizados por ciberdelincuentes para ofuscar sus transacciones ilegítimas en criptomonedas.

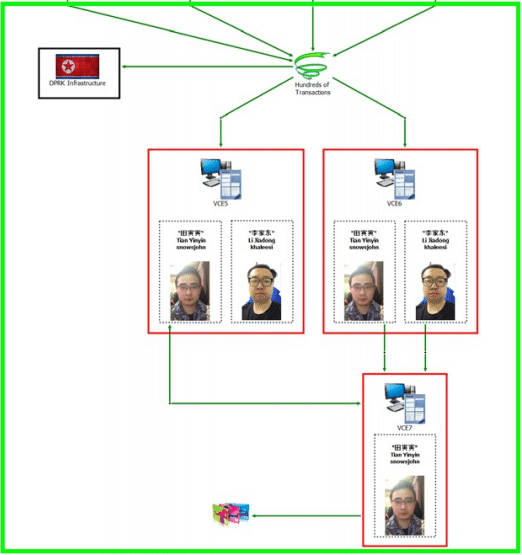

En este proceso legal estadounidense, se acusa a dos ciudadanos chinos (Tian Yinyin y Li Jiadong) de lavar dinero relacionado proveniente del hackeo a casas de cambio surcoreanas y otros ataques cibernéticos.

Según muestra el reporte de OXT, los delincuentes lograron retirar un total de USD 67.3 millones de dólares depositándolos en entidades bancarias de China, además de 1.5 millones en tarjetas de regalo de iTunes, utilizando el servicio de intercambio p2p Paxful para adquirirlas.

Aunque la denuncia no relaciona a estos dos hackers con el grupo Lazarus, infame organización de cibercriminales que ha sido vinculada con el gobierno de Corea del Norte, una reciente disposición de la OFAC (Oficina de Control de Activos en el Extranjero), incluye las direcciones del caso en su lista de sancionados.

El hackeo de las casas de cambio de monedas virtuales y el lavado de dinero relacionado en beneficio de Corea del Norte representa una grave amenaza a la seguridad del sistema financiero global. Estos cargos deberían servir como recordatorio de que las fuerzas de la ley, a través de sus aliados y colaboradores, develarán las actividades ilegales en todo el mundo, procesarán a los responsables de estos y decomisarán los fondos ilícitos aun cuando sean activos virtuales.

Timothy J. Shea, Fiscal del Distrito de Columbia

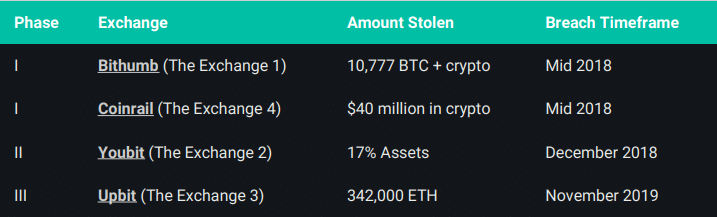

Aunque el documento judicial no señala el nombre de las casas de cambio, OXT sí hace mención de estas compañías. OXT contrasta la información conocida públicamente con los datos incluidos en la demanda para dar con posible nombre de las víctimas.

Los dos sujetos son acusados de lavar miles de BTC y ETH en tres fases. En la primera de ellas, implementaron una estructura de Peeling, un método de lavado de dinero que en combinación con CoinJoin dificulta el rastreo de sus perpetradores, pero que debe realizarse con ciertas medidas de precaución para hacerlo exitoso.

El Peeling, es un proceso de ocultamiento de transacciones que, partiendo desde una dirección principal, cada transacción del ciclo tiene dos salidas: una de menor tamaño hacia una tercera dirección (propiedad del emisor inicial) y otra de gran tamaño (casi la totalidad del monto) como cambio (vuelto) hacia el emisor de la transacción, explica OXT, quienes advierten este patrón de transacciones desde el caso Mt. Gox.

En la segunda fase, los ciberdelincuentes depositaron sus fondos en casas de cambio que no implementan políticas KYC (Know Your Customer, Conoce a tu cliente). Retener los fondos durante un tiempo determinado bajo la custodia de dichas casas de cambio ayuda a camuflar los fondos con los de otros usuarios, dificultando su rastreo.

Como reportamos en CriptoNoticias, en 2018 los hackers de la casa de cambio Bithumb depositaron cerca de 2000 BTC robados en YoBit, una casa de cambio establecida en Rusia y que también aparece listada en el reporte de OXT.

En la tercera fase, retiraron los fondos hacia sitios que ofrecen el intercambio de criptomonedas por monedas fíat nacionales, aunque estas requieren en su mayoría la autenticación de identidad del usuario. A esta altura, los fondos ya habrían estado limpios para retirarse definitivamente, debido a que en la segunda fase se romperían los puntos de relación con los fondos robados.

A mediados de 2019 la ONU aseguró que los hackers afiliados a Corea del Norte han obtenido hasta USD 2 mil millones de dólares en ataques cibernéticos contra entidades financieras y casas de cambio de criptomonedas, en un informe que para entonces contabilizaba 35 casos en todo el mundo.

Como reportamos en CriptoNoticias, en 2019 hubo hasta 282 millones de dólares en criptomonedas perdidos por ataques cibernéticos. Según la firma Chainalisys, que también destaca cómo los hackers han mejorado sus métodos para despistar el rastreo de transacciones, aunque no resulta imposible mientras se tenga un importante poder de cómputo.

Toxic Recall, un paso en falso delata a los criminales

OTX define “Toxic Recall” como un método que permite rastrear un ciclo de lavado de dinero o una serie de transacciones a través de pequeñas huellas “tóxicas” que progresivamente van dejando, explican en un informe disponible en su página web, hecho público a principios de este mes, tituladoT.oxic Recall Attack – Unwinding JoinMarket Case Study.

Este procedimiento fue implementado en el rastreo de 445 BTC denunciados como robados por un usuario de Reddit en 2015. El usuario aún no ha sido localizado, a pesar de varios intentos de contactarle y de que los BTC en cuestión son prácticamente irrecuperables, según informa OXT.

Según establecen, el usuario inicial de un proceso de CoinJoin puede rastrearse si las salidas participantes a lo largo del proceso ya habían sido utilizadas previamente. Siguiendo las trazas “tóxicas”, pueden de-anonimizar a un usuario por completo.

A través de analizar los entradas y salidas que guardan similitudes en cuanto a la cantidad de fondos que poseen, los investigadores pueden inferir cuáles corresponden entre sí, afirman. Pero también, resaltando las salidas no mezcladas, pueden darse cuenta del camino y destino final de las monedas en cuestión, lo que dictaría el avance de la investigación.

En este caso, especifican, se tomaron en cuenta los CoinJoins realizados con el cliente JoinMarket, aunque este método de rastreo es aplicable a los CoinJoins realizados desde carteras Wasabi también. Igualmente señalan que los hallazgos de esta investigación están siendo utilizados para reforzar el protocolo Whirlpool de la cartera Samourai, cartera enfocada en la privacidad de sus usuarios.

Debido a que ciberdelincuentes utilizan herramientas de privacidad como CoinJoin, las autoridades se han interesado por aprender su funcionamiento. Así lo reveló un reciente informe interno de Europol, que evalúa la dificultad que la cartera Wasabi supone para el rastreo de transacciones ilegales por parte de esta entidad policial.