-

KryptoCibule puede exfiltrar archivos relacionados con criptomonedas y robar las carteras.

-

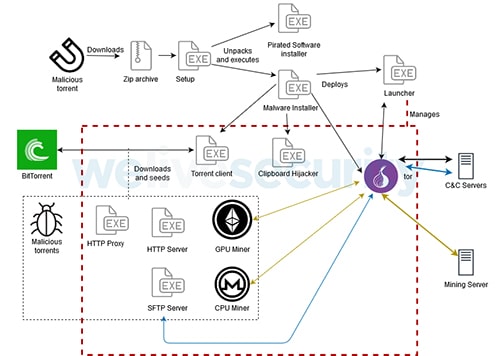

El malware utiliza el protocolo BitTorrent para propagarse.

Los investigadores de la firma de ciberseguridad ESET han descubierto una familia de malware, que hasta ahora no había sido documentada, a la que han denominado KryptoCibule (‘cripto cebolla’ en idioma checo). El malware utiliza los recursos de los equipos de las víctimas para minar monero (XMR) y ether (ETH).

De acuerdo a la información publicada en el blog de ESET este 2 de septiembre, KryptoCibule supone una triple amenaza para los usuarios de criptomonedas, pues además de ejecutar minería maliciosa (cryptojacking), secuestra transacciones y sustrae archivos relacionados con criptomonedas.

Los hackers en primer lugar toman el control de gran parte de las funciones del equipo infectado. Luego, interceptan las transacciones buscando las contraseñas guardadas en el dispositivo y secuestran el portapapeles, para después reemplazar las direcciones de las carteras con direcciones de monederos controlados por el operador de malware.

En esencia, el malware lo que hace es redirigir las transacciones realizadas por la víctima a los monederos de los hackers. Para hacer esto, utiliza la función AddClipboardFormatListener, a fin de monitorear los cambios en el portapapeles y aplicar las reglas de reemplazo.

Adicionalmente, el malware puede exfiltrar archivos relacionados con bitcoin y criptomonedas para robar las carteras de sus víctimas. Esto se hace a través de un recorrido en el sistema de archivos de cada unidad disponible en el hardware. Así se buscan los nombres que contengan ciertos términos relacionado con criptomonedas y se hace la exfiltración.

Las investigaciones indican además que, con sus últimas actualizaciones, KryptoCibule puede ejecutar cryptojacking, al minar monero usando el CPU del hardware infectado mediante el programa de código abierto XMRig. También puede hacer minería maliciosa de ETH si hay una GPU dedicada disponible, utilizando Kawpowminer. Ambos programas están configurados para conectarse a un servidor de minería controlado por los hackers en el proxy Tor.

Según ESET, al momento de elaborar su escrito las carteras utilizadas para el secuestro del portapapeles habían recibido un poco más de 1.800 dólares estadounidenses en bitcoin y ether.

«Pudimos descubrir al menos cuatro carteras de bitcoin adicionales que probablemente pertenezcan a los operadores de KryptoCibule», agregaron. Suponen que los hackers han robado más dinero a través de este método, considerando que el anterior monto no parece suficiente para justificar el esfuerzo de desarrollo observado.

KryptoCibule se propaga por archivos torrent

Matthieu Faou, uno de los investigadores de ESET que hace seguimiento al malware, señala que se han identificado diferentes versiones de KryptoCibule, lo que ha permitido al laboratorio de la compañía trazar su evolución desde diciembre de 2018.

El malware es un troyano escrito en lenguaje C#, que incorpora nuevas capacidades de manera regular y se encuentra en constante desarrollo. KryptoCibule hace un uso de Tor y el protocolo BitTorrent en su infraestructura de comunicación, mientras otros softwares se descargan en segundo plano.

El malware, tal y como está escrito, emplea algo de software legítimo. Algunos programas como Tor o el cliente torrent Transmission están integrados en el instalador. Otros, como el httpd de Apache y el servidor SFTP Buru, se descargan en el momento de su ejecución.

Matthieu Faou, investigador de ESET.

Según los analistas de ESET, el malware usa BitTorrent para propagarse a nuevas víctimas y descargar herramientas y actualizaciones adicionales. «Se propaga a través de torrents maliciosos para archivos ZIP, cuyo contenido se hace pasar por instaladores de software y juegos pirateados o crackeados».

Hasta ahora KryptoCibule parece apuntar principalmente a usuarios de la República Checa y Eslovaquia, aunque un 12% de las víctimas se encuentran en otros países. Además, evita ser detectado por los antivirus de ESET, Avast y AVG.

El uso de malwares para robar criptomonedas y del cryptojacking para aprovechar el poder de cómputo de otros usuarios son de las amenazas que más afectan al ecosistema de criptomonedas. Ante este avance constantemente se desarrollan nuevos softwares.

En esta línea de acción, la empresa especializada en seguridad, BlackBerry, recientemente integró el software de análisis de contenido de Intel para detectar ataques de cryptojacking en computadores con sistema operativo Windows, tal como los expuso CriptoNoticias en un reciente artículo.