-

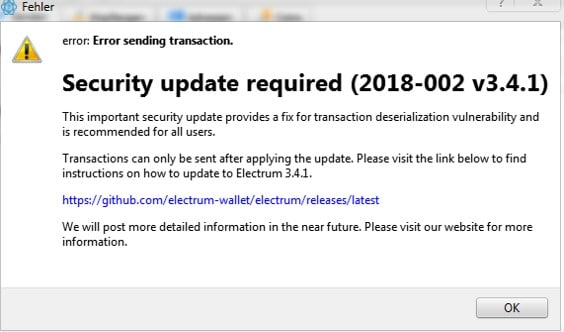

Electrum confirmó que el ataque está en curso mediante el uso un mensaje de actualización falso.

-

Aunque el ataque se detuvo, la vulnerabilidad que lo permite no ha sido solucionada.

Un ciberataque, donde se combinaron los métodos conocidos como phishing y sybil, está afectando a los usuarios de los monederos Electrum desde el pasado viernes 21 de diciembre. Según la información que ha circulado por las redes sociales, los cibercriminales ya han logrado apropiarse de 243,58 BTC, más de 920.000 dólares al precio actual de bitcoin.

Electrum confirmó que el ataque está en curso e instó a los usuarios a no realizar descargas de Electrum Wallet desde sitios web diferentes al oficial: electrum.org. Un desarrollador de Electrum, que se identifica como SomberNight, publicó una entrada en Github donde indicó que la información no se divulgó con anterioridad porque los ataques se detuvieron durante el lanzamiento de la versión 3.3.2. “Sin embargo, ahora comenzaron el ataque de nuevo”, alertó.

De acuerdo con la información proporcionada por SomberNight, el atacante (o el grupo de atacantes) logró que las aplicaciones legítimas del monedero Electrum mostraran un mensaje de error falso. El mensaje, que se genera cuando el usuario intenta hacer una transacción de bitcoin (BTC) y pide descargar una actualización maliciosa desde un repositorio de GitHub no autorizado. La descarga contiene un malware para robar las claves de acceso y las palabras semilla de las carteras Electrum.

Según se informó, el repositorio fraudulento fue derribado por los administradores de Electrum; razón por la que los ataques se habrían detenido temporalmente. Sin embargo, los desarrolladores aún trabajan en una solución permanente, ya que la vulnerabilidad aprovechada por los cibercriminales se mantiene.

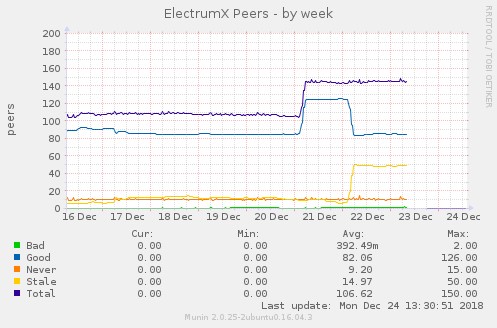

SomberNight explicó que el hacker agregó múltiples servidores maliciosos a la red de carteras de Electrum, un tipo de ataque que se conoce como sybil. Hasta el momento se han identificado alrededor de 40 servidores agregados, según los datos proporcionados por el desarrollador. Reveló también que, tras recibir la información sobre la pantalla de error, realizaron silenciosamente modificaciones para mitigar el problema, que incluyeron en la versión 3.3.2. Sin embargo, no explicó las acciones que tomarán sobre los servidores corrompidos.

Algunos usuarios afectados proporcionaron información en la red social Reddit sobre los detalles sospechosos para identificar el mensaje de phishing. Una de las victimas reveló que el enlace proporcionado por el atacante no funciona al hacer clic sobre él, por eso tuvo que copiarlo y pegarlo en el navegador para iniciar la descarga.

El usuario notó otras señales de alerta. “Cuando inicié sesión [en la actualización maliciosa] inmediatamente me pidió mi código de 2 factores, lo que me pareció un poco extraño, Electrum generalmente solo lo pide cuando se intenta enviar [fondos]”, describió el afectado, el cual perdió 1,4 BTC en el ataque. En su mensaje, incluyó los detalles de la transacción y la dirección hacia las que se desviaron los fondos robados, que actualmente muestra un saldo cercano a los 245 BTC.

En mayo de este año, Electrum lanzó una alerta sobre un caso de phishing relacionado con el proyecto. Un portal de Internet se estaba haciendo pasar por la página web oficial de la firma para robar a los usuarios. El sitio fraudulento usó el dominio eletrum.com (sin la letra C) para engañar a sus víctimas.

Imagen destacada por: metamorworks / stock.adobe.com