-

Se cree que surgieron alrededor de 2007, pero su primera gran aparición fue en 2009.

-

Expertos aseguran que trabajan para el gobierno norcoreano como militares de contrainteligencia.

-

Están detrás del ransomware WannaCry de 2017, que afectó a miles de empresas y hospitales.

-

Desde 2017, se han especializado en robar criptomonedas, acumulando miles de millones de dólares.

-

Usan mezcladores como Tornado Cash para lavar su botín en criptomonedas y borrar pistas.

Lazarus Group es un grupo de hackers vinculado al gobierno de Corea del Norte, conocido por realizar ciberataques de alto perfil, incluidos robos masivos de criptomonedas. Entre sus golpes más notables están el hackeo de Ronin Network en 2022 (por USD 600 millones) y el reciente ataque a Bybit en 2025, considerado uno de los mayores robos de criptomonedas de la historia. Estos incidentes han generado pérdidas directas a los inversionistas de bitcoin, impulsando debates sobre la necesidad de regulaciones más estrictas y medidas de protección para el mercado.

¿Cuál es el origen del Grupo Lazarus?

El Grupo Lazarus, también conocido como «Guardians of Peace» o «Whois Team», es un colectivo de ciberdelincuentes que se originó aproximadamente en 2007, aunque sus actividades más documentadas comenzaron a partir de 2009.

Se cree que este grupo tiene su base en Corea del Norte y opera con el respaldo del gobierno norcoreano, específicamente vinculado a la Oficina General de Reconocimiento, una agencia de inteligencia del régimen.

Su surgimiento está asociado a los esfuerzos del Estado por desarrollar capacidades cibernéticas como una herramienta para contrarrestar sanciones económicas y obtener recursos financieros, además de realizar espionaje y sabotaje contra adversarios geopolíticos.

¿Qué significa el nombre Lazarus?

El nombre «Lazarus» proviene del latín Lazarus y del griego Lázaros, que a su vez deriva del nombre hebreo Eleazar, que significa «Dios ha ayudado» o «ayuda de Dios». En el caso del Grupo Lazarus, el nombre podría haber sido elegido por sus creadores o atribuido por analistas de ciberseguridad como un guiño irónico a su capacidad de «volver a la vida» tras ser detectados o a su resurgimiento constante con nuevas tácticas.

El primer ataque atribuido al grupo, conocido como «Operation Flame» en 2007, fue un ataque básico con malware dirigido al gobierno de Corea del Sur. Sin embargo, su actividad cobró notoriedad con «Operation Troy» entre 2009 y 2012, un ataque DDoS (denegación de servicio distribuido) que utilizó varios malwares para afectar sitios web en Estados Unidos y Corea del Sur.

¿Qué pruebas existen sobre la conexión del Grupo Lazarus con Corea del Norte?

La conexión con Corea del Norte se basa en análisis de agencias de inteligencia como el FBI y el Departamento del Tesoro de Estados Unidos, así como en investigaciones de empresas de ciberseguridad como Kaspersky y Microsoft. Estas entidades han identificado patrones en el código, infraestructura de red (como direcciones IP vinculadas al país) y objetivos alineados con los intereses del régimen, como el robo de criptomonedas para financiar programas estatales o ataques a enemigos ideológicos. Un ejemplo emblemático es el ataque a Sony Pictures en 2014, motivado aparentemente por la película «The Interview», que ridiculizaba al líder norcoreano Kim Jong-un.

¿Quiénes conforman el Grupo Lazarus?

La composición exacta del Grupo Lazarus no se conoce con precisión, ya que opera como una entidad clandestina y su estructura permanece opaca debido a su presunto respaldo por parte del gobierno de Corea del Norte, un régimen conocido por su secretismo.

Sin embargo, basándose en análisis de inteligencia y ciberseguridad, se cree que está formado por hackers altamente capacitados, ingenieros de software y especialistas en malware que trabajan bajo la dirección de la Oficina General de Reconocimiento de Corea del Norte, específicamente dentro de una unidad como el Bureau 121, dedicada a operaciones cibernéticas militares.

Estos individuos probablemente son ciudadanos norcoreanos seleccionados y entrenados por el Estado, aunque algunos informes sugieren que podrían incluir operativos dispersos en el extranjero, operando desde países como China, Rusia o el sudeste asiático para enmascarar su origen.

Entre las especulaciones, se cree que el reclutamiento de miembros probablemente proviene de universidades técnicas norcoreanas, como la Universidad Kim Il-sung o la Universidad de Tecnología Kim Chaek, donde se forman ingenieros y programadores que luego son canalizados hacia programas militares o de inteligencia.

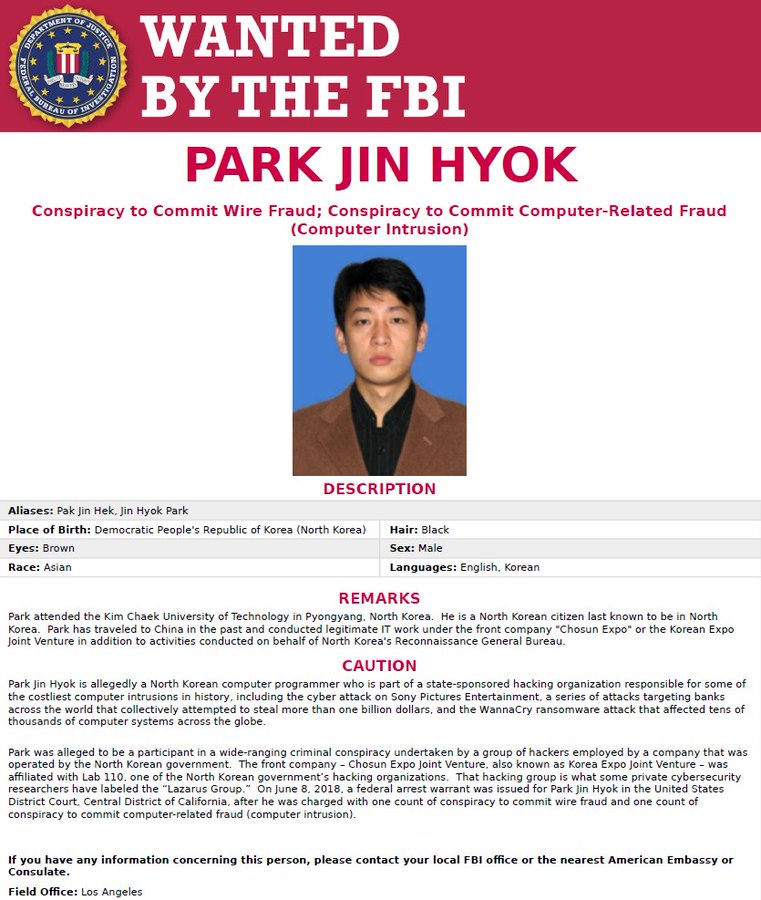

A pesar del secretismo, el FBI ha publicado tres perfiles que posiblemente esten vinculados a Lazarus. Se trata de Park Jin Hyok, Jon Chang Hyok y Kim Il Park, tres ciudadanos norcoreanos que han entrado en la lista de “Los más buscados” de Estados Unidos, por sus posibles nexos con el grupo de hackers. Según el gobierno de Corea del Norte, ninguno de estos individuos “existe”.

¿Cuáles son los objetivos del Grupo Lazarus?

Según reportes de Corea del Sur y Estados Unidos, los objetivos de Lazarus Group reflejan una mezcla de intereses financieros, políticos y estratégicos, alineados con las prioridades del régimen norcoreano, al que ambos países vinculan estrechamente al grupo.

¿Qué sectores son los principales objetivos del Grupo Lazarus?

Los principales sectores objetivo del Grupo Lazarus abarcan instituciones financieras, gobiernos, empresas tecnológicas, el sector de criptomonedas y, en menor medida, infraestructuras críticas como hospitales, reflejando su doble propósito de generar ingresos y cumplir objetivos geopolíticos para Corea del Norte. Los bancos y sistemas de pago como SWIFT son blancos frecuentes para robos masivos, como se vio en el ataque al Banco de Bangladesh, mientras que los exchanges de criptomonedas han emergido como un foco clave desde 2018, proporcionando fondos rastreables pero difíciles de recuperar.

Desde la perspectiva de Estados Unidos, el Grupo Lazarus tiene como objetivo principal recaudar fondos ilícitos para sostener al régimen de Corea del Norte, especialmente frente a las sanciones económicas internacionales. Esto se evidencia en ataques como el robo de 81 millones de dólares al Banco de Bangladesh en 2016 y el robo de criptomonedas por valor de más de 3.000 millones de dólares entre 2017 y 2024, según estimaciones de la ONU y empresas como Chainalysis.

Además, busca debilitar a sus adversarios mediante operaciones de sabotaje, como el ataque a Sony Pictures en 2014, interpretado como una represalia política por la película «The Interview», y el ransomware WannaCry en 2017, que afectó a miles de sistemas globales, demostrando capacidad de disrupción. El espionaje también es clave, con intentos de robar información sensible de contratistas de defensa y gobiernos, como señala el Departamento de Justicia de EE. UU.

Corea del Sur, por su parte, pone énfasis en que el grupo norcoreano tiene a su país como objetivo prioritario. Según el Servicio Nacional de Inteligencia surcoreano (NIS), Lazarus busca desestabilizar a Corea del Sur mediante ataques a infraestructuras críticas y espionaje militar, como los intentos de infiltración en empresas de defensa y organismos gubernamentales entre 2021 y 2022.

¿Qué tipo de ataques cibernéticos realiza el Grupo Lazarus?

El Grupo Lazarus emplea una gran gama de técnicas en sus ciberataques, destacándose por su versatilidad y sofisticación. Sus métodos incluyen ataques de denegación de servicio distribuido (DDoS), malware personalizado, ransomware, spear-phishing (ataques dirigidos por correo electrónico), explotación de vulnerabilidades en software, y técnicas de ingeniería social para infiltrarse en sistemas.

También son conocidos por su capacidad para comprometer redes financieras mediante el abuso de sistemas como SWIFT y por ataques al sector de criptomonedas a través de robos en exchanges y wallets.

De esta manera, se han hecho polémicamente famosos con ataques que han afectado a diversos sectores:

- Operation Troy (2009-2012): Este fue uno de los primeros ataques atribuidos a Lazarus, dirigido principalmente contra Corea del Sur y Estados Unidos. Consistió en una serie de ataques DDoS que utilizaron malware como Mydoom y Dozer para inundar sitios web gubernamentales, financieros y de medios de comunicación. En 2013, evolucionó al «DarkSeoul», donde se desplegó el troyano Jokra para borrar discos duros de bancos y emisoras surcoreanas, afectando a miles de sistemas. Fue una demostración temprana de su capacidad para causar caos digital.

- Ataque a Sony Pictures (2014): En noviembre de 2014, Lazarus hackeó Sony Pictures Entertainment como represalia por la película «The Interview», que satirizaba a Kim Jong-un. Usaron malware wiper para destruir datos, filtraron correos internos, películas inéditas y datos personales de empleados, y dejaron mensajes amenazantes firmados como «Guardians of Peace». El FBI confirmó la autoría norcoreana, destacando el uso de técnicas de ingeniería social y malware avanzado.

- Robo al Banco de Bangladesh (2016): En febrero de 2016, el grupo intentó robar 1.000 millones de dólares del Banco Central de Bangladesh a través del sistema SWIFT. Lograron transferir 81 millones a cuentas en Filipinas usando credenciales robadas y malware para ocultar las transacciones. Solo errores en las órdenes y la intervención del Banco de Nueva York evitaron una pérdida mayor. Este ataque marcó su salto al cibercrimen financiero de alto nivel.

- WannaCry (2017): En mayo de 2017, Lazarus lanzó el ransomware WannaCry, que infectó más de 200.000 sistemas en 150 países, explotando una vulnerabilidad de Windows (EternalBlue, filtrada de la NSA). Cifró datos y exigió rescates en bitcoin, afectando hospitales, empresas y gobiernos de Europa, Asia y América del Norte.

- Robos de criptomonedas (2018-2025): Desde 2018, Lazarus ha atacado exchanges y usuarios de criptomonedas, acumulando más de 3.000 millones de dólares, según estimaciones de la ONU. Ejemplos incluyen los 615 millones robados a la Ronin Network (2022) y 1,5 millones al exhange Bybit. Usan phishing, malware y exploits para acceder a billeteras y transferir fondos a direcciones controladas.

¿Cómo utiliza el Grupo Lazarus las criptomonedas?

El Grupo Lazarus utiliza las criptomonedas como una herramienta clave para generar ingresos ilícitos y financiar las actividades del régimen norcoreano, explotando la naturaleza descentralizada y pseudónima de estas monedas digitales.

Desde aproximadamente 2017, han intensificado sus ataques a exchanges de criptomonedas, wallets y usuarios individuales, empleando técnicas como spear-phishing, malware personalizado (como AppleJeus) y exploits de vulnerabilidades para robar grandes cantidades de criptoactivos.

¿Cuáles han sido los robos a criptomonedas que ha hecho Lazarus?

El primer robo a un exchange realizado por Lazarus se reportó en 2018, cuando el grupo atacó a la plataforma japonesa Coincheck. Esta perdió 534 millones de dólares en tokens NEM luego de que, según The New York Times, los hackers accedieran a una billetera caliente mediante phishing. Lazarus Group también logró violentar la seguridad de la sidechain Ronin, del casino en linea Stake.com y su robo más reciente y exitoso ha sido contra el exchange Bybit.

Estas operaciones les permiten obtener fondos líquidos rápidamente, evitando las restricciones del sistema financiero tradicional afectado por sanciones internacionales. Según investigaciones del FBI, luego estos ingresos se destinan a apoyar programas nucleares y balísticos de Corea del Norte.

En cuanto al lavado de fondos, investigaciones de expertos en ciberseguridad, como Chainalysis, Recorded Future y Elliptic, detallan que Lazarus emplea un proceso sofisticado para ocultar el origen de los criptoactivos robados. Primero, transfieren los fondos a múltiples direcciones de wallets recién creadas, un método conocido como «peeling chain», para fragmentar las transacciones y dificultar el rastreo.

Luego, utilizan plataformas de mezcla (mixers) como Tornado Cash o servicios de intercambio anónimos para combinar sus criptomonedas con las de otros usuarios, rompiendo la trazabilidad en la blockchain. Según Chainalysis, también convierten las monedas robadas (como Bitcoin o Ethereum) en otras menos rastreables, como Monero, antes de moverlas a exchanges poco regulados en jurisdicciones con laxas políticas contra el lavado de dinero.

Finalmente, los fondos se consolidan y, en algunos casos, se cree que se convierten a moneda fiduciaria a través de redes de cómplices en países como China o el sudeste asiático, aunque gran parte permanece en cripto para uso directo por el régimen.

¿Cuál ha sido el impacto económico de los ataques del Grupo Lazarus?

El impacto económico de los ataques del Grupo Lazarus ha sido devastador, acumulando pérdidas que se cuentan en miles de millones de dólares a nivel global, especialmente por su enfoque en robos financieros y criptomonedas.

Por ejemplo, su campaña WannaCry en 2017 afectó a más de 200.000 sistemas en 150 países, causando daños estimados en hasta 4.000 millones de dólares según expertos, impactando sectores como la salud (por ejemplo, el NHS británico) y empresas como FedEx, lo que llevó a interrupciones operativas y costos de recuperación significativos. En el ámbito de las criptomonedas, por otro lado, han intensificado su impacto económico desde 2018, con robos que superan los 6.000 millones de dólares, según estimaciones de la ONU y empresas como Chainalysis.

Estos incidentes no solo representan pérdidas directas para las plataformas y usuarios, sino que también generan un efecto dominó en el mercado de criptomonedas, erosionando la confianza de los inversores, aumentando la volatilidad y obligando a las empresas a invertir fuertemente en ciberseguridad, lo que eleva sus costos operativos y afecta la adopción masiva de estas tecnologías. A su vez, esto ha tenido efecto en el precio de mercados como bitcoin, cuyo precio ha entrado en movimientos bajistas debido a los ataques.

¿Qué consecuencias legales enfrentan los miembros del Grupo Lazarus?

Las consecuencias legales enfrentadas por los miembros del Grupo Lazarus son limitadas en la práctica, principalmente debido a su ubicación en Corea del Norte, un país que no coopera con la justicia internacional y protege a los operativos como parte de sus actividades estatales.

Estados Unidos ha tomado medidas significativas para señalar al grupo, como en 2018, cuando el Departamento de Justicia acusó formalmente a Park Jin-hyok, identificado como un programador de Lazarus, por su rol en el ataque a Sony Pictures y WannaCry. Sin embargo, Park permanece en Corea del Norte, fuera del alcance de la extradición, lo que hace que estas acusaciones sean más simbólicas que efectivas. Asimismo, el Departamento del Tesoro ha impuesto sanciones económicas a entidades asociadas, como la empresa Chosun Expo, vinculada al grupo, pero esto no se traduce en arrestos o juicios directos contra individuos.

A nivel internacional, las consecuencias legales se ven obstaculizadas por la falta de jurisdicción y evidencia concreta contra miembros específicos, ya que Lazarus opera bajo anonimato y con respaldo estatal. La ONU y países como Corea del Sur han condenado sus actividades, y el FBI ha ofrecido recompensas, como los 5 millones de dólares por información sobre Park, pero sin resultados tangibles.