-

Figuras del espacio aconsejan a la comunidad suspender temporalmente las transferencias on chain.

-

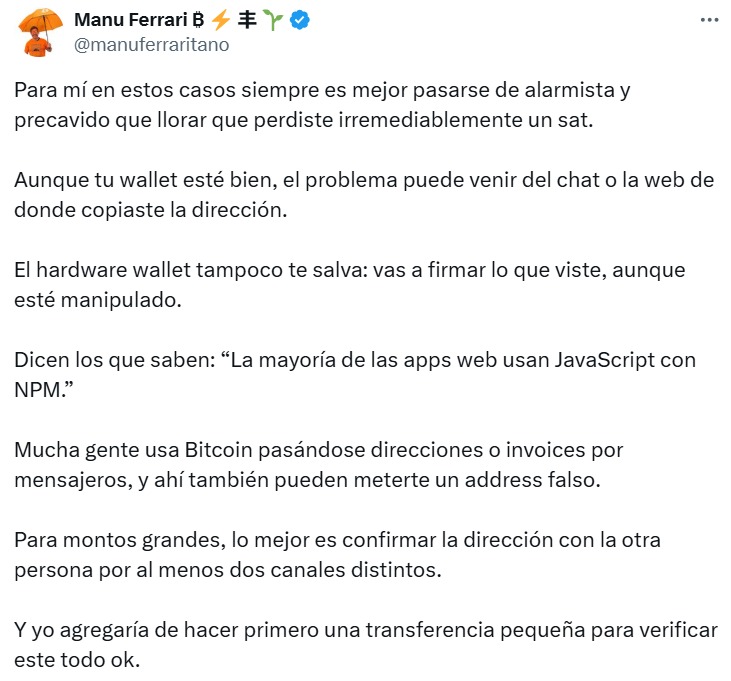

Ferrari recomendó verificar cada carácter de la dirección antes de firmar una transacción.

La revelación de un ataque a la cadena de suministro de software desató una ola de reacciones en la comunidad de criptomonedas. Investigadores descubrieron actualizaciones maliciosas en paquetes de NPM, una herramienta clave para el desarrollo en JavaScript, lo que generó preocupación por el impacto que podría tener en la seguridad de millones de wallets.

La cuenta de un reconocido desarrollador, identificado como «qix», fue comprometida, lo que permitió la publicación de versiones alteradas de librerías de amplio uso. En ellas fue insertado un malware capaz de detectar la presencia de wallets como MetaMask y manipular transacciones en tiempo real.

Como reportó CriptoNoticias, el código malicioso intercepta los datos antes de que lleguen a la wallet, modifica la dirección del destinatario y reenvía la operación al usuario, quien, sin advertirlo, termina firmando envíos hacia direcciones controladas por los atacantes.

Si bien el ataque está orientado principalmente a desarrolladores, la magnitud de la distribución de estos paquetes lo convierte en una amenaza indirecta para millones de usuarios finales, especialmente para quienes almacenan criptomonedas en wallets conectadas a Internet.

La noticia generó un fuerte impacto en la comunidad. Changpeng Zhao (CZ), ex CEO de Binance, advirtió: «Incluso el software de código abierto ya no es seguro. Web3 redefinirá la seguridad para Web2. Todavía estamos en una etapa temprana».

Con este comentario, CZ subrayó que la confianza en el software de código abierto no garantiza inmunidad frente a vulnerabilidades en la cadena de suministro. Aunque este tipo de programas pueden ser auditados por la comunidad, la magnitud del ecosistema y la dependencia de librerías externas abren puertas a ataques difíciles de detectar.

Otros actores calificaron el ataque como uno de los más severos en la historia reciente. Quinten François, cofundador de weRate —una plataforma de reseñas comunitaria basada en la confianza y la autenticidad—, lo definió como «el mayor hackeo de la cadena de suministro jamás visto», destacando que NPM es una herramienta utilizada por millones de aplicaciones y wallets de bitcoin y criptomonedas a nivel mundial.

François destacó que incluso los usuarios de hardware wallets deben revisar con atención cada transacción antes de firmarla y, siguiendo la recomendación del CTO de Ledger, aconsejó suspender temporalmente las transferencias on-chain si no se cuenta con este tipo de dispositivos.

Especialistas latinoamericanos advierten sobre el impacto

Desde América Latina también surgieron advertencias sobre el ataque. Especialistas de la región hicieron hincapié en la importancia de proteger adecuadamente los fondos y en extremar las precauciones. El analista conocido como BtcAndres fue tajante: «Debe verificar meticulosamente cada carácter de la dirección del destinatario en su aplicación de billetera o en la pantalla de su billetera de hardware antes de aprobar cualquier transacción».

Asimismo, expresó que el script malicioso contiene extensas listas de direcciones pertenecientes a los atacantes, abarcando múltiples criptomonedas, entre ellas bitcoin (BTC), ether (ETH), solana (SOL), litecoin (LTC) y bitcoin cash (BCH).

Por su parte, Manuel Ferrari, presidente de la ONG Bitcoin Argentina, recomendó verificar siempre la dirección completa que aparece en la pantalla del dispositivo antes de firmar una transacción, no limitándose a revisar solo los primeros o últimos caracteres. Recordó que, de cometerse un error y enviarse los fondos a una dirección incorrecta, no existe forma de recuperarlos: «En Bitcoin no hay marcha atrás».

Ferrari también sugirió migrar a software que no dependa de NPM, como Sparrow Wallet, y utilizarlo junto con hardware wallets compatibles, entre ellos Trezor, Ledger, BitBox, Jade o Keystone. En el caso de dispositivos sin pantalla, como BitKey o Tangem, instó a suspender temporalmente las operaciones hasta que se publiquen actualizaciones seguras.

En medio de las alertas por el ataque, es importante mencionar que la comunidad educativa Cuba Bitcoin informó que recibió un lote de 10 hardware wallets de Blockstream Jade, donadas por la academia educativa Mi Primer Bitcoin de El Salvador y por Blockstream.

Estos dispositivos se utilizarán para impartir talleres de autocustodia en todo el país, y según el equipo Blockstream su producto «no utiliza JavaScript ni NPM, por lo que ni la aplicación ni los dispositivos Jade se han visto afectados por el actual ataque a la cadena de suministro de NPM». No obstante, desde la empresa también pidieron verificar cuidadosamente las direcciones al enviar y recibir fondos.

Tras la propagación del ataque a la cadena de suministro de NPM, las principales empresas de wallets de bitcoin y criptomonedas emitieron comunicados asegurando que sus herramientas no se vieron comprometidas. Ledger y Trezor confirmaron que sus dispositivos de custodia no incluyen las tecnologías vulnerables.

Otras wallets populares, como Sparrow, Blockstream Jade, Wasabi, Electrum, ColdCard, SeedSigner, entre muchas otras, también informaron que permanecen ilesas. Por otro lado, el investigador Rani Haddad, utilizando la plataforma de seguimiento Arkham Intelligence, identificó algunas billeteras vinculadas al atacante, las cuales muestran un saldo total de apenas 500 dólares distribuidos en varias criptomonedas, lo que indica que el impacto económico real fue mínimo.

Lo cierto es que, aunque no todos los usuarios finales resulten directamente afectados, el episodio deja en claro que la seguridad de los fondos depende en buena medida de la verificación manual y del uso de dispositivos especializados. La prevención y la atención al detalle son, en estos casos, la mejor defensa frente a ataques que buscan explotar la infraestructura del ecosistema.

En el caso que nos ocupa, lo más recomendable es suspender temporalmente las operaciones on-chain. Sin embargo, la verificación manual de cada carácter de la dirección del destinatario sigue siendo un consejo válido en todo momento.