-

Según Trezor, los usuarios están seguros y no tienen que tomar ninguna acción.

-

El microcontrolador que usa la Safe 5 es conocido por ser vulnerable a ataques de voltaje.

Recientemente, Charles Guillemet, CTO de Ledger, reveló que su equipo de investigación encontró una vulnerabilidad en la wallet Safe 3, de Trezor, fabricada por Satoshi Labs.

Según la información, una Trezor Safe 3 robada o alterada durante la cadena de suministro podría ver ciertas modificaciones en su software que dé acceso no permitido a los activos digitales privados, a pesar de que la wallet incorpora un chip de Elemento Seguro. En un informe de seguridad, Trezor agradeció el trabajo de Ledger y enfatizó que “los fondos de sus clientes permanecen seguros y no es necesario realizar ninguna acción”.

La compañía cuya hardware wallet fue afectada aseguró que su modelo más reciente, la Trezor Safe 5, no sufre la misma vulnerabilidad que el modelo anterior. Esto es así puesto que utiliza un microcontrolador que es más resistente al voltage glitching, tipo de ataque que fue utilizado exitosamente durante las pruebas técnicas de Ledger con el modelo Safe 3.

Trezor remarca que, igual que los fondos, la copia de seguridad de la wallet y el PIN permanecen seguros, y que Ledger Donjon, el equipo de investigación que difundió la vulnerabilidad, compartió sus hallazgos a través de un programa de divulgación responsable.

Este programa contempla que los investigadores de vulnerabilidades deben actuar de buena fe, evitar la filtración de información de seguridad sensible y comunicarse directamente con Trezor antes de difundir los datos de la vulnerabilidad al público, para que la compañía pueda resolverla.

Finalmente, Trezor reafirma a los usuarios diciendo lo siguiente:

¿Deberías preocuparte por tu Trezor Safe 3? No. Si compró un dispositivo de una fuente oficial, es muy poco probable que haya algún problema con su dispositivo. Si hay signos de manipulación cuando llega tu pedido, o si lo compraste a un revendedor no autorizado, simplemente comunícate con el Soporte de Trezor o inicia una discusión en el Foro de Trezor y te explicaremos cómo verificar si hay compromiso.

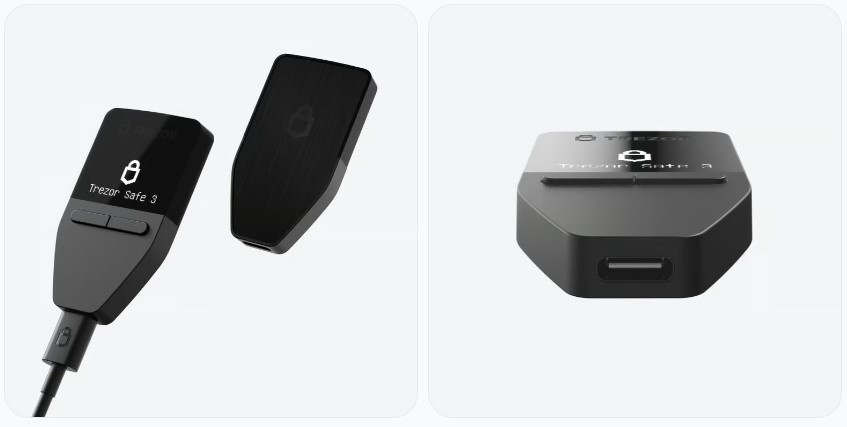

Trezor, creador de wallets de criptomonedas.

¿Cómo funcionó la prueba de Ledger a la Safe 3?

De acuerdo con Trezor, los investigadores de Ledger Donjon no lograron extraer una clave privada o PIN de la wallet que fue sometida a pruebas de seguridad. No obstante, sí que demostraron una manera de eludir la verificación de autenticidad y la verificación de hash de firmware en Trezor Safe 3, gracias al empleo de herramientas avanzadas y “un alto nivel de experiencia en hardware”.

La vulnerabilidad encontrada por Ledger reportada por CriptoNoticias solo es explotable a través de un ataque a la cadena de suministros. Esta es una vulnerabilidad que se aprovecha en el dispositivo cuando está en proceso de llegar al cliente final.

Según los responsables de Trezor, el ataque requiere acceso físico completo al dispositivo. También realizar un desmontaje de la carcasa y el desoldado del microchip del dispositivo. Posteriormente, una modificación o extracción de datos con herramientas especializadas. Finalmente, el montaje y el reempaquetado del dispositivo sin dejar signos visibles de manipulación.

En condiciones óptimas, el microcontrolador del dispositivo, que funciona aparte del elemento seguro y que fue vulnerado, identifica variaciones anómalas en el voltaje de suministro, que podrían ser intentos de «glitch attacks». Estos ataques manipulan el voltaje para alterar el flujo normal de ejecución del procesador.

No obstante, el microcontrolador utilizado por la Trezor Safe 3 se denomina TRZ32F429. Según Ledger, este es un chip STM32F429 “encapsulado en una BGA con marcas personalizadas” desarrollado por STMicroelectronics. Pese a que han sido populares por su rendimiento y bajo consumo de energía, esta familia de chips ha sido demostrablemente vulnerable frente a ataques con variación de voltaje, ”lo que permite el acceso de lectura y escritura a su contenido flash”.

Para modelar el ataque, Ledger, que ejecutó las pruebas, solo tiene que “diseñar una pequeña placa adaptadora, separando los pads del TRZ32F429 en conectores estándar, para que puedan montarlo en su placa de ataque principal”. Esto es posible porque Trezor Suite, el software nativo de las wallets de la compañía, solo autentica el elemento seguro de la Safe 3 conocido como Optiga Trust M, pero no el microcontrolador, no dando fe de que este pudo haber sido vulnerado mediante la introducción o modificación de su software.

Esto proporciona un vínculo entre la Optiga y el microcontrolador, pero uno algo débil: no certifica, como tal, el software que se ejecuta en el microcontrolador, sino únicamente su acceso a un secreto precompartido. Dado que este último se almacena en la memoria flash del TRZ32F429, se puede usar un fallo de voltaje para leerlo, antes de reprogramar arbitrariamente el chip. Esto preserva la impresión completa de un dispositivo auténtico y permite la implementación de ataques que podrían llevar a la recuperación remota de todos los fondos del usuario (por ejemplo, sesgando la generación de la semilla o manipulando el nonce de las firmas ECDSA).

Trezor, creador de wallets de criptomonedas.

Trezor implementó un mecanismo de verificación de firmware que debería detectar el uso de software inauténtico para evitar estas manipulaciones del microcontrolador. No obstante, Ledger fue capaz de superarlo, aludiendo que, aunque elegante e inteligente, dicho mecanismo no es muy robusto para “frustrar a los atacantes decididos”.

Al igual que Trezor, Ledger confirmó que la wallet Trezor Safe 5 utiliza un microcontrolador más reciente, de la línea STM32 (el STM32U5). Sobre este chip no se ha hecho público ningún ataque similar hasta la fecha, porque su diseño toma en cuenta, explícitamente, los ataques de falla de voltaje.