-

Un buscador de MEV se adelantó al atacante y se quedó con los fondos del exploit.

-

El exploit involucró un total de 1.299 ETH, con más de 900 ETH ya recuperados.

Un intento de explotación contra un protocolo de finanzas descentralizadas (DeFi) terminó de forma inesperada: el atacante original no solo no logró quedarse con los fondos, sino que fue superado por otro actor que ejecutó el mismo ataque antes que él y capturó la mayor parte del botín.

El episodio ocurrió el 20 de enero y afectó a la plataforma Makina, en particular a su pool DUSD/USDC en Curve, un protocolo de intercambio de stablecoins en Ethereum. En total, el exploit involucró cerca de 1.299 ether (ETH), unos USD 3.7 millones actualmente.

Según explicó el equipo de Makina, el ataque se desarrolló en un lapso de apenas 11 minutos. El hacker inicial desplegó un contrato inteligente no verificado con el objetivo de manipular el precio de referencia (oráculo) del pool DUSD/USDC.

Para lograrlo, utilizó un préstamo instantáneo (conocido como flash loan) que permitió inflar artificialmente el valor de uno de los activos involucrados.

Ese precio inflado se propagó por el sistema interno de Makina y terminó reflejándose en el pool de Curve, lo que abrió la puerta a extraer grandes cantidades de USDC a un tipo de cambio distorsionado.

Sin embargo, antes de que el atacante pudiera ejecutar completamente su operación, otro actor entró en escena: un buscador de MEV (valor máximo extraíble). Estos agentes monitorean la red en tiempo real y buscan transacciones rentables para adelantarse o reordenarlas dentro de un bloque.

En este caso, el buscador de MEV descompiló el contrato del atacante original, replicó la estrategia y la ejecutó primero.

El resultado fue que el hacker inicial perdió la oportunidad de quedarse con los fondos, que terminaron en manos del buscador de MEV y de los actores que participaron en la validación del bloque.

Recuperación parcial y giro inesperado

Del monto total de 1.299 ETH, la mayor parte fue capturada por el buscador de MEV y distribuida entre un constructor de bloques (block builder) y un validador de Rocket Pool, que confirmó el bloque donde se ejecutó la transacción.

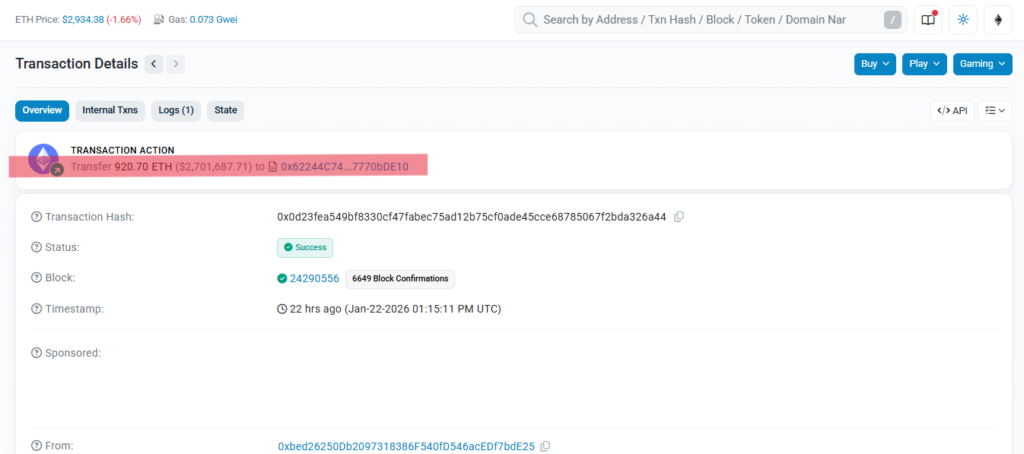

Dos días después del incidente, el 22 de enero, Makina informó que los fondos que estaban en poder del constructor de bloques fueron devueltos casi en su totalidad.

En concreto, se recuperaron alrededor de 920 ETH de los 1.023 ETH que había recibido ese actor, descontando una recompensa del 10% otorgada bajo un programa de white hat (hacker ético) conocido como SEAL Safe Harbor.

Los fondos recuperados se transfirieron a una wallet multifirma dedicada exclusivamente al proceso de restitución, desde donde se distribuirán posteriormente entre los usuarios afectados, según un registro del estado del pool tomado antes del exploit.

No obstante, el proceso de recuperación aún no está completo. Desde Makina informaron que continúan intentando establecer contacto con el operador del validador de Rocket Pool que recibió aproximadamente 276 ETH como parte del exploit.

Ese tramo del botín sigue pendiente de recuperación.

Finalmente, el incidente se atribuyó a un error en un script interno (un conjunto de instrucciones de código) utilizado automáticamente para la contabilidad de posiciones del protocolo, el cual se identificó y se encuentra en proceso de corrección y auditoría externa.

Makina adelantó que implementará un parche mediante una actualización del protocolo antes de reactivar completamente sus operaciones.