-

ZEROBASE comunicó la existencia de un "contrato de phishing" en la red BNB Chain.

-

Binance Wallet incluyó el contrato sospechoso en una lista negra.

En un anuncio de seguridad, una plataforma de rendimientos con criptomonedas llamada ZEROBASE comunicó la existencia de un «contrato de phishing» en la red BNB Chain, en un intento de los atacantes de «hacerse pasar» por la empresa para «secuestrar las conexiones de los usuarios».

En respuesta, la división de Binance encargada de la wallet web3 del exchange tomó la decisión de proteger a los usuarios, bloqueando el dominio malicioso disfrazado de la página web de ZEROBASE.

En la práctica, esto significa que Binance puede filtrar qué páginas web y con qué contratos pueden interactuar los usuarios del exchange mediante Binance Wallet, confirmando la existencia de un potencial de censura dentro del servicio. No obstante, el exchange mide con esta acción que confirmar la centralización de su wallet entraña menos daños que exponer a sus cientos de miles de usuarios a un contrato malicioso en la red BNB Chain.

Hemos recibido informes de usuarios de que un contrato de phishing en BNB Chain (BSC) intenta hacerse pasar por ZEROBASE y secuestrar las conexiones de los usuarios, presentándose falsamente como la interfaz oficial de ZEROBASE para estafar a los usuarios y conseguir que otorguen aprobaciones de USDT.

ZEROBASE, plataforma de yield con criptomonedas.

A continuación, ZEROBASE, que asegura haber implementado un mecanismo de detección de aprobaciones maliciosas, devela la dirección de contrato phishing para prevenir a sus usuarios: 0x0dd28fd7d343401e46c1af33031b27aed2152396.

De acuerdo con la empresa de rendimientos con criptomonedas, este mecanismo funciona de la siguiente manera: al acceder a ZEROBASE Staking, «si se detecta que tu wallet ha interactuado con este contrato, el sistema bloqueará automáticamente los depósitos y retiros hasta que se revoque la aprobación del contrato de phishing». Este mecanismo demuestra que ZEROBASE también posee control de la infraestructura como para vetar direcciones en su plataforma.

Por último, la empresa que ofrece staking recomienda usar una herramienta que permite revocar aprobaciones de contratos inteligentes para retomar acceso completo a las funcionalidades de ZEROBASE.

¿Qué hizo Binance para proteger de phishing a sus usuarios?

Binance tomó varias medidas directas que, aunque atentan con el principio de descentralización, son efectivas para proteger a sus usuarios del phishing de ZEROBASE.

Las medidas son las siguientes:

1. Bloquear el dominio web sospechoso de phishing, con lo que el acceso a dicha web mediante Binance Wallet no es posible a partir de ahora.

2. Incluir en una lista negra los contratos identificados como maliciosos.

3. Enviar alertas automáticas a los usuarios de Binance Wallet potencialmente afectados.

Adicionalmente, Binance Wallet comparte las siguientes recomendaciones:

Abra Binance Wallet, vaya a la página [Activos] y haga clic en [Aprobaciones] para verificar si hay solicitudes de autorización de contrato maliciosas. Si encuentra alguna autorización desconocida o sospechosa, revóquela inmediatamente. Seguiremos monitoreando la situación y tomaremos las medidas necesarias para garantizar la seguridad de los usuarios. Compartiremos cualquier actualización lo antes posible.

División de Binance Wallet, monedero de criptomonedas.

El dilema: ¿Seguridad centralizada o libre albedrío?

La medida tomada por Binance es la esperada por un exchange que requiere de permisos legales y estatales para funcionar sin contratiempos. Para asegurar un mínimo razonable de protección al consumidor, decidió bloquear el dominio y poner el contrato de phishing en una lista negra, lo que da una medida del poder sobre la infraestructura de la wallet que conserva el exchange. Bien o mal, la actuación de la casa de bolsa con criptomonedas confirma la centralización a la que está sujeta su servicio de resguardo de activos personales.

Este debate sobre Binance Wallet y su centralización no es nuevo. Nació en el momento en que los desarrolladores del monedero decidieron implementar un modelo de computación multipartita de claves (MPC) en su servicio. Dicho modelo implica que, tras la generación de una wallet de Binance, el exchange conserva un fragmento de la clave en sus servidores, razón por la cual muchos especialistas y aficionados a la seguridad no la consideran de completa autocustodia.

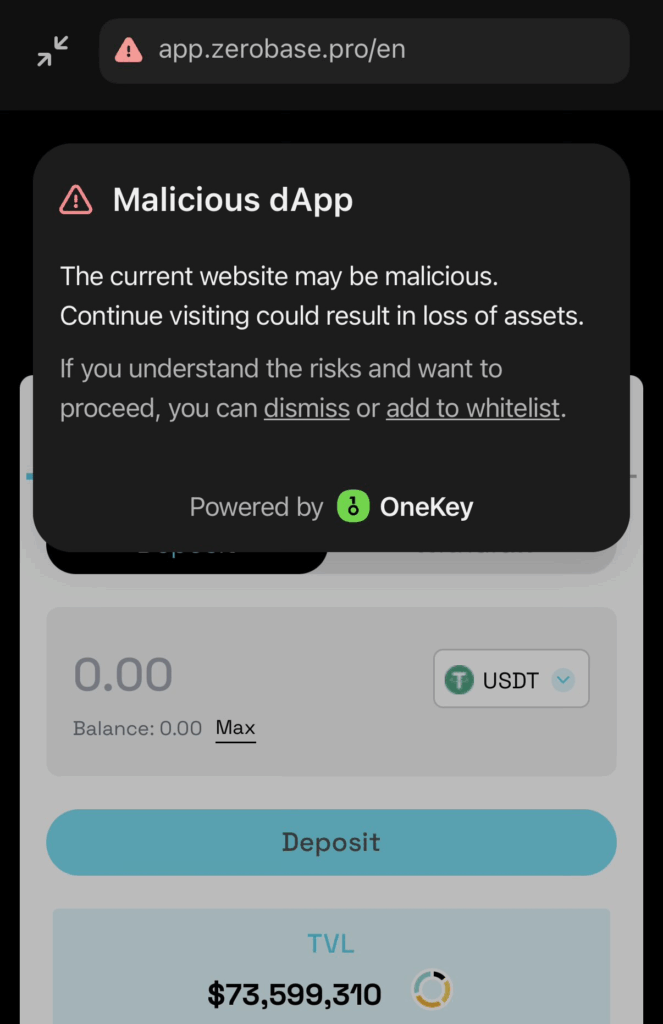

Otras wallets, consideradas de completa autocustodia, tienen mecanismos para identificar contratos fraudulentos, pero no van tan lejos como para bloquear dominios web de forma directa.

En cambio, estas plataformas suelen limitarse a ofrecer notificaciones de advertencia cuando el usuario está a punto de interactuar con un contrato sospechoso, pero dan la libertad al titular de avanzar con la operación si así lo desea.

@ohyishi

«El presente sitio web podría ser malicioso. Continuar visitándolo podría resultar en pérdida de activos. Si entiendes los riesgos y deseas proceder, puedes ignorar este mensaje o añadir el contrato a una lista blanca», reza una advertencia de OneKey, demostrando cómo lidian con el libre albedrío de los usuarios las wallets de autocustodia.