-

Un atacante podría determinar las transacciones a ser mezcladas, lo que anula la privacidad.

-

Si una transacción ya identificada se usa en una remezcla, el anonimato se reduce significativamente

Samourai publicó este sábado un reporte detallado sobre las vulnerabilidades detectadas en Wasabi Wallet, mencionadas en un anuncio anterior. En el estudio, se destaca que hay una falta de aleatoriedad en la escogencia de las transacciones de Bitcoin que se incluyen en una mezcla de CoinJoin, lo cual permite a un atacante determinar la transacción escogida, y anular así los beneficios de privacidad de la mezcla.

Samourai publicó en Twitter que su unidad de análisis de datos de blockchain, OXT Research, reveló el reporte técnico con la información sobre las vulnerabilidades. «Una vulnerabilidad relacionada con la naturaleza determinística de selección de monedas en rondas de mezcla en Wasabi Wallet, ha sido publicado por OXT Research».

Tal como CriptoNoticias lo informó este viernes 21, OXT Research había comunicado a los responsables de Wasabi Wallet la detección de las fallas, pero por desacuerdos entre ellos, decidió revelarlas públicamente.

Explica OXT Research que un usuario malicioso no necesita conocer las bitácoras de ZkSnacks, la compañía tras el monedero Wasabi, para comprometer la privacidad de dicho monedero. Esto por la naturaleza del proceso de escogencia de las transacciones a ser mezcladas.

Un atacante externo tendría que monitorear el timeline o cronograma de la red CoinJoin y combinarlo con el algoritmo de escogencia de monedas, para explotar esta vulnerabilidad.

OXT Research.

Si el atacante tiene acceso a las bitácoras del ente coordinador de CoinJoin, puede aprovechar esta vulnerabilidad más fácilmente, señala OXT Research.

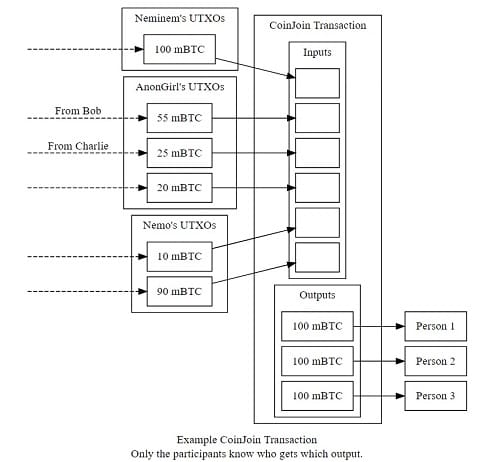

En la operación de Wasabi, explica OXT Research, se requiere escoger primero un set de anonimato objetivo, esto es, el tamaño del grupo de transacciones con montos equivalentes a la transacción que se desea mezclar, con el cual se ofuscará nuestra transacción. Luego de escoger el set de anonimato, la transacción entra en una fila para esperar a una ronda de mezclado que cumpla con el set establecido. Finalmente se procesa la mezcla.

Si tres personas con montos equivalentes participan en un CoinJoin, el set de anonimato será de 3. Entre más transacciones participen en una mezcla, mayor será el grado de privacidad.

OXT Research también aclara sobre el proceso de remezcla. Coloca como ejemplo una mezcla con un conjunto de anonimato de 50, es decir, la transacción a ser mezclada y 49 transacciones con idéntica salida. Para la remezcla, se selecciona el conjunto de salida y se mezcla de nuevo (restando la transacción a ser mezclada).

El score de anonimato de la remezcla, de acuerdo a OXT Research es la suma de los dos conjuntos de anonimato (50-1 +50), es decir 99. El impacto de la primera vulnerabilidad es que, si se puede predecir que la primera salida mezclada va a ser remezclada, entonces la transacción inicialmente detectada es una de las salidas de la remezcla.

Con esta información, se deduce que el resto de las salidas son falsos positivos. En consecuencia, el conjunto de anonimato después de la remezcla pasa a ser 50 en vez del esperado 99.

OXT Research

En cuanto a la segunda vulnerabilidad, OXT Research explica que esta opera en el caso de que el usuario introduzca «aleatoriedad exógena», que en principio no es conocida por el atacante.

Finalmente, nuestro equipo ha presentado una segunda vulnerabilidad, basada en la existencia de ’peel chains’ compuestas de salidas de cambio tóxico, en las que puede apalancarse un atacante para mitigar los efectos de heurística exógena.

OXT Research

Por aleatoriedad exógena, OXT Research se refiere a la introducida por el usuario. Las denominadas peel chains, se afirma en el reporte técnico, están compuestas por salidas de cambio tóxico o no mezclado, que están conectadas a las salidas mezcladas propagadas a través de las transacciones de CoinJoin.

OTX Research sostiene que la mejor solución para la mitigación de estas vulnerabilidades es que los usuarios introduzcan aleatoriedad, de manera consistente, en el proceso de selección de monedas para la mezcla. «Considerando que ese tipo de solución es posible, debería convertirse en una prioridad», acotan.

Reacción de Wasabi a las vulnerabilidades reveladas por Samourai

Para el creador del monedero de Bitcoin Wasabi, conocido con el seudónimo Nopara, las vulnerabilidades descritas por Samourai parten de «falsas premisas y condiciones irrazonables». Así lo dijo a través de un hilo en Reddit, que pedía respuesta a las acusaciones.

Nopara, quien dice desconfiar de cualquier cosa que provenga del equipo de Samourai, reconoce únicamente como «correcto» el argumento de OXT Research que afirma la existencia de poca aleatoriedad durante la selección de monedas que participarán en una mezcla.

El desarrollador de Wasabi alude en tono sarcástico a la «bondad» que tuvo el equipo de Samourai al clasificar como «críticas» las vulnerabilidades y al ponerles un plazo para dar respuesta. Finaliza su mensaje replicando la respuesta que afirma haberles enviado de parte del equipo:

Recibimos su carta de chantaje. La evaluamos cuidadosamente y la encontramos decepcionante, por lo que no nos gustaría ayudarlo más con sus objetivos de marketing.

Nopara, desarrollador de Wasabi.

CriptoNoticias informó, en junio pasado, sobre la filtración de un informe del Centro Europeo de Cibercrimen (EC3) de la Europol, en el cual se estudió un conjunto de transacciones realizadas con Wasabi, con participación de la empresa Chainalysis. El informe pudo establecer que se había depositado casi USD 50 millones en Wasabi Wallet, de los cuales un 30% provenía de los mercados de la web oscura.

Si bien funcionarios de la Europol reconocieron la dificultad para «desmezclar» las transacciones de Wasabi, admitieron que un uso poco cuidadoso de este monedero, podría permitir la reversión de la mezcla y conducir a la identificación de las transacciones.