-

Los atacantes usan correos y dominios falsos que imitan procesos de seguridad oficiales.

-

Ingresar la frase semilla en estos sitios permite el robo inmediato de los fondos.

Un esquema de phishing dirigido a usuarios de MetaMask fue detectado por la firma de seguridad SlowMist, que advirtió este 5 de enero sobre campañas activas que simulan un proceso obligatorio de verificación de seguridad con autenticación de dos factores (2FA).

El objetivo final del ataque es obtener la frase de recuperación del monedero y drenar los fondos de la víctima.

El equipo de SlowMist explicó el modo de operación de los atacantes:

Se hacen pasar por un flujo de ‘verificación de seguridad 2FA’, redirigiendo a los usuarios a través de dominios similares a los oficiales, con advertencias falsas, temporizadores de cuenta regresiva y supuestos controles de autenticidad.

SlowMist, firma de análisis y seguridad on chain.

Una vez que el usuario completa el proceso, «el paso final solicita la frase de recuperación del wallet; al ingresarla, los fondos son robados».

Dado que no se dio a conocer una filtración específica de datos de usuarios de MetaMask durante estos ataques, es probable que en este caso los hackers operen por volumen y por probabilidad.

Esto se traduce en que recopilan correos expuestos, direcciones públicas y listas vinculadas al ecosistema de criptomonedas, y envían mensajes masivos que simulan alertas legítimas.

No buscan confirmar si una persona usa MetaMask, sino inducir urgencia con avisos de seguridad falsos; quienes interactúan y entregan su frase semilla quedan inmediatamente expuestos al vaciado de sus fondos.

¿Cómo funciona el engaño y qué muestran las capturas?

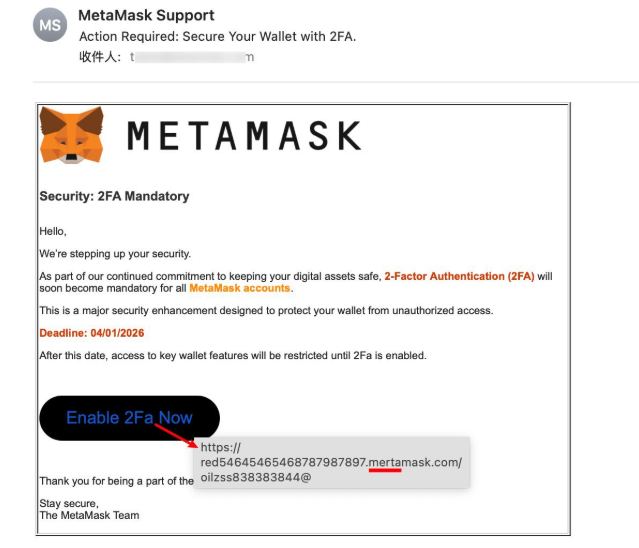

La siguiente captura de pantalla corresponde a un correo electrónico fraudulento que suplanta la identidad del equipo de soporte de MetaMask.

En ese comunicado se informa falsamente que la autenticación de dos factores será obligatoria y que el usuario debe «asegurar su wallet» antes de una fecha límite.

El mensaje incluye un botón de acción destacado “Enable 2FA Now” diseñado para generar urgencia.

El enlace, sin embargo, dirige a un dominio que imita al oficial mediante variaciones mínimas en la URL, una técnica común en ataques de suplantación.

Como se ve en la imagen anterior, en el enlace indicado con la flecha roja, la palabra MetaMask aparece mal escrita como «mertamask» (con una ‘r’). Eso siempre es una clara señal de alerta.

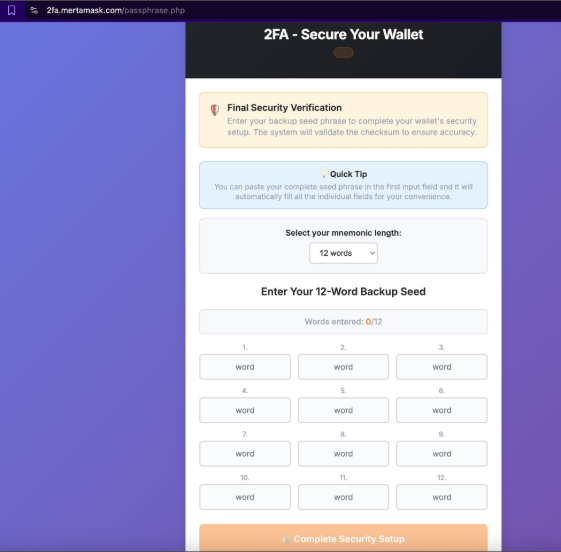

Una segunda imagen muestra el sitio web falso al que es redirigida la víctima. Allí se presenta una pantalla titulada “2FA – Secure Your Wallet” (2FA – Protege tu billetera), con mensajes de “verificación final de seguridad” y formularios que solicitan explícitamente la frase semilla de 12 palabras.

El diseño busca aparentar legitimidad e incluso ofrece «consejos rápidos» para facilitar el ingreso de la frase, reforzando la ilusión de un proceso oficial.

SlowMist remarcó que se trata de un ataque puramente de ingeniería social. No explota vulnerabilidades técnicas de la wallet, sino que depende de que el usuario confíe en una comunicación falsa.