-

Ledger invita a los usuarios a identificar y denunciar los dominios sospechosos.

-

Desde el inicio del ataque, a finales de octubre, se han identificado 87 sitios maliciosos.

A fin de ayudar a los usuarios a estar prevenidos ante los ataques de phishing y reconocer mensajes engañosos, el investigador de seguridad SerHack publicó recientemente un análisis del ataque que está en marcha contra los usuarios de monederos Ledger desde finales de octubre.

En un escrito publicado en su blog, SerHack analiza el contenido enviado por correo electrónico a los usuarios. Esto, al tiempo que Ledger informa sobre los avances en la investigación del ataque, señalando que ha logrado identificar 87 sitios web ilegales usados para el phishing.

Según el tuit publicado por la empresa el 10 de noviembre, en el marco de la campaña #StopTheScammers (paren a los estafadores), 42 estos sitios han sido cerrados anulando temporalmente el ataque.

No obstante, parece que los atacantes continúan cambiando de URL para mantener el ataque. Por ello, se hace un llamado a denunciar cualquier sitio web o dominio sospechoso a Google Safebrowsing.

SerHack, por su parte, ofrece pistas a los usuarios para identificar estos sitios maliciosos. En su publicación, analiza el mensaje utilizado y habla sobre el aumento exponencial de este tipo de ataque de ingeniería social, que busca tender una trampa a través de enlaces falsos.

Primera señal de alerta: estar atentos a los dominios

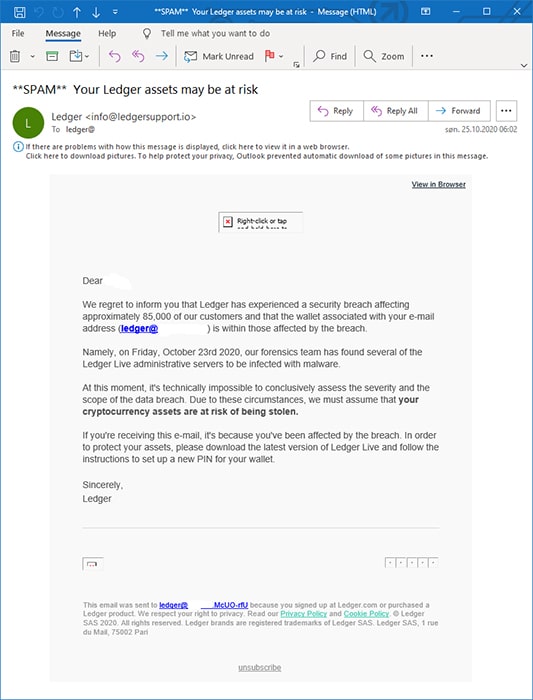

SerHack evalúa en primer lugar el texto enviado a los usuarios de Ledger, que comienza con una advertencia para luego invitar a establecer un nuevo PIN.

Explica que la frase que inicia el mensaje: «Sus activos de Ledger pueden estar en riesgo», por sí sola ya es suficiente para una bandera roja.

Si bien puede ser cierto que Ledger encontró malware en sus servidores, puede estar seguro de que sus fondos no están en peligro. Ledger almacena la clave privada (la representación numérica de la semilla) en un elemento de hardware que se considera seguro. Siempre y cuando no comparta su semilla o descargue algo malicioso, sus fondos están seguros y nadie puede tocarlos.

SerHack

En su análisis, el investigador también resalta el hecho de que el correo electrónico no se envió desde un dominio de Ledger, sino del dominio ledgersupport.io, el cual posiblemente fue creado un día antes de enviar el mensaje.

“Normalmente, los correos electrónicos de marketing se envían desde noreply@ledger.com”, indica. “Esta es la primera señal de alerta que debería generar dudas sobre la validez y la intención del correo.”

Adicionalmente, recomienda estar atentos a los encabezados de los correos electrónicos. Recuerda que el servicio utilizado para enviar el correo electrónico de phishing se ha identificado como Sendgrid. Mientras Ledger realmente usa Shopify, una empresa de comercio electrónico integrada a su plataforma de marketing.

Este hallazgo se ve confirmado por los enlaces usados por los hackers para las frases «Cancelar suscripción» y «Abrir correo en el navegador», que son de Sendgrid.net.

SerHack añade que la técnica utilizada para crear correos electrónicos de phishing parte de la suplantación de identidad. Se falsifica al remitente para dar la impresión de que el correo electrónico se envió desde el servidor original.

Por tanto, podría ser útil configurar DKIM (Domain Keys Identified Mail), un método de autenticación de correo electrónico diseñado para detectar direcciones de remitentes falsificadas. Si la verificación del mensaje falla, el proveedor de correo electrónico debería eliminar el correo electrónico marcándolo como spam.

Recomendación importante: no revelar la semilla

En cuanto a los aspectos estilísticos, suele hacerse una imitación del diseño de Ledger y presentar un escrito bien redactado, lo que ayuda al engaño.

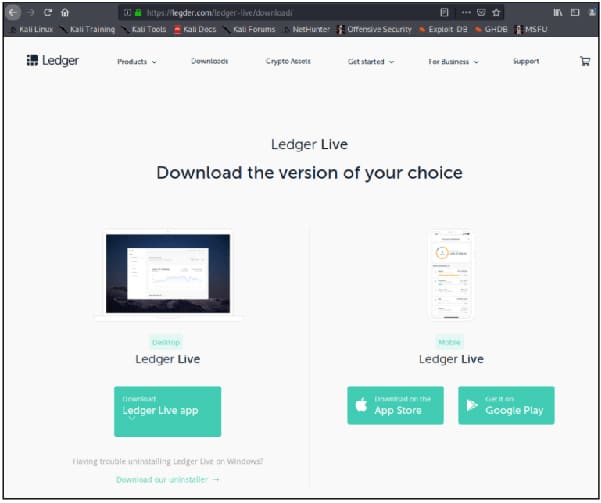

El diseño incluye un botón de llamado a la acción (Call-To-Action o CTA) que invita a descargar la última versión de Ledger Live desde un servidor no oficial. Se dice que es para restablecer el PIN, pero si una víctima hace clic en el enlace, será redirigida a una copia falsa y clonada del sitio de Ledger.

Para ello, los atacantes utilizan una serie de redirecciones y páginas mal escritas para engañar a la víctima. Estas direcciones se van rotando a medida que son detectadas. De esta manera, las personas son enviadas a diferentes páginas de descarga con enlaces a versiones maliciosas de Ledger Live.

Se observa así que otro de los dominios falsos usados es “leGDer.com”, y no ledger.com, como debería ser. Al dar clic, el malware descargado se verá muy similar a la aplicación legítima de Ledger, excepto que le pedirá a la víctima su frase de recuperación y luego la robará.

Al realizar una evaluación técnica del cliente malicioso SerHack encontró que en una de las funcionalidades internas del malware conecta al sitio https://loldevs.com. Es así como, después de que la víctima ingresa su frase de recuperación, se envía la frase de recuperación a esta dirección.

Con esa información, el atacante toma la cartera de la víctima y envía esos fondos a un monedero bajo su control. Por ello, se recomienda a los usuarios estar atentos a todos los detalles antes descritos, y recordar que nunca se debe revelar la semilla.

Aunque Ledger no lo confirma, se cree que este ataque de phishing tiene que ver con el pirateo que sufrió la base de datos del departamento de marketing de la empresa, hace tres meses. En ese momento se filtraron un millón de correos electrónicos y algunos datos personales de los clientes, como nombre y apellido, dirección postal, número de teléfono y productos pedidos.