-

El malware Skidmap falsifica el tráfico de red y las estadísticas relacionadas con el CPU.

-

El software malicioso es más difícil de erradicar en comparación con otros flagelos binarios.

Una nueva variedad de malware de minería de criptomonedas dirigido al sistema operativo Linux ha sido identificada por un grupo de investigadores de ciberseguridad. El malware mencionado no solo extrae criptomonedas de forma ilícita, sino que proporciona a los atacantes acceso universal al sistema infectado a través de una «contraseña maestra secreta».

El último blog de Trend Micro también revela que Skidmap, como se identifica al malware, intenta enmascarar la actividad de minería de criptomonedas falsificando el tráfico de red y las estadísticas relacionadas con el CPU. Un alto uso de CPU se considera como la principal señal de alerta de la minería ilícita de criptomonedas, lo que hace que esta funcionalidad sea particularmente peligrosa.

Según los investigadores de Trend Micro, Skidmap demuestra la «creciente complejidad» de las recientes amenazas de minería de criptomonedas.

Una amenaza muy real

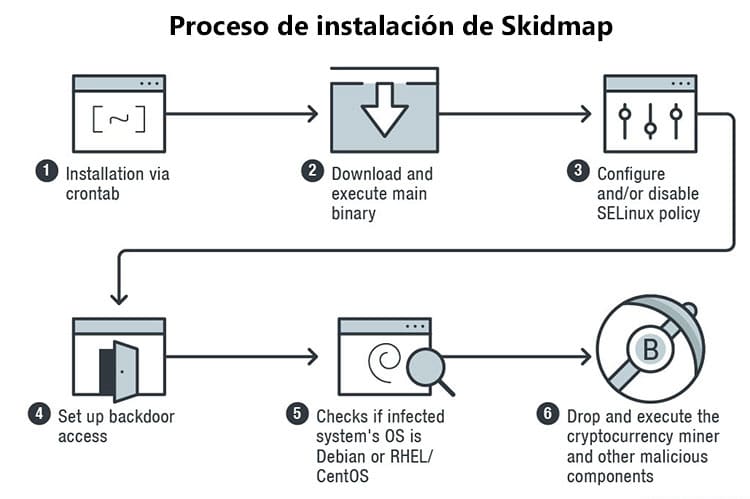

La infección inicial ocurre en un proceso de Linux llamado crontab, un proceso estándar que programa periódicamente trabajos cronometrados en sistemas tipo Unix.

Skidmap luego instala múltiples binarios maliciosos: primero minimiza la configuración de seguridad de la máquina infectada para que pueda comenzar a extraer criptomonedas sin obstáculos.

Trend Micro escribió que: «además del acceso de puerta trasera, Skidmap también crea otra forma para que sus operadores tengan acceso a la máquina», posteriormente: «el malware reemplaza el archivo pam_unix.so del sistema (el módulo responsable de la autenticación estándar de Unix) con su propia versión maliciosa […]». La empresa también indica que: «el archivo malicioso pam_unix.so acepta una contraseña específica para cualquier usuario, lo que permite a los atacantes iniciar sesión como cualquier usuario en la máquina».

Desafortunadamente, la empresa no indicó qué criptomoneda es extraída por Skidmap de forma ilícita, pero Hard Fork se ha comunicado con los investigadores para obtener más datos y actualizará esta información si obtiene respuesta.

Igualmente, Trend Micro advirtió que Skidmap es más difícil de erradicar en comparación con otros programas maliciosos, especialmente porque utiliza rootkits de Linux Kernel Module (LKM), que sobrescriben o modifican partes del núcleo del sistema operativo. Los informes también señalan que el malware también está programado para reinfectar sistemas que se han limpiado o restaurado después de una infección.

Las amenazas a la minería de criptomonedas no solo afectan el rendimiento de un servidor o estación de trabajo, sino que también podrían traducirse en mayores gastos e incluso afectar a las empresas, especialmente si se utilizan para ejecutar operaciones de misión crítica.

Trend Micro.

Para protegerse contra Skidmap, Trend Micro insta a los administradores a mantener sus sistemas y servidores parcheados y actualizados, y tener cuidado con los repositorios de terceros no verificados. De manera similar, hacen el llamado a cumplir el «principio del mínimo privilegio» para evitar que los binarios maliciosos obtengan acceso a procesos críticos del sistema.

Versión traducida del artículo de David Canellis, publicado en The Next Web.