-

Descubrieron un malware de minería que se instala con una aplicación oficial de Windows

-

Linux también sufre los ataques de un tipo de malware de minería difícil de detectar

Un grupo de investigadores del blog de seguridad Trend Micro confirmaron el descubrimiento de un nuevo malware de minería de criptomonedas que utiliza diversas herramientas especializadas para dificultar su detección dentro del computador.

En el artículo, firmado por Janus Agnauli y Gilbert Sison, se explica el funcionamiento de un malware (programa maligno) que utiliza una aplicación original de Windows —Windows Installer— para instalar un minero de criptomonedas encubierto en los computadores, como si se tratara de cualquier otro software y sin generar mayores sospechas. Esta táctica facilita el engaño a los usuarios, puesto que genera confiabilidad por la presencia de componentes legítimos.

El minero malicioso, identificado como Coinminer.Win32.MALXMR.TIAOODAM, no solo se instala con una aplicación oficial, sino que también genera un directorio automático que posee un grupo de archivos especializados para su ejecución de forma sigilosa.

Uno de los archivos que se instala tiene la extensión .bat. Este se encarga de cancelar todos los procesos antimalware ejecutados en la computadora. Otro componente con la extensión .ico es un archivo protegido con contraseña que se hace pasar por un icono y posee los módulos para instalar y ejecutar el minero.

Al momento de instalarse el malware, se generan dos directorios adicionales en el computador que sirven para despistar al usuario de la verdadera ejecución del minero y dificultar la detección de su API. De igual manera, se crean unos archivos de configuración que permiten manipular el dispositivo de minería.

Por si fuera poco, al descomprimirse el archivo en donde se encuentra el minero, se ejecuta un comando que genera tres nuevos procesos de Host encargados de inyectar códigos al computador. Dos de estos Host actúan como «perros guardianes», ya que generan nuevos códigos para que los procesos de minería no finalicen de forma espontánea.

Para hacer aún más compleja la detección del minero, el malware posee un comando que permite la autodestrucción de todos los archivos y pruebas de instalación del minero. Aún no se sabe exactamente cómo se activa este comando, pero se encuentra entre las herramientas del malware.

La estrategia de estos hackers ha resultado tan bien elaborada, que incluso los archivos del malware se encuentran empaquetados con otro componente oficial de Windows, el conjunto de herramientas conocido como WiX. Esto aumenta la confianza inspirada en los usuarios, que creen estar descargando un archivo libre de contenidos maliciosos.

Linux no es la excepción

Windows no es el único sistema operativo que sufre los embates del cryptojacking, termino que se refiere al “secuestro” de una página web o computador, al instalarse un malware de minería de criptomonedas de incógnito. Recientemente, el equipo de Linux reportó dificultades para detectar una nueva versión de estos mineros maliciosos que incorporan una herramienta rootKit para ocultar el archivo.

En una investigación, presentada por Augusto II Remillano, Kiyoshi Obuchi y Arvin Roi Macaraeg, se constató la existencia de un malware que combina la minería de criptomonedas con la herramienta rootKit, software que bloquea el monitoreo del virus para hacer aún más difícil su detección dentro computador. Por si fuera poco, el archivo tiene la capacidad de actualizarse y de actualizar la configuración del minero sin que el usuario se dé cuenta.

El descubrimiento de este malware se hizo luego de que un grupo de usuarios de Linux reportara que sus computadoras tenían un procesamiento de CPU extremadamente elevado, más no podían identificar de dónde provenía la actividad sospechosa.

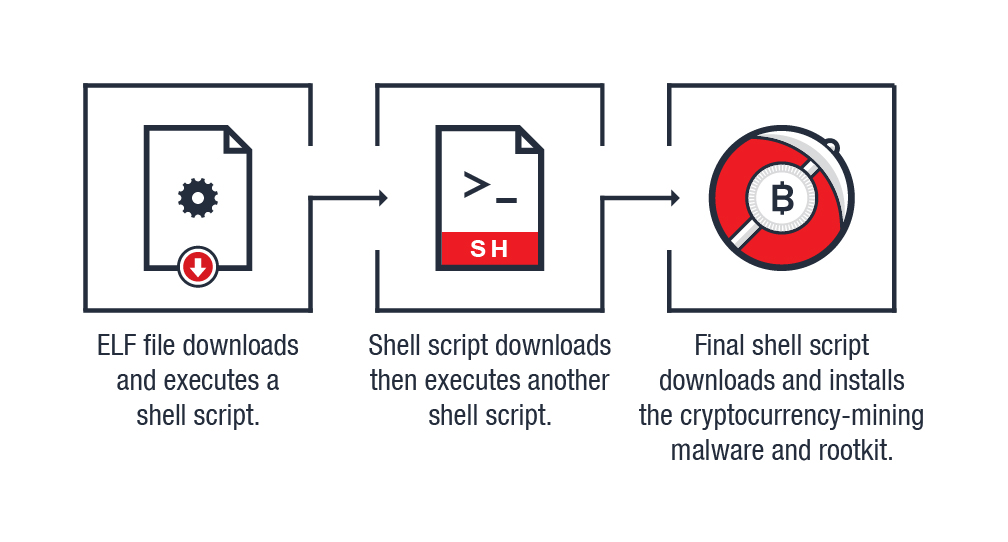

En el caso del minero de Linux, se sabe que no utiliza componentes oficiales para instalar el archivo. De igual manera, se comprobó que el malware se instala en la computadora por medio un archivo de tipo shell script, que permite la completa descarga y la ejecución del minero de forma encubierta.

El cryptojacking arrecia

Sin lugar a dudas, se hace cada vez más notorio que el cryptojacking está evolucionando para dificultar su detección de en diferentes sistemas operativos y convirtiéndose en una preocupación para las empresas de seguridad. Al mismo tiempo, este tipo de ataques se presenta como una de las herramientas predilectas de los hackers que buscan criptomonedas.

Por ejemplo, recientemente resonó el caso de un malware de minería que utilizaba el instalador de Adobe Flash Player para filtrar un minero dentro del computador y actualizar la aplicación original de Adobe, simultáneamente. Este método le permitía filtrarse sin mayores sospechas.

Asimismo, los ataques de cryptojacking se han vuelto tan difundidos y agresivos, que han obligado a instituciones universitarias y a entidades gubernamentales a apagar sus redes y a disponer de nuevas medidas de seguridad. Por otro lado, también han sido responsables del minado encubierto de criptomonedas a través de los computadores de más de un millón de usuarios chinos.

En este sentido, la minería encubierta podría estar ganando cada vez más popularidad en el mercado negro, no sólo por su alto potencial lucrativo —que podría superar incluso al de los ataques con ransomware—, sino también por su alta dificultad para ser detectada en algunos casos; una característica que seduce a los criminales cibernéticos.

Imagen destacada por: alphaspirit / stock.adobe.com