-

El Security Element (SE) es un chip aislado que guarda la frase semilla del monedero.

-

Se requiere un alto nivel de experticia para perpetrar el ataque en cuestión.

Una vulnerabilidad en la seguridad de los monederos de hardware Coldcard Wallet permite a un atacante adueñarse de las llaves privadas de la cartera de Bitcoin, si tiene acceso durante suficiente tiempo al dispositivo, además de la experticia técnica.

Un experto en seguridad identificado bajo el seudónimo LazyNinja, advirtió ayer 31 de marzo cómo en el bootloader (gestor de carga) 2.0.0 de la Coldcard MK3 y sus versiones anteriores, una vulnerabilidad en el hardware de Coldcard Wallet permite al atacante tomar acceso completo a la cartera y sus fondos en BTC, tras cambiar el PIN de seguridad de 4 dígitos y configurar una contraseña nueva.

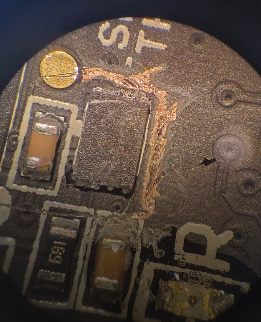

La brecha de seguridad se encuentra en el Security Element (SE), un chip o dispositivo físico integrado en la Coldcard MK3 y que, según detalla Coldcard en su página web, es el encargado de resguardar la frase de 24 palabras de una cartera de Bitcoin en sus implementaciones BIP 32 y BIP 39.

El Secure Element (SE) garantiza criptográficamente que el atacante deba conocer el PIN para acceder a la información secreta. Un atacante no podría insertar muchas combinaciones en un ataque de fuerza bruta o intentar con contraseñas usadas anteriormente. Esto será así aún en el caso de que extraigan el chip o reemplacen el software original en microprocesador principal de Coldcard. De hecho, aun cuando el SE sea removido del sistema, y todos sus secretos se conozcan, el atacante tendría apenas 13 intentos antes de que este chip se bloquee a sí mismo.

Coldcard MK3

En este caso, ocurrió exactamente así, con la extracción del chip SE. LazyNinja explicó en su cuenta de Twitter cómo extrajo el SE de Coldcard, y tras someterlo a modificaciones no reveladas, logró inhabilitar el mecanismo de bloqueo que se activa al superar los intentos de inicio de sesión. Luego, configuró una nueva contraseña para acceder a la misma wallet y el set de llaves privadas.

Luego, LazyNinja configuró una nueva contraseña para acceder a la wallet y el set de llaves privadas, para después resetear forzadamente el contador de intentos de ingreso de contraseña, introducir la contraseña y ganar control sobre la cartera.

El ataque permite reemplazar el PIN en la SE con un nuevo PIN y luego desbloquear la cartera con total acceso a esta. El atacante requiere tener un alto nivel de experticia. El ataque en sí no es capaz de recuperar una contraseña y requiere el robo del dispositivo Coldcard.

Lazy Ninja, experto en seguridad y hardware wallet

«Las hardware wallets son 100 veces más seguras de utilizar que las carteras de P escritorio (desktop wallet). No dejen de usar sus monederos de hardware, solamente estén al tanto de que no son invencibles. Elige una buena contraseña, sé cauteloso y asegura la protección física de tu monedero de hardware lo mejor que puedas», dijo el especialista.

Coldcard Wallet no se ha pronunciado oficialmente, salvo por un hilo de respuestas en Twitter, con algunos mensajes ya eliminados por parte de un usuario que realizó las preguntas.

En los tuits, Coldcard asegura que esta vulnerabilidad solo aplica en la (sic) «vieja» versión 2.0.0 de su bootloader. También parecen indicar estar enterados de la vulnerabilidad desde junio del 2020, aproximadamente, cuando ya la 2.0.0 estaba obsoleta.

En el sitio web de Coldcard Wallet se puede consultar el historial de versiones. Todas las anteriores a la versión 3.1.8, están obsoletas. La más actual, aún vigente, es la versión 4.0.1, lanzada el pasado 29 de marzo de 2021.

LazyNinja aseguró que ya están al tanto de esta brecha en el gestor de carga de la versión 2.0.0, que fue solucionada en las versiones más recientes, para mejoras de seguridad.

No obstante, también señaló que los dispositivos anteriores no pueden actualizarse, pues el bootloader está bloqueado y no puede ser modificado o sustituido por una versión más reciente.

El año pasado CriptoNoticias reportó una vulnerabilidad en Coldcard que llevaba a los usuarios a realizar transacciones de Bitcoin en su red principal, cuando en su lugar, estaban utilizando la red de pruebas (testnet).

Este fue un ataque de ingeniería social, donde es crucial que el atacante convenza o influya en el usuario para que realice una transacción en la red de pruebas de Bitcoin, lo que fue considerado como algo improbable por los directivos de Coldcard Wallet.

Si bien en teoría son posibles muchos tipos de ataques, muchas veces estas vulnerabilidades no son muy fáciles de explotar. Así, la investigación especializada contribuye a mejorar la seguridad general de los dispositivos, aunque pudieran no haber víctimas reales de las vulnerabilidades que se solucionan.

La recomendación en cuanto a carteras frías son: comprar los dispositivos en tiendas oficiales, nunca de segunda mano; proteger físicamente el dispositivo, guardándolo en un lugar seguro, donde solo tú puedas acceder (igual con tus claves y frase semilla); además de mantener el dispositivo actualizado con el software vigente y más reciente.

Estos y otros consejos se pueden encontrar en la guía de hardware wallets de CriptoNoticias.