-

Para Bybit, se inyectó código malicioso en los servidores de Safe.

-

Safe niega fallas en sus contratos y señala ingeniería social sobre su equipo.

La falla de seguridad que derivó en el reciente hackeo por parte de Lazarus Group a Bybit se originó en los servidores de la empresa Safe, que ofrece un servicio de autocustodia para la cold wallet multifirma de Ethereum (ETH).

Esta información se extrae de un reporte preliminar elaborado por las empresas Verichains y Signia Labs el 24 de febrero, que fue divulgado por Ben Zhou, CEO y cofundador de Bybit, dos días después. Comparando ese documento con los argumentos expuestos por Safe el mismo 26 de febrero, surgen contradicciones.

¿Contratos inteligentes fraudulentos?

Conforme con el reporte preliminar del 24 de febrero compartido por el exchange, el 18 de febrero de 2025, a las 15:39:11 UTC, el hacker desplegó un contrato malicioso en una dirección que contenía lógica fraudulenta para la transferencia de fondos.

Si bien en principio el hack habría sido únicamente en una wallet de Bybit, el documento forense del exchange señala que horas más tarde, desplegó otro contrato malicioso en otra dirección que tenía capacidades de retiro de fondos.

En este punto, lo indicado por la empresa Safe contradice al exchange, ya que, según aquella, no fueron vulnerados los contratos inteligentes:

Los contratos inteligentes de Safe no se vieron afectados. Se llevó a cabo un ataque comprometiendo la máquina de un desarrollador de Safe, lo que afectó a una cuenta operada por Bybit. Safe ha añadido medidas de seguridad para eliminar el vector de ataque.

Informe de Safe.

Finalmente, continuó el documento expuesto por Bybit, el 21 de febrero de 2025, a las 14:13:35 UTC, «el atacante creó con éxito una transacción multifirma que involucraba a tres firmantes, incluido el CEO de Bybit. Dicha transacción actualizó el contrato multifirma de Bybit para la wallet fría en Safe, apuntando a un contrato malicioso que había sido desplegado tres días antes».

Luego, según detalla el relato de Bybit, los hackers emplearon las funciones «backdoor» en el contrato malicioso para drenar el monedero. Los ataques «backdoor» están diseñados para transferir automáticamente criptomonedas desde una wallet comprometida a un monedero controlado por el atacante.

¿Qué fue lo que ocurrió de acuerdo con Safe?

Safe sostiene que sus contratos inteligentes permanecieron íntegros y que la intrusión ocurrió al comprometer la computadora de uno de sus desarrolladores, lo que afectó a una cuenta utilizada por Bybit.

Esa maniobra de los atacantes dio lugar a la propuesta de una transacción maliciosa disfrazada, sin que hubieran hallado vulnerabilidades en los contratos inteligentes de Safe ni en su código fuente, según la empresa.

Safe enfatizó que Lazarus empleó técnicas de ingeniería social y posibles exploits contra credenciales de desarrolladores, descartando que el vector de ataque involucrara fallos en la infraestructura o servicios de Safe e insinuando que el ataque fue contra humanos, no contra un hardware.

De acuerdo con esta versión, el ataque habría consistido en la inyección o manipulación de software directamente en el entorno personal del desarrollador, sin que se alterara la lógica de los contratos ni se aprovecharan funciones de tipo «backdoor«.

Conocida la explicación de Safe, Changpeng Zhao (CZ), cofundador de Binance, el exchange de criptomonedas más grande del mundo, criticó los dichos de esa compañía.

“Esta actualización de Safe no es muy buena. Utiliza un lenguaje vago para pasar por alto los problemas. Tengo más preguntas que respuestas después de leerla”

CZ, cofundador de Binance.

Así ocurrió el ataque, según Bybit

El mecanismo de seguridad de Bybit para esa wallet de ether se basa en carteras con firma múltiple, conocidas como multisig, donde se requiere la autorización de varias claves antes de mover fondos.

En coincidencia con el reporte de Bybit, el analista bajo el seudónimo «Haseeb» en la red social X detalló que “se hizo un cambio en tiempo real («hot swapped») de la interfaz de usuario de Gnosis Safe con código JavaScript que apuntaba únicamente a la wallet fría de Bybit”.

Por medio de esa técnica los atacantes inyectaron código malicioso y consiguieron una sustitución directa y en tiempo real de parte del software que controla la interfaz de Gnosis Safe (conocido como front-end) sin mostrar señales evidentes de adulteración. Tras la inserción de valores maliciosos (cambiando campos como la dirección de destino, el tipo de operación y la data codificada) y luego de ejecutar el ataque, revirtieron el estado inicial para mantener la apariencia legítima del sistema.

El «hot swap« tiene el propósito de reemplazar archivos o scripts mientras la plataforma está en funcionamiento, lo que impidió que el equipo de Bybit o de Safe descubriera rápidamente la injerencia. La manipulación específica hacia la cold wallet de Bybit sugiere un alto conocimiento de la infraestructura interna del exchange por parte de los atacantes. Esto llevó a Haseeb al lamento con una conclusión final: «Lazarus está en otro nivel».

De modo tal, el «hot swap» ejecutado contra la interfaz de Safe demuestra que los intrusos sabían exactamente qué «tecla» manipular para apuntar hacia la cold wallet de Bybit, contradiciendo lo dicho por Safe, y evidenciando un alto grado de conocimiento sobre la infraestructura y los mecanismos de resguardo por parte de los atacantes.

¿Cómo ingresaron los atacantes a los servidores de Safe?

El reporte difundido por el CEO de Bybit apunta a que el atacante pudo haber accedido a la cuenta de AWS S3, un servicio de AWS (Amazon Web Services), que sirve para almacenar grandes cantidades de información en la nube (archivos, carpetas), y donde, a menudo, se alojan sitios web, librerías o scripts.

Esta versión, que no fue homologada por Safe, sugiere también que pudo haber una vulnerabilidad en el CloudFront, que es la red de distribución de contenido de Amazon que se encarga de entregar esos archivos de manera rápida y segura a usuarios de distintas regiones del mundo. Resulta clave destacar que, tanto la cuenta AWS y de CloudFront de Bybit son gestionadas por Safe.

Si alguien obtiene las credenciales de acceso o las llaves privadas de la cuenta de AWS o CloudFront, que gestiona los archivos de un sitio, podría cambiar, eliminar o subir nuevo contenido.

Por tanto, la raíz de la vulnerabilidad radicaría en que el atacante logró una intrusión a nivel de infraestructura (AWS S3 o CloudFront) de Safe, lo cual le permitió inyectar el script malicioso directamente en dicha plataforma. Esto va más allá de un mero error de configuración interna de Bybit: se trata de la manipulación de los servidores y servicios de un tercero, Safe, por medio de credenciales comprometidas.

El hackeo a Bybit fue de 1.500 millones de dólares

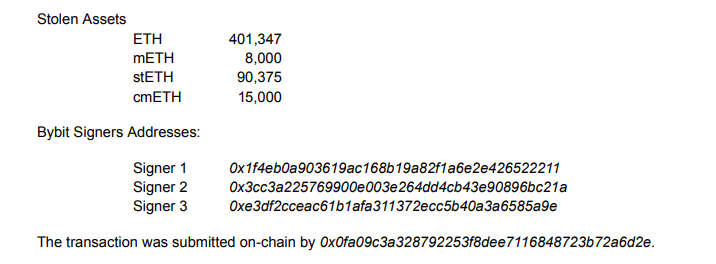

La información, divulgada en el documento de Bybit sobre el ataque, apunta a que la intrusión permitió a los atacantes sustraer tokens de ether en un estimado de 1.500 millones de dólares, de acuerdo con Ben Zhou, CEO y cofundador de Bybit.

En ese sentido, inicialmente la cifra robada por el grupo Lazarus se estimaba en alrededor de 400.000 ETH, un número que, tras el informe, aumentó a más de 515.000 ETH.

Posteriormente, como lo reportó CriptoNoticias, el grupo Lazarus movió parte de esas tenencias mediante exchanges descentralizados (DEX).