-

El malware se activa específicamente cuando detecta la presencia de una wallet de criptomonedas.

-

El CTO advierte que solo los usuarios con hardware wallet pueden estar seguros.

Un ataque a la cadena de suministro de software estaría en proceso, sacudiendo al ecosistema de las criptomonedas a través de JavaScript. De acuerdo con un grupo de investigadores de vulnerabilidades informáticas que escriben bajo el nombre de JDSTAERK, incontables paquetes de desarrollo NPM (administrador de paquetes de nodos) recibieron actualizaciones maliciosas.

Los investigadores habrían descubierto que la cuenta de un desarrollador conocido como «qix» fue vulnerada, permitiendo la distribución de código malicioso en herramientas que acumulan más de 47 millones de descargas semanales. Aunque recae principalmente en desarrolladores de JavaScript de todo Internet, el ataque podría afectar indirectamente a usuarios finales al comprometer wallets de criptomonedas.

El incidente se habría originado en el repositorio NPM, una plataforma que alberga paquetes de código abierto esenciales para el desarrollo de aplicaciones JavaScript.

Estos paquetes, utilizados por miles de proyectos en todo el mundo, son dependencias comunes en servidores y aplicaciones web. La cuenta comprometida habría permitido a los atacantes publicar versiones alteradas de paquetes populares, introduciendo un código malicioso diseñado para operar de manera sigilosa al robar fondos de criptomonedas.

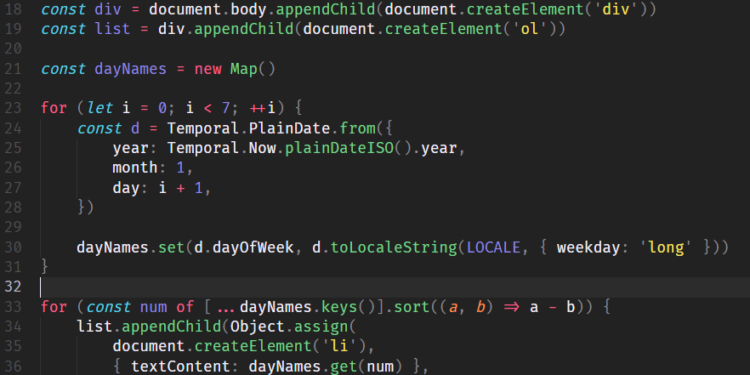

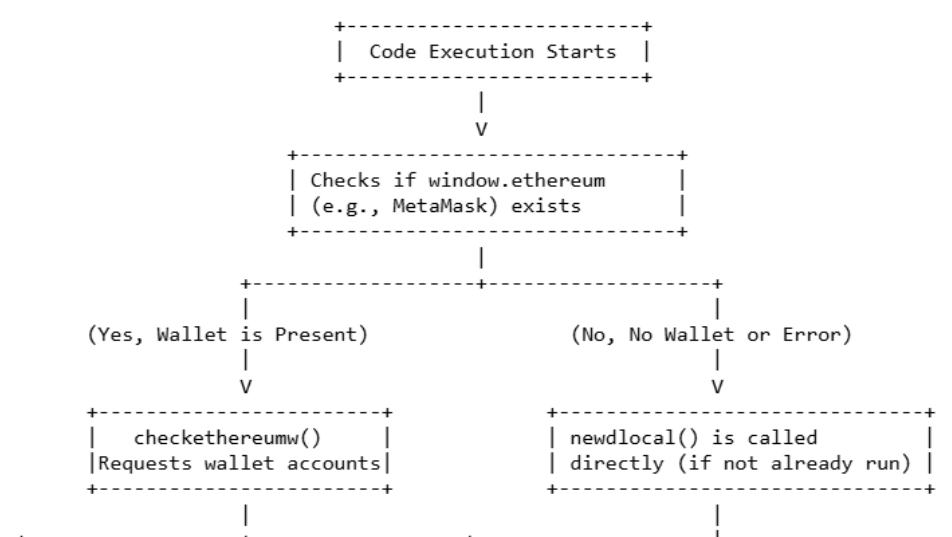

Según el análisis publicado en el blog de jdstaerk.substack.com, el malware se activa específicamente cuando detecta la presencia de una wallet de criptomonedas como MetaMask.

El código malicioso opera en dos fases. Si no encuentra un monedero, ejecuta un ataque pasivo, intentando enviar datos a un servidor externo. Sin embargo, el verdadero peligro surge cuando detecta una wallet activa. En este escenario, el malware intercepta las comunicaciones entre la wallet y el usuario, manipulando transacciones en tiempo real desde el portapapeles del sistema operativo.

Los investigadores describen con más detalle el proceso fraudulento:

Cuando el usuario inicia una transacción (por ejemplo, eth_sendTransaction), el malware intercepta los datos antes de enviarlos a la wallet para su firma. Luego modifica la transacción en la memoria, reemplazando la dirección del destinatario legítimo con la dirección de un atacante. La transacción manipulada se reenvía al monedero del usuario para su aprobación. Si el usuario no verifica meticulosamente la dirección en la pantalla de confirmación, firmará una transacción que envía sus fondos directamente al atacante.

JDSTAERK, grupo de investigadores.

Aunque los usuarios finales no son el objetivo directo, la omnipresencia de estos paquetes en proyectos de software amplifica el riesgo, lo que no se menciona directamente en el análisis de JDSTAERK.

Charles Guillemet, CTO de Ledger y quien se hizo eco de la noticia, avisa que solo los usuarios que usen hardware wallets y puedan ejecutar un proceso visible y seguro de firma están seguros frente al ataque de cadena de suministro de software.