-

Un ataque Sybil crea identidades falsas en una red.

-

El objetivo principal del ataque es manipular o controlar gran parte de la red.

-

El ataque Sybil erosiona la confianza en sistemas distribuidos y descentralizados.

-

En algunos escenarios el ataque requiere pocos recursos para ejecutarse.

-

Ataque común en redes blockchain públicas y sistemas P2P de criptomonedas.

Table of Contents

¿Qué es un ataque Sybil en criptomonedas?

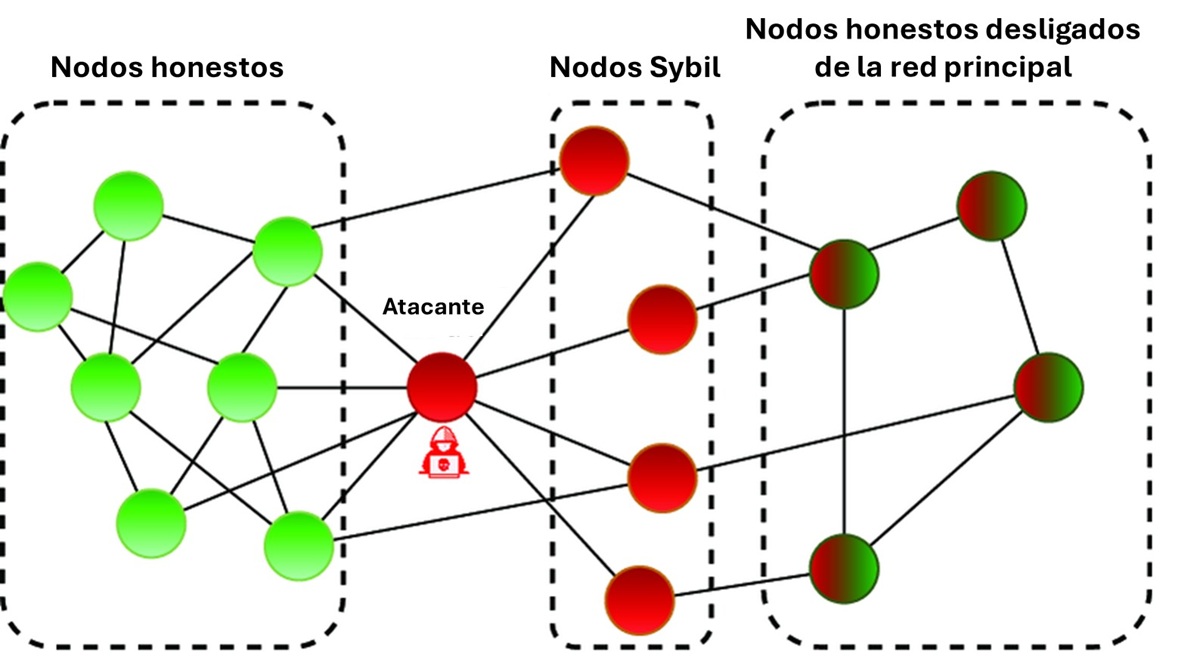

Un ataque Sybil es una amenaza de seguridad que surge en redes descentralizadas, especialmente en arquitecturas peer-to-peer (P2P). Consiste en que un único adversario crea y controla múltiples identidades o nodos falsos con el fin de obtener una influencia desproporcionada sobre el flujo de información, la topología de la red o incluso en procesos críticos como el consenso en blockchain.

En términos sencillos: en lugar de enfrentarse a una sola entidad, la red se ve inundada por “falsos participantes” que aparentan ser usuarios independientes, y esa ilusión de pluralidad permite al atacante manipular lo que otros ven, confundir a validadores o nodos completos y facilitar acciones como la censura de transacciones, retrasos, particiones de red y, en casos extremos, el doble gasto.

¿Por qué se llama Sybil?

El nombre “Sybil” proviene del caso clínico de una paciente con personalidad múltiple. Se usa como analogía para describir cómo un atacante puede aparentar ser muchas identidades distintas, aunque todas provengan de un solo origen. El término “Sybil” fue acuñado por Brian Zill (investigador de Microsoft Research) e introducido por John R. Douceur en su artículo The Sybil Attack (2002).

En su artículo, Douceur asegura que, en sistemas puramente distribuidos, es imposible impedir una taque Sybil sin un mecanismo de verificación de identidad o un coste asociado a la participación.

En el caso de las criptomonedas, este principio se traduce en el uso de pruebas de trabajo (Proof of Work) o pruebas de participación (Proof of Stake), que imponen un gasto económico o energético a quienes quieren validar bloques o participar como nodos. Dichos mecanismos no eliminan la posibilidad de un ataque Sybil, pero sí lo hacen extremadamente costoso y, por tanto, poco rentable.

1 ¿Cómo funciona el ataque Sybil en blockchain y redes P2P?

Un ataque Sybil en blockchain y redes P2P es una intrusión de percepción: en lugar de vulnerar la criptografía o robar claves, el atacante inunda la red con identidades falsas para controlar qué información reciben los nodos honestos y, con ello, alterar la propagación de transacciones, la construcción de bloques o decisiones basadas en mayorías aparentes.

El ataque comienza con la provisión masiva de identidades: el adversario despliega numerosas instancias (nodos completos, clientes o direcciones) en proveedores de nube, rangos IP o botnets para simular diversidad geográfica y técnica. Esa multiplicidad es la esencia del Sybil: muchas identidades que, en realidad, responden a una sola entidad coordinada.

Luego viene la inserción y ocupación de conexiones en la topología P2P. Las redes descentralizadas establecen pares entre nodos; cada nodo mantiene un número limitado de conexiones y elige peers según reglas del protocolo (aleatoriedad, estabilidad, historial).

Los nodos Sybil intentan ocupar esas ranuras —especialmente las conexiones salientes que un nodo abre al arrancar— para que un nodo honesto quede mayoritariamente conectado a peers controlados por el atacante. Si lo consiguen, la víctima queda aislada y recibe solo la “visión” filtrada del atacante.

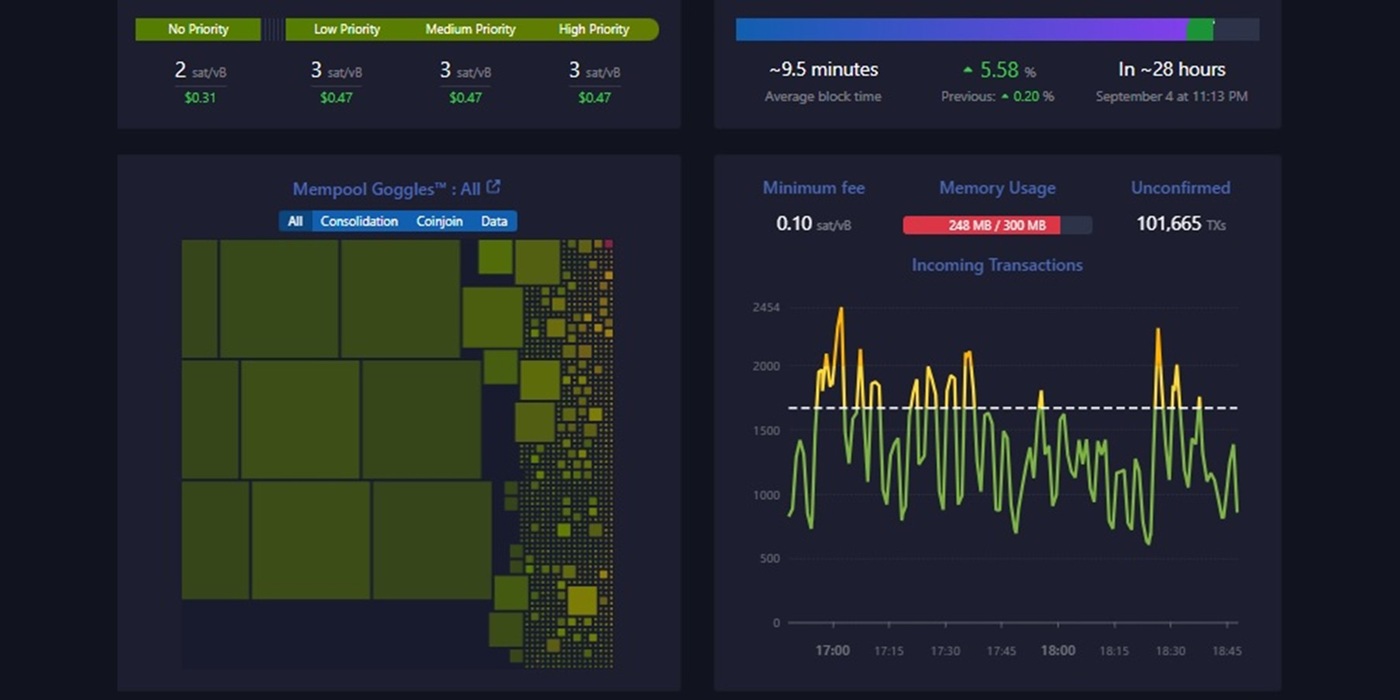

Desde esa posición, el atacante manipula la propagación de transacciones y bloques: retiene o retrasa bloques válidos, entrega bloques alternativos o proporciona un mempool alterado que oculta transferencias. Servicios o comercios que confían en ese nodo pueden ver confirmaciones aparentes que en la cadena global no existen o serán revertidas, facilitando el doble gasto.

Investigaciones sobre Bitcoin han demostrado que con suficientes IPs y nodos controlados es viable monopolizar conexiones hacia una víctima y explotar esa ventaja para doble gasto, forks o tácticas como selfish mining.

La columna vertebral comprometida

El ataque Sybil puede potenciarse con tácticas de infraestructura, como los ataques de enrutamiento BGP, que desvían o bloquean el tráfico de red para facilitar el aislamiento de ciertos nodos o regiones.

Además, aislando selectivamente mineros o pools mediante control de rutas y peers, el atacante puede degradar a la competencia y aumentar su propia influencia. Frecuentemente un Sybil se combina con vectores de infraestructura para amplificar su efecto y dificultar la detección.

El ataque agrupa varios mecanismos claves:

- Provisión de identidades: creación masiva de nodos y direcciones que aparentan independencia.

- Colocación estratégica: uso de IPs diversas, rotación de peers y aprovechamiento de reglas de descubrimiento para atraer conexiones de nodos legítimos.

- Eclipsado y manipulación de información: aislamiento de la víctima y entrega selectiva de bloques o transacciones alteradas.

- Explotación del aislamiento: ejecución de doble gasto, inducción de forks, manipulación de votaciones o bloqueo de transacciones.

- Persistencia y sigilo: rotación continua de identidades y reconexiones para evitar ser detectado por simples monitoreos.

2 ¿Cuál es el impacto del ataque Sybil?

Las consecuencias de un ataque Sybil son profundas, tanto en el plano técnico como en el económico y social.

En primer lugar, a nivel técnico, un Sybil puede generar el aislamiento de nodos (conocido como eclipse attack). En este escenario, un nodo honesto queda rodeado por identidades falsas y recibe únicamente la información que el atacante decide transmitirle. Esto lo convierte en un nodo “ciego” al resto de la red, situación que facilita manipulaciones posteriores.

Una consecuencia inmediata de ese aislamiento es la manipulación de transacciones. El atacante puede retrasar la propagación de un bloque válido o incluso ocultar ciertas transacciones, creando un mempool alterado. Esta práctica habilita ataques de doble gasto, donde un comerciante percibe una confirmación falsa de pago, mientras que en la cadena global dicha transacción no existe o será revertida.

El ataque Sybil también permite la creación de forks artificiales. Al controlar qué bloques reciben ciertos nodos, el adversario puede inducir divisiones en la cadena, debilitando el consenso general. Esto no solo afecta la estabilidad de la red, sino que puede utilizarse como táctica para desestabilizar la minería honesta.

En esa misma línea, los ataques Sybil son capaces de reducir la eficiencia minera: al aislar pools o mineros específicos, el atacante les priva de información actualizada, disminuye su productividad y aumenta su propio poder relativo de minado.

En un plano más amplio, estas prácticas erosionan la confianza en el sistema. Cuando los participantes perciben que la red es vulnerable, es común que reduzcan su actividad o migren a alternativas percibidas como más seguras. Esto, a su vez, repercute en la caída del valor de la criptomoneda, ya que la confianza es un factor esencial en su precio de mercado.

Además, un ataque Sybil puede transformarse en una herramienta de censura. Un adversario con suficientes identidades falsas y control de pares podría decidir qué transacciones propagar y cuáles bloquear, centralizando de facto un sistema que debería ser abierto y descentralizado. Por último, este tipo de ataques suele actuar como un facilitador de estrategias mayores, como el selfish mining o incluso el camino hacia un ataque del 51%, donde una sola entidad logra dominar la mayoría de la red.

¿El ataque Sybil es lo mismo que un ataque del 51%?

No. El ataque Sybil consiste en crear muchas identidades falsas. Solo si esas identidades concentran más del 51% del poder de minado o participación, el atacante podría controlar la cadena. En otras palabras, el Sybil puede ser un camino hacia un 51%, pero las redes hacen que alcanzar ese nivel resulte muy costoso.

3 Casos reales y estudios sobre ataques Sybil

Diversos estudios y casos prácticos han demostrado que los ataques Sybil y sus variantes representan una amenaza real para las redes blockchain. Uno de los más relevantes es el Eclipse en Bitcoin (USENIX Security, 2015), que mostró cómo un atacante podía monopolizar las conexiones de un nodo, filtrar bloques y transacciones, y habilitar ataques como el doble gasto, el selfish mining y forks adversos.

En 2016, una investigación sobre particionado mediante enrutamiento BGP/AS reveló que con menos de 100 prefijos secuestrados era posible aislar casi el 50 % del poder de minado de Bitcoin, lo que implicaba pérdidas económicas para los mineros y mayor riesgo de doble gasto debido a retrasos en la propagación de bloques.

Posteriormente, en 2020, surgió el ataque Erebus, que manipula decisiones de peering sin modificar BGP, dificultando la detección y permitiendo particiones persistentes en la red.

Ethereum también ha sido blanco. En 2019, el ataque “False Friends” explotó vulnerabilidades en el cliente Geth, lo que obligó a incluir mitigaciones en la versión 1.9.0. Más tarde, entre 2024 y 2025, el ataque Gethlighting demostró que era posible aislar nodos durante horas con un costo reducido. En paralelo, redes como Arbitrum y Optimism enfrentaron intentos Sybil en airdrops, confirmando que la amenaza alcanza tanto al consenso como a la distribución de recompensas en DeFi.

4 ¿Se pueden prevenir totalmente los ataques Sybil?

La pregunta sobre si los ataques Sybil pueden prevenirse totalmente ha sido ampliamente estudiada y la conclusión fue tajante: en una red distribuida y abierta, donde crear identidades es barato y no existe una autoridad central que verifique a los participantes, no es posible eliminarlos por completo. Esto se debe a que un atacante siempre puede generar múltiples nodos falsos y aparentar diversidad, lo que le otorga influencia en la red.

Lo que sí se puede hacer es mitigar y encarecer significativamente el ataque, de manera que resulte poco práctico o demasiado costoso.

En blockchain, esto se logra principalmente a través de dos enfoques. El primero es imponer un coste económico o de recursos a cada identidad, como sucede en Proof of Work (PoW), donde se requiere energía y cómputo, o en Proof of Stake (PoS), donde se bloquea capital.

Estos mecanismos no eliminan el riesgo, pero hacen que controlar gran parte de la red implique un gasto prohibitivo.

El segundo enfoque es el diseño de la capa P2P, con límites y rotación de conexiones, diversificación de peers y técnicas para dificultar que un atacante monopolice la comunicación de un nodo.

Existen también estrategias complementarias: métodos basados en grafos sociales (como SybilGuard o SybilLimit), propuestas de Proof-of-Personhood que buscan garantizar una identidad única por persona, y medidas de seguridad en la infraestructura de Internet (protecciones contra ataques BGP, multi-homing de nodos y monitoreo de rutas).

En conclusión, la prevención absoluta de ataques Sybil es imposible en redes abiertas, pero una defensa en capas —que combine mecanismos económicos, de red y sociales— puede reducir su impacto a niveles manejables. El objetivo no es eliminarlos, sino hacerlos imprácticos y demasiado costosos para adversarios reales.

5 ¿El ataque Sybil puede afectar a un usuario de Bitcoin o Ethereum?

Un ataque Sybil sí puede afectar a los usuarios de Bitcoin o Ethereum, aunque sus consecuencias varían según el nivel de exposición y la forma en que cada persona interactúa con la red.

A diferencia de un hackeo tradicional, el Sybil no busca robar claves privadas —que siguen protegidas por la criptografía—, sino manipular la percepción del usuario sobre el estado de la blockchain.

El riesgo más evidente es el aislamiento de un nodo. Si un comerciante, un usuario de wallet ligera o alguien que depende de un proveedor centralizado (como un RPC público) se conecta en su mayoría a nodos falsos, recibirá información manipulada: mempools vacíos, bloques retrasados u ocultos, o incluso confirmaciones falsas. Este escenario puede facilitar dobles gastos dirigidos, donde la víctima cree haber recibido un pago confirmado que, en la cadena real, nunca existió o fue revertido.

En Bitcoin y Ethereum, la magnitud global de la red hace costoso ejecutar un Sybil a gran escala, por lo que los atacantes suelen centrarse en objetivos específicos: nodos individuales, exchanges pequeños o usuarios que dependen de pocas fuentes de verificación.

Para los usuarios, las consecuencias prácticas son demoras en la propagación de sus transacciones, censura selectiva, exposición a fraudes en pagos y pérdida de confianza en el sistema. La mejor defensa es no depender de un único punto de verificación: contrastar información en exploradores blockchain, usar hardware wallets para custodiar claves, exigir más confirmaciones en pagos sensibles y, cuando sea posible, ejecutar un nodo completo propio.

En síntesis, el ataque Sybil no roba directamente los fondos, pero sí puede comprometer la percepción de seguridad del usuario y abrir la puerta a fraudes si este no cuenta con mecanismos de verificación robustos y diversificados.